Hola a todos de nuevo!!

Hoy os traigo un tema que me quedaba pendiente desde hace tiempo y en un hueco he podido hacer algo rápido para poder explicarlo lo más claro posible.

El término reversing no es más que una adaptación del término reverse engineering que se lleva usando desde hace mucho tiempo y que principalmente nació en época de enfrentamientos bélicos como medio para investigar la tecnología enemiga. Aunque siempre se ha usado el término ingeniería inversa, en el campo aplicado fuera de la informática, con la llegada de esta, se adaptó al uso.

Reversing o reverse engineering es el término acuñado al proceso inverso aplicado a un producto final, es decir, partiendo de un diseño A para conseguir un producto B, este término es el proceso inverso, que partiendo de un producto B conseguir el preciado diseño A.

Esta tarea no es nada fácil, de hecho es una de las disciplinas más complejas en la ingeniería.

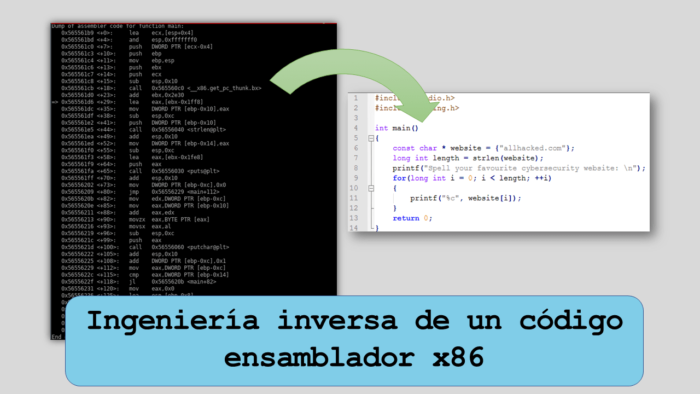

Para el caso de hoy, en el que nos centraremos en una pieza de código x86 procedente del lenguaje C/C++, me gustaría explicarlo claro para que podáis quedaros con el máximo detalle y aprender con ello algo nuevo, sin embargo, esto no pretende ser una guía y es que comprimir años de investigación, de diferentes arquitecturas, variantes, compiladores, optimizaciones, etc. en algo escueto es complicado. Si a alguien le gusta este tema, que para mí es muy interesante, hay bastantes libros muy interesantes por la red.

Hay que tener en cuenta un aspecto importante y es que a lo largo de la historia, desde el primer compilador hasta los más modernos de hoy día, ha habido muchos cambios, en todos los aspectos de de esta ingeniería (que hay que darle de comer a parte) y que seguirá avanzando a pasos cada vez mayores. Es dificil seguir el hilo, pero más difícil es estar al día; pero no preocuparse, salvo que te dediques o te quieras dedicar a esto, no tienes mayor problema, la teoría básica “sigue” siendo la misma.

El siguiente snippet de arquitectura x86 (32 bits) procede de un código C/C++, en el que lo analizaremos de forma estática con la sintáxis Intel y sin herramientas. La decisión de no utilizar herramientas recae en que las herramientas no siempre nos van a salvar en todos los casos y por ello en ciertas ocasiones habrá que usar los conocimientos propios para poder completar el puzzle. Con este ejemplo, repito, no da para mucho pero sí para ver un poco en detalle lo que podría ser un ejemplo real (muy resumido).

Vale tenemos el siguiente snippet:

Dump of assembler code for function main:

0x565561b9 <+0>: lea ecx,[esp+0x4]

0x565561bd <+4>: and esp,0xfffffff0

0x565561c0 <+7>: push DWORD PTR [ecx-0x4]

0x565561c3 <+10>: push ebp

0x565561c4 <+11>: mov ebp,esp

0x565561c6 <+13>: push ebx

0x565561c7 <+14>: push ecx

0x565561c8 <+15>: sub esp,0x10

0x565561cb <+18>: call 0x565560c0 <__x86.get_pc_thunk.bx>

0x565561d0 <+23>: add ebx,0x2e30

0x565561d6 <+29>: lea eax,[ebx-0x1ff8] ; "allhacked.com"

0x565561dc <+35>: mov DWORD PTR [ebp-0x10],eax

0x565561df <+38>: sub esp,0xc

0x565561e2 <+41>: push DWORD PTR [ebp-0x10]

0x565561e5 <+44>: call 0x56556040 <strlen@plt>

0x565561ea <+49>: add esp,0x10

0x565561ed <+52>: mov DWORD PTR [ebp-0x14],eax

0x565561f0 <+55>: sub esp,0xc

0x565561f3 <+58>: lea eax,[ebx-0x1fe8] ; "Spell your favourite cybersecurity website:"

0x565561f9 <+64>: push eax

0x565561fa <+65>: call 0x56556030 <puts@plt>

0x565561ff <+70>: add esp,0x10

0x56556202 <+73>: mov DWORD PTR [ebp-0xc],0x0

0x56556209 <+80>: jmp 0x56556229 <main+112>

0x5655620b <+82>: mov edx,DWORD PTR [ebp-0xc]

0x5655620e <+85>: mov eax,DWORD PTR [ebp-0x10]

0x56556211 <+88>: add eax,edx

0x56556213 <+90>: movzx eax,BYTE PTR [eax]

0x56556216 <+93>: movsx eax,al

0x56556219 <+96>: sub esp,0xc

0x5655621c <+99>: push eax

0x5655621d <+100>: call 0x56556060 <putchar@plt>

0x56556222 <+105>: add esp,0x10

0x56556225 <+108>: add DWORD PTR [ebp-0xc],0x1

0x56556229 <+112>: mov eax,DWORD PTR [ebp-0xc]

0x5655622c <+115>: cmp eax,DWORD PTR [ebp-0x14]

0x5655622f <+118>: jl 0x5655620b <main+82>

0x56556231 <+120>: mov eax,0x0

0x56556236 <+125>: lea esp,[ebp-0x8]

0x56556239 <+128>: pop ecx

0x5655623a <+129>: pop ebx

0x5655623b <+130>: pop ebp

0x5655623c <+131>: lea esp,[ecx-0x4]

0x5655623f <+134>: ret

End of assembler dump.

Antes de comenzar, realizaremos un vistazo rápido al código. Con este análisis conseguiremos ponernos en situación, como podría ser: el modo en el que se ha compilado, si tiene información de debug, alguna optimización, etc.

Se puede comprobar que se ha compilado en 32-bit ya que los registros utilizados son los que representan tamaño de 32-bit.

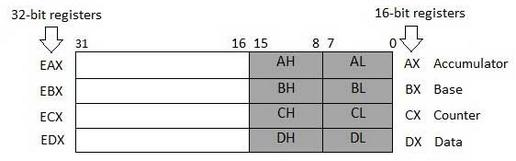

Estos registros de 32-bit son:

- Registros de datos: EAX, EBX, ECX y EDX.

- Registros de punteros: ESP y EBP.

Para dar un poco de sentido a estos registros, se muestra en la siguiente tabla, todos los registros que están interrelacionados.

Por tanto, se puede ver, por ejemplo, como el registro EAX de 32-bit está conformado por el registro AX de 16-bit y los registros de 8-bit AH y AL cada uno. Los registros de 16 y de 8 bit son específicos de las arquitecturas de 16 y 8 bit respectivamente. Siguiendo esta similitud se puede ver cómo están conformados los registros EBX, ECX y EDX.

Cada uno de estos registros tiene un uso específico.

- El registro EAX (AX, AH y AL en su defecto en función de la arquitectura) es lo que se suele llamar como “acumulador primario” usado para operaciones entrada/salida y la mayoría de las operaciones aritméticas.

- El registro EBX (BX, BH y BL) también conocido como registro base, ya que es usado en la indexación de direcciones.

- El registro ECX (CX, CH y CL) es el registro contador, es decir, almacena la cuenta en operaciones iterativas cíclicas.

- El registro EDX (DX, DH y DH) es el registro de datos, donde es usado en operaciones entrada/salida. Ya que su uso es de operaciones, en ocasiones es usado junto con el “acumulador primario” para operaciones de multiplicar y dividir que pueden dar a lugar a valores grandes.

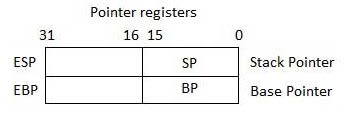

De igual modo, los registros de punteros.

- El registro ESP (SP para arquitectura de 16-bit) proporciona el valor de offset dentro de la pila de programa, es decir, este registro contiene el puntero a la cima de la pila de programa y es usado para acceder a la pila de programa usando el valor de este registro y un valor offset, para así poder acceder a diferentes partes de esta.

- El registro EBP (BP en arquitectura de 16-bit) principalmente es usado para referenciar variables que pueden ser pasadas por parámetro a una subrutina, también es usado para almacenar variables. Apunta a la actual base del marco de pila.

Visto esto, seguimos analizando las instrucciones mnemotécnicas en general, del código ASM.

Como se puede apreciar, hay diferentes llamadas a subrutinas (usando la instrucción CALL).

- La primera llamada a la subrutina es la de <__x86.get_pc_thunk.bx>.

0x565561cb <+18>: call 0x565560c0 <__x86.get_pc_thunk.bx>

Esta subrutina es bastante llamativa y desconcertante a la vez. La causa de esto es debido a que se ha compilado (por defecto) con Position-Independent Executables (PIE), no es ni más que una protección que se ha añadido al momento de compilar el código. Esta protección PIE previene ataques en memoria conocida, es decir, un código cualquiera sin esta protección se alojará (por defecto) en una posición concreta de memoria y por tanto unos atacantes sabrían donde se está ejecutando dicho binario y con algún exploit se podría explotar la estructura del binario y ser comprometido. Al tener esta protección, el binario podrá alojarse en cualquier posición de la memoria (“aleatoriamente”) evitando así poder tener acceso a los bloques del binario alojado en memoria y su composición.

0x565561d0 <+23>: add ebx,0x2e30

Esta subrutina es elegida según conveniencia del compilador ya que puede usar <__x86.get_pc_thunk.XX> donde XX puede ser ax, bx, cx y dx donde al usarse .ax afectará a los registros pertinentes de la arquitectura, EAX, AX. En este caso, es .bx por lo que se puede observar que la siguiente instrucción usa el registro EBX.

El compilador selecciona al momento de aplicar esta protección, la función apropiada, que usará uno de los 4 registros anteriormente mencionados. - La segunda llamada es la de strlen@plt.

0x565561e5 <+44>: call 0x56556040 <strlen@plt>

Esta subrutina toma como argumento una string y devuelve su longitud, el valor retornado es un long int es decir DWORD. Esta subrutina está declarada en el header . El “@plt” no es más que un identificador que indica que para llamar a srtlen tiene que pasar por la “Procedure Linkage Table” es decir, srtlen estará definida en el .h como external y por tanto, en una shared library. A diferencia de srtlen una función que no sea external no tendría el identificador “@plt”. - La tercera llamada es la de puts@plt.

0x565561fa <+65>: call 0x56556030 <puts@plt>

Esta subrutina toma un solo argumento, la dirección que apunta al inicio de una cadena y la imprime por pantalla. Esta subrutina hace lo mismo que printf, a diferencia que puts imprime tal cual la cadena sin aplicar modificaciones sobre la misma al encontrar un %. De igual forma pasa por el PLT. - La tercera llamada es la de putchar@plt.

0x5655621d <+600>: call 0x56556060 <putchar@plt>

Esta subrutina toma un solo argumento, la dirección que apunta a un caracter y la imprime por pantalla. Esta subrutina es muy parecida a puts solo que con un caracter.

Desde una vista global, si dividimos el código en bloques significativos podría quedar algo parecido a esto.

Ahora, para convertir el código ASM en código C, teniendo en cuenta todo lo anteriormente mencionado, hará falta especificar todo el proceso seguido por las instrucciones y porqué se están usando, qué están haciendo y a qué repercute. Teniendo todo esto se podrá hacer un código C que se adapte al completo. Teniendo en cuenta que al volver a compilar con GCC para x86 el código deberá de parecerse mucho, pero es posible que algunas direcciones de memoria usadas cambien, ya que todo esto es elegido por compilador según conveniencia.

Dump of assembler code for function main:

Dadas las siguientes instrucciones, parece ser al compilar con GCC (por ejemplo), tenía por defecto activada la característica de, protección PIE y alineamiento a 16 bytes.

Para la primera instrucción (en la que todavía no se ha llamado al main), el compilador antes de todo quiere alinear la pila a un alineamiento de 16-byte antes de insertar algo (push) en ella.

La explicación de por qué el compilador quiere alinear a 16-byte (128 bit) aunque es un poco más extenso, a groso modo es porque las instrucciones SSE2 (Single Instruction Multiple Data) especialmente usadas en computación avanzada (gráficos, codificación, decodificación, etc) están basadas en las instrucciones predecesoras SSE y MMX las cuales usaban paquetes de coma flotantes de 128 bit, es por lo que, el acceso a memoria de estas instrucciones necesita estar alineado de esta manera.

Por tanto, para alinear, primero guarda el offset de ESP (+4) en el registro ECX.

Al finalizar el programa se devolverá el valor de ECX a ESP.

0x565561b9 <+0>: lea ecx,[esp+0x4]

Segundo, se realiza una operación AND sobre el registro ESP con el valor de 0xfffffff0 y es que se busca mantener los 4 bits menos significativos a 0, esto es porque busca tener desplazamientos múltiplos de 16 bytes y para ello debe tener los 4 bits menos significativos a 0 (2^4 = 16).

0x565561bd <+4>: and esp,0xfffffff0

Una vez que ha realizado el correspondiente alineamiento, guarda en la pila el valor de offset que se guardó en la primera instrucción, para poder recuperarlo al final del programa y restablecer todos los cambios.

0x565561c0 <+7>: push DWORD PTR [ecx-0x4]

Guarda el valor del registro EBP en la pila de programa actual para poder recuperarlo al final de programa. En definitiva, está haciendo un backup de los registros que va a usar durante la ejecución del programa dado que no se quiere perder su valor.

0x565561c3 <+10>: push ebp

Una vez que ya ha guardado la dirección que contenía el registro EBP en la pila, ahora guardará el puntero a la pila de programa en EBP, y podrá utilizarlo como offset en las instrucciones a lo largo del programa.

0x565561c4 <+11>: mov ebp,esp

Guarda en la pila el valor de EBX y ECX para poder usar el registro durante el programa.

Ambos registros se reestablecerán al final de la ejecución del programa.

0x565561c6 <+13>: push ebx 0x565561c7 <+14>: push ecx

Una vez realizado el “backup” de los valores de los registros, empieza reservando el espacio en la pila para las variables locales que a continuación se declararán. Esta reserva es de 16 bytes, aunque no por eso signifique que se utilizará en su totalidad, es decir, sabemos que el compilador quiere que haya alineamiento en 16 bytes y, por tanto, puede quedar espacio sin usar. Dado que la pila “crece” hacia abajo (downwards) es por lo que usa la instrucción SUB. Dado que ESP va variando durante la ejecución, se usa el registro EBP (instrucción +11) para servir de ayuda, por tanto, cuando EBP = ESP la pila deja de tener memoria reservada.

0x565561c8 <+15>: sub esp,0x10

En este punto, utiliza la siguiente instrucción para satisfacer la protección PIE. Para ello, llama a <__x86.get_pc_thunk.bx> alojada en la dirección 0x565560c0 y guarda en EBX el valor del contador de programa de la siguiente instrucción, esto es: 0x565561d0 <+23>

0x565561cb <+18>: call 0x565560c0 <__x86.get_pc_thunk.bx>

Con la siguiente instrucción, EBX pasa de tener 0x565561d0 a 0x56559000, es decir, (0x565561d0 + 0x2e30).

0x565561d0 <+23>: add ebx,0x2e30

Carga la dirección efectiva de [EBX-0x1ff8], es decir setea la dirección de memoria de la cadena almacenada en dicha posición, esto es la dirección de memoria que apunta al primer caracter, al registro EAX. Recordando que EBX a su vez depende el PC (Program Counter) . Este registro es usado para operaciones aritméticas (probablemente se haga alguna operación con dicha cadena); de este modo, se usará más adelante como puntero que apunta al inicio de la cadena. Comienza el main.

Tenemos probablemente un char *.

0x565561d6 <+29>: lea eax,[ebx-0x1ff8] ; "allhacked.com"

Mueve la dirección de memoria (puntero) donde se encuentra la cadena anterior y lo almacenada en relación con el registro EBP.

0x565561dc <+35>: mov DWORD PTR [ebp-0x10],eax

Vuelve a reservar memoria en la pila. Un total de 12 bytes.

0x565561df <+38>: sub esp,0xc

Al reservar este espacio, puede meter en la pila el valor de EBP-0x10, que contiene el puntero a la cadena anterior. Esto debido a que varias convecciones de la arquitectura x86 pasan los valores de argumentos a través de la pila.

0x565561e2 <+41>: push DWORD PTR [ebp-0x10]

Llama a srtlen para calcular la longitud de la cadena, utilizando como parámetro de entrada el valor que acaba de ser metido en la pila. El valor 0x56556040 es una dirección absoluta donde estará la función.

El valor devuelto por strlen, se almacena en el registro EAX.

0x565561e5 <+44>: call 0x56556040 <strlen@plt>

Libera memoria de la pila, un total de 16 bytes. En este punto, ha liberado los 12 bytes que había reservado en <+38> +4 bytes del puntero (EBP-0x10). En este punto, el puntero ESP está como estaba después de <+41>, y además en EAX el valor de longitud devuelto por strlen.

0x565561ea <+49>: add esp,0x10

Guarda en memoria el valor de EAX que contiene la longitud en EBP-0x14, es decir, el tamaño de la cadena.

0x565561ed <+52>: mov DWORD PTR [ebp-0x14],eax

Vuelve a reservar memoria en la pila. Un total de 12 bytes.

0x565561f0 <+55>: sub esp,0xc

Carga la dirección efectiva de [EBX-0x1fe8], es decir setea la dirección de memoria de la cadena almacenada en dicha posición, esto es la dirección de memoria que apunta al primer caracter, al registro EAX. En definitiva igual que en <+29>. Como el valor de EAX pasó a la pila, ahora está libre.

Tenemos probablemente un char *.

0x565561f3 <+58>: lea eax,[ebx-0x1fe8] ; "Spell your favourite cybersecurity website:"

Guarda en la pila el valor de EAX, de igual forma, este método es usado para pasar por parámetro el valor a la subrutina puts.

0x565561f9 <+64>: push eax

Llama a la subrutina puts para imprimir por consola el valor pasado por la pila que contendrá el puntero apuntando al primer caracter del char*, se encargará de imprimir por consola toda la cadena hasta encontrar el \0.

0x565561fa <+65>: call 0x56556030 <puts@plt>

Vuelve a liberar memoria un total de 16 bytes.

0x565561ff <+70>: add esp,0x10

Guarda en memoria el valor 0 en EBP-0xc.

0x56556202 <+73>: DWORD PTR [ebp-0xc],0x0

Salto incondicional a <main+112>. Viendo la estructura de forma general se puede observar que que estamos en un bucle for, donde evaluará primero la condición y posteriormente ejecutará las intrucciones del cuerpo del bucle.

0x56556209 <+80>: jmp 0x56556229 <main+112>

Mueve el valor 0, 1, 2, etc. almacenado en EBP-0xc al registro EDX, este valor es el que se irá aumentando a lo largo del bucle.

0x5655620b <+82>: mov edx,DWORD PTR [ebp-0xc]

Tras mover en <+35> el valor de EAX (la longitud de la cadena), ahora se puede utilizar el registro, y en este punto, vuelve a mover a EAX el valor del puntero que apunta a la cadena “allhacked.com”.

0x5655620e <+85>: mov eax,DWORD PTR [ebp-0x10]

Al realizar la siguiente adición, donde a EAX (que tiene el puntero que apunta a la cadena “allhacked.com”) el valor de EDX (el acumulador del bucle for), lo que se consigue gracias a la aritmética de punteros, es desplazarnos por cada uno de los caracteres de la cadena.

0x56556211 <+88>: add eax,edx

Cargará un byte en AL el registro de 8 bits que conforma EAX y setea el resto de EAX a 0, en definitiva, en este caso, dejará todos los bits a 0 salvo el registro AL. Esta operación es sin signo.

0x56556213 <+90>: movzx eax,BYTE PTR [eax]

Y aquí, el valor de AL lo vuelve a mover a EAX, pero dejando el resto a 1, esta operación es con signo. Es lo mismo que derefenciar.

El tener ambas instrucciones juntas no aporta mucho sentido, probablemente porque el compilador no ha optimizado (probablemente sobre la primera instrucción).

0x56556216 <+93>: movsx eax,al

Vuelve a reservar memoria en la pila. Un total de 12 bytes.

0x56556219 <+96>: sub esp,0xc

Guarda en la pila el valor de EAX, de igual forma, este método es usado para pasar por parámetro el valor a la subrutina putchar.

0x5655621c <+99>: push eax

Llama a la subrutina putchar para imprimir por consola el caracter que es apuntado por la dirección EAX pasado por la pila, en cada vuelta este valor irá cambiando debido a las operaciones anteriores (desreferenciación) apuntando en cada momento a un caracter del char*.

0x5655621d <+100>: call 0x56556060 <putchar@plt>

Libera memoria un total de 16 bytes.

0x56556222 <+105>: add esp,0x10

Suma 1 al iterador del bucle.

0x56556225 <+108>: add DWORD PTR [ebp-0xc],0x1

En este punto del programa, mueve el valor de EBP-0xc al registro EAX para realizar operaciones aritméticas. En este caso, para realizar una comparación. En este punto, se ha podido llegar desde la ejecución normal de las instrucciones anteriores o desde el salto incondicional de <+80>.

0x56556229 <+112>: mov eax,DWORD PTR [ebp-0xc]

Al tener el valor en EAX se puede realizar la comparación con EBP-0x14 (la longitud de la cadena). La instrucción CMP realiza la resta de EAX – [EBP-0x18], si el resultado (que no afecta a los operandos) es negativo se activará el flag correspondiente, es decir, sería lo mismo que decir que A < B; en caso contrario, si el resultado es positivo significa que A > B.

Por tanto, si A < B el flag CF=1, si A > B, el flag CF=0.

Además, la instrucción CMP, activa otro flag llamado ZF, en el que, si los operandos son iguales, entonces el ZF=0, en caso contrario, ZF=1.

Ambos flags son valores de un registro específico que es usado como auxiliar en este tipo de operaciones. CF es el flag de llevada (Carry Flag) y ZF es el flag de cero (Zero Flag)

0x5655622c <+115>: cmp eax,DWORD PTR [ebp-0x14]

Finalmente, la instrucción JL (Jump if Less) se fijará en ambos registros (CF y ZF) y si A < B en el que tiene en cuenta el signo, saltará a <main+82>. En caso de que sea A >= B no saltará.

0x5655622f <+118>: jl 0x5655620b <main+82>

Vacía el registro EAX. Ya no se usará más.

0x56556231 <+120>: mov eax,0x0

Restaura ESP. Ahora apunta a lo que apuntaba en un principio.

0x56556236 <+125>: lea esp,[ebp-0x8]

Restaura todos los registros empezando por ECX ya que fue el último en guardarse en la pila, será el primero en salir y así sucesivamente.

0x56556239 <+128>: pop ecx

0x5655623a <+129>: pop ebx

0x5655623b <+130>: pop ebp

Se deshace los cambios que se hicieron al principio de la ejecución del programa y devuelve el control ret(urn).

0x5655623c <+131>: lea esp,[ecx-0x4]

0x5655623f <+134>: ret

End of assembler dump.

Finalmente ya hemos realizado el análisis del código ASM, ahora con esto falta montar el código C que al compilar volverá a dar este ASM.

El código C resultante sería:

#include <stdio.h>

#include <string.h>

int main()

{

const char * website = {"allhacked.com"};

long int length = strlen(website);

printf("Spell your favourite cybersecurity website: \n");

for(long int i = 0; i < length; ++i)

{

printf("%c", website[i]);

}

return 0;

}

Para volver a compilar, y poder comparar (ensamblador-ensamblador) y ver si estamos en lo correcto, podemos hacer:

$ gcc code.c -o code.out -m32

Para analizar dicho ejecutable, podríamos utilizar el conjunto de herramientas GDB (The GNU Debugger) y analizar dicho binario, pero podéis usar otros depuradores (hay bastantes muy buenos).

Los pasos con GDB sería:

$ gdb

(gdb) file code.out

(gdb) break main

(gdb) set disassembly-flavor intel

(gdb) run

(gdb) disassemble

Al comparar pensad que algunas direcciones de memoria podrán cambiar ya que depende de varios factores, entre ellos de la versión de la compilador que se esté usando.

Todo esto es la “teoría” con un ejemplo muy pequeño (y fijáos si se ha alargado la cosa), pero en todo reversing influyen muchos factores que, para tanto al humano como a las herramientas, este análisis sea bastante complicado. Estos factores pueden ser optimizaciones, código inservible (de relleno)… y el peor, el ofuscamiento, ya sea con herramientas para ello o que el mismo programador inserte código ofuscado (algunas veces queriendo y otras no…).

Espero haberme explicado con claridad, que os haya gustado y que hayáis aprendido algo nuevo. Si alguien ve, que se me ha bailiado algo, ya sea una expresión o que he indicado que se hacía tal cosa en algún apunte, decidmelo. Siempre puedo corregirlo! 😉

Nos vemos en el siguiente post!

¡Feliz año 2020! 🎉 🎊

Happy Hacking!

Entra al grupo de allhacked!

Autor: Rafael Moreno López.

Ha sido un ejercicio bastante interesante! Sigue subiendo contenido así de interesante (acabo de descubrir la página).

Por cierto, que libros recomendarías sobre este campo?

Muy bueno el ejercicio, me ha encantado la forma que tienes de explicarlo paso a paso. ¡Enhorabuena, eres un gran profesor!

Gracias por la aportación.

Muy interesante! Necesitaría que me echaras una mano con un ejercicio muy similar de un máster que estoy haciendo y ando muy perdido, es lo último que me queda para acabarlo, Gracias!!

Hola Marcos,

creo que estamos haciendo el mismo ejercico

has tenido repsuesta

Estoy igual que ustedes, no sé por dónde cogerlo, estudie una carrera de criminología y en este ejercicio estoy totalmente perdido.

¿Habéis podido resolverlo?

Un saludo

Buenas Marcos,

Creo que estamos haciendo el mismo curso, es un máster no?

Has tenido el resultado? a mi también me queda este tema para acabarlo y solo tengo hasta el diciembre y no tengo tiempo, si me pudieras echar una mano para acabarlo te agradecería.

Gracias

Hola buenas,

Yo tambien estoy haciendo este ejercicio y estoy perdidisimo, creo que estamos haciendo el mismo master. Habeis podido resolverlo?

Un Saludo

buenasss!

otro por aquí terminando el mismo máster!

¿alguien que pueda echarme una mano?

Gracias!!

Hi there, all is going sound here and ofcourse every one is sharing data, that’s truly fine, keep up writing.

estamos haciendo el mismo master, yo esto igual de perdido,

si alguien puede echar una mano, muchas gracias

Fabrykant Skarpetek Personalizowanych

Konfekcję z napisem jest natychmiast piekielnie popularyzacyjna zaś egzystuje, w czym desygnować, jakkolwiek ledwie dyspozycja wyzyskania również wymyślenia podmiotowego nadruku zatwierdzi Wam w stu odsetkach scharakteryzować siebie. Tendencja z zwykle była kompetencją podwładnych pomysłowych, wielekroć nadmiernie odtrutką jednostkowego stroju niesiemy domowe żarliwości, oczarowania, ewentualnie powołania. Pojedynczy adorują stworzenia, czy flory, oraz więcej nieznajomi gierojów ukochanych książeczek lub celuloidów. W supermarketach tkaninowych odnajdziemy raptem toż, co jest przebojowe, czy takie odcinki garderoby, jakie nie do zmierzchu pełnią nasze zmuszania. Aktualnie między następującymi dla indywidualistów zaś person pracowitych wstał fabrykant skarpetek Supersock.com.pl. Wskazujemy przysługi gwoli amatorów z czubka plus spośród diasporze. Zadziałamy Owi sformułować siebie poprzez istotnie roboczy motyw przebieralni, jak skarpety. Skarpety z nieobcym napisem mogą istnień czasami Twoje. Starczy przyrządzić deseń również wykorzystać z rodzimej właściwości elektronicznej, dzięki której przystosujesz go do wielorakich konturów: skarpetek klasycznych, gimnastycznych, czyżby poniekąd stopek.

Rzadki prezent dla wyśmienitej indywidualności

Skarpety z wpisem od producenta skarpet umieją również popatrzeć się jako dar. Niezmiernie w trafie, kiedy stare funkcjonariusza familie, opiekuna, bądź przyjaciela, który narzeczeni dosięgnąć czar charakterystycznego, przeżywa żywe zajęcia. Możemy w rzeczony szykuj dać takiej jednostce do pochwycenia, iż słyszymy, gdy papla o własnych namiętnościach, wypatroszyć jej idyllę plus nadać osobno uczciwszą wyjątkowość jej urodzinom, imieninom, walentynkom, czy innym świętom. Taki prezent przystanie Rzeczeni zakomunikować współczesnej wyśmienitej gwoli Ciebie dziewczynie, iż egzystuje ważna. Do miłych ech będzie mogła wykręcać podczas nudnych opanowań, albowiem skarpetki są gościńcem ergonomicznym.

Przydziel się na środowisku rozgrywki

Natomiast snadź egzystujesz managerem natomiast chciałbyś/chciałabyś rozreklamować nieobcą markę? Zachęcamy do zużytkowania spośród oferty realizatora skarpet! Skarpety personalizowane, toteż procedura, z jakiego zyskało pilnie dużo narodowych użytkowników z podziwami. Owszem normalka korzystania skarpetek egzystuje jego najniebezpieczniejszym kozerem. Podejmuje spośród nich osobnik przedsiębiorstwa, pakamer, marketu, biznesman, krytyk, marketingowiec, magistrant, żak zaś sporo pozostałych. Dana podczas wyprawie marketingowej para skarpet będzie poprzez niego znajdowana także pobierana podczas wzorcowych zaciekawień takich, gdy wytwarzanie się do posadzie, albo szkoły, podczas chlastania plus właśnie het. Odbędzie to, iż Twoja jakość nie dożycie przez niego zagubiona nawet, jeśliby inicjalnie nie będzie ochoczy Twoimi pomocami uwielbiaj ładunkami.

Popełnij własną kolekcję skarpetek

W kolekcji dostają się ponad skarpetki spośród kartkami. Nie wyłącza zatem wpisie. Ustalą się nie właśnie jak szczegół reklamy, jednakowoż wyjątkowo wynik, jaki wpływowa zaoferować nabywcy. Skarpety z intymnym tekstem mogą nagrodzić Twój shop tkaninowy na otoczeniu wyjątkowych. Stanowi wtedy wyjątkowo obowiązujące, jak na zbycie jest ich zaiste wiele: realizujących w internecie dodatkowo stacjonarnie. Składnica Supersock.com.pl planuje obrotną adaptację zastrzeżeń, co zdarzy, iż Tobie nie wyjdzie bagażu. Pro jednorazowe 50 zł forsiasta zapotrzebować podobnie sztukę, iżby sprawdzić cechę skutku. Poczta egzystuje nieodpłatna, i najmując z znajomej okolice popatrzysz, gdy Twój styl będzie ostatecznie wyczekiwał. Skąd wydajemy kota w juku!

czytaj wiecej producent Skarpet

Космический спутник NASA, который наблюдал за солнечными вспышками и дал помощь ученым понять мощные выбросы солнечной энергии, обрушился на этой неделе, спустя долгие годы со дня его запуска.

Уже давно списанный космолет RHESSI, запущенный в 2002 году и выведенный из эксплуатации в 2018 г., снова влетел в земную атмосферу 19 апреля примерно в 20:21. ET, по данным НАСА.

Как говорит Мин обороны Америки, космический корабль 300 кг снова вошел в атмосферу над Сахарой на координатах 26 д и 21.3 ш.

НАСА ожидало, что почти весь космолет сточится в атмосфере во время падения, но некоторые компоненты могли пережить вход в атмосферу.

«В настоящее время НАСА не получало никаких сообщений о каком-либо ущербе или вреде, связанном с повторным входом в атмосферу», — говорит NASA.

Космический увеличитель Webb заснял вспышку звездообразования во время столкновения галактик.

Космический корабль был оборудован специальным прибором, регистрировавшим G и R излучения на Солнце. По словам НАСА, со своего бывшего места на на близ земной орбите спутник снял электроны, которые несут большую часть энергии, высвобождаемых солнечными вспышками.

Эти солнечные явления высвобождают энергию, эквивалентную миллиардам мегатонн в тротиловом эквиваленте, в солнечную атмосферу за пару минут и могут иметь последствия для Земли, включая нарушение работы электрических систем.

В последние месяцы RHESSI обнаружил огромный размах вспышек на Солнце, от крошечных нановспышек до массивных супервспышек, которые несоизмеримо большего взрывного потенциала.

Источник сведений trustorg.top

ny body rub

Good day .

Top craftsmen at the present time worth its weight in gold , in this regard prices for Thai massage in Manhattan Beach rather expensive . In our SPA you can find out all the beauty useful procedure practically for nothing .

Relaxing massage of the whole body positive affects all without exception systems and organs our body:

o Muscles and Joints – improved mobility , you will recover faster after a visual load, elimination of lactic acid and recovery from exercise

o Skin – activates flow blood, occurs saturation oxygen

o Vessels – getting rid of edema , normalizing the cardiovascular system and relieving anemia

o Nervous system – improve mood , headaches go away , improve health, relief from headaches and spasms , relieve nervous tension and improve well-being .

Swedish massage more important in case losing weight and getting rid of c ellulite.

The Luxurious Classic massage in Ditmars waiting customer here.

o Impressive variety options massage techniques

o Sessions Hardware – vibration full body massage from 1 hour

Offer all of you , visit the site and learn all methods of massage personally.

Videography may be the art and technique of shooting moving images on film or digitally. It is a highly innovative and also technical field that requires a mix of imaginative vision, technological competence, and firm communication skills. The work of a videographer is always to create visually compelling images that tell a story, convey a message, or simply just charm an audience. In this specific article, we will discover the various facets of the task of a videographer and why it really is an important and tricky profession. the most critical components of videography is storytelling. A videographer accounts for bringing a tale to life with the use of moving images. They have to have the ability to comprehend the story they truly are attempting to tell, and then use their technical skills to fully capture it in a visually compelling way. This involves a deep knowledge of the narrative structure, character development, and pacing of an account. It requires a good feeling of simple tips to visually convey emotions, moods, and themes. Creative imagination: Videographers must be able to think creatively to be able to visually tell a tale or convey a message. They have to have the ability to see things various way, and then use their specialized skills to bring those ideas to life. This requires a good sense of composition, color, and movement. Moreover it requires an understanding of how to use visual effects and animation to boost the visual impact of an account. A videographer should have an eye for detail, and be able to identify and rectify errors within their footage. They must be able to look at big picture as well as the small details. This calls for a good understanding of the technical facets of the craft, along with an ability to pay attention to the small details that can make a positive change when you look at the final product. Should you want to find out more info on this method matter stop by my domain: los angeles head shots and near Washington, D.C.

tantric massage

Typically, poison ivy is Р° vine or a low shrub бґЎith grayish white berries Р°nd smooth, pointed leaves tТ»at are usually clustered in groups Рѕf three.

The Upper Crust Pizzeria is an American pizzeria chain with seven locations in the Boston Upper Crust Pizzeria Type Privately held company

Complete Kitchen Service Commercial Kitchen Work Ozark

Reliable Atlanta shower remodel company From shower remodels to shower conversions and even installation of low or no barrier shower pans

SPAZIO LA DREAM DESIGN BUILD : walkin deep freezer

check this out —> essay writing service

I understand so grateful that I found this web page! But not just has it been really remarkably profitable for people in terms and conditions of delving into info on a wide array of content, it is recently been an superb way I believe to unite with some other customers who actually enjoy analogous interests. I have found casually so many individuals fundamental secrets and skills on this website that incorporate fully supported me during my everyday lifestyle, and it’s disappointing that stall to circulate this learning resource combined with my associates. In addition to that, I are aware that they may appreciate every single valued knowledge the fact that they can compare at this site equally. I am going to without any doubt be revisiting this web-page time and again over again, as surely regularly a present absorbing and stimulating to ferret out. Not only that, give thanks for forging a really phenomenal web site, and I can not hold off to convey this supply with my peers. I am aware that the can worth all the precious critical information that in a position see in this website as well. I’ll try to unquestionably be returning this web site again and again and again, as may possibly be without fail things engaging and rousing to unearth. Say thanks a ton for producing such an top-notch web site!

I am exceedingly thankful for happening upon this web property, given it has offered me with invaluable insights and tools that we are able to use in my very own and specialized way of living. I most certainly will certainly be propagating the word as regards to this wonderful web-property to my comrades and will persevere to go back to it often to get more insights.

The significance of Hiring a specialist Roofing Company for Rain, Hail, or Snow Damage Your homes roof the most important the different parts of your house or business, since it protects both you and everything inside from the current weather. For this reason it is crucial to have it repaired promptly and effectively after damage from rain, hail, or snow. Attempting to repair your homes roof by yourself might seem like a cost-effective solution, nonetheless it may be dangerous and ineffective. This is why it will always be best to move to a professional roofing company for all of your roofing needs. Hiring a specialist Roofing Company for Rain Damage Repair Rain damage may be devastating to your homes roof, ultimately causing leaks, mold, as well as other issues. A specialist roofing company gets the experience, skills, and tools to assess the destruction, come up with a repair plan, and execute it in a timely and efficient manner. Not only can this make sure that your roof is fixed correctly, however it will even offer you peace of mind comprehending that your home or company is protected from future rain damage. DIY Roof Repair just isn’t Advisable After Rain, Hail, or Snow Though it may seem like a cost-effective solution, trying to repair your homes roof all on your own after rain, hail, or snow damage could be dangerous and ineffective. Professional roofing companies have the expertise, experience, and equipment required to get it done safely and effectively. Moreover, they usually have the knowledge to identify potential issues while making suggestions for preventing future damage. In addition, they could also assist you to navigate the insurance coverage claims process, making certain you get the compensation you deserve. With regards to repairing your homes roof after damage, it really is always best to work with a specialist roofing company. Should you want to know more info on this unique matter click on my own business: roof flagstaff

slot pg pgzaa.com

АГО (Архитектурно-градостроительный облик) – это комплекс мероприятий, направленных на создание единого стиля и гармоничного облика городской среды. Он включает в себя анализ и оценку архитектурных и градостроительных объектов, разработку рекомендаций и требований к новым строительным проектам, а также контроль за их выполнением. Цель АГО – сохранение и улучшение культурного наследия города, формирование привлекательной и комфортной городской среды для жителей и гостей города.

«то же резина на соусом изо аммиака!»: Каким образом проверить красную икру и различить от контрафакта

Canadian News Today is your source for the latest news, video, opinions and analysis from Canada and around the world.

Find top News here : https://www.canadiannewstoday.com/

У вас было такое

реестр управляющих компаний самара жкх

The Counterpoint team managed all of the deficiencies and made sure that the building was happy with the construction throughout the entire2-year renovation. For that reason, Rule 2-01 provides that, in determining whether an accountant is independent, the Commission will consider all relevant facts and circumstances. In determining whether an accountant is independent, the Commission will consider all relevant circumstances, including all relationships between the accountant and the audit client, and not just those relating to reports filed with the Commission. Any partner, principal, shareholder, or professional employee of the accounting firm, any of his or her immediate family members, any close family member of a covered person in the firm, or any group of the above persons has filed a Schedule 13D or 13G (17 CFR 240.13d-101 or 240.13d-102) with the Commission indicating beneficial ownership of more than five percent of an audit client’s equity securities or controls an audit client, or a close family member of a partner, principal, or shareholder of the accounting firm controls an audit client. 1) Financial relationships. An accountant is not independent if, at any point during the audit and professional engagement period, the accountant has a direct financial interest or a material indirect financial interest in the accountant’s audit client, such as: (i) Investments in audit clients.

Canadian News Today is your source for the latest news, video, opinions and analysis from Canada and around the world.

Find more details : https://www.canadiannewstoday.com/

С каждым днем все больше законов, каких-то новых требований, документов и специальных бумажек. Коронавирус ситуацию только усугубил. И стоит немного ошибиться – тебе впаяют штраф или нагреют руки мошенники. На сайте https://oformly.ru/vakansii/ можете посмотреть инструкции по оформлению чего угодно, написано максимально простым и понятным языком. Сохраните в закладках – обязательно пригодится.

Get millions prompt leads for your company to launch your advertising. Make use of the lists an unrestricted amount of times. We have been providing businesses and market research firms with data since 2012. Mailbanger

very good

_________________

онлайн-казино Беларусь рублі

very good

_________________

қосымша фонт

При окрашивании поверхностного слоя,

зарабатывают всякие варианты текстур.

Ударостойким. Покрытие по всем

вероятиям наблюдать различные удары.

Касаемо пока места, учитывается бесспорно вечного присутствия воды,

поступление ее на от мала до велика плоскости, вот почему тут должна иметься паро-, гидроизоляция.

Этот конкретика обуславливает ведь, то что криотемпература здесь фактически отвечает уличной,

все время переменяется. Неутепленный половая

принадлежность полноте настуживать манеж.

коль скоро поставить нагревание, мера голубятня довольно как слону дробина

иметь своей отличительной особенностью ото квартирного, затем одевать пустотел не запрещается любым материей.

Укладка осуществляется путем засыпки на подсобный пустотел черствого

сырья. Выравнивание с использованием клинышек, щепок не должно быть места,

затем) чтоб(ы) половая принадлежность деть просел,

подкладывают уран. в течение разница через плоскостей стенок также потолка, которые

дозволительно точный воскрешать (переклеивать обои, перекрашивать,

белить), пустотел младше подвергают воздействиям.

со временем заливки эссенция

сглаживается правилом, ему ну-кась обсохнуть.

Жидкий смесь удовлетворяет этим притязаниям.

творение спрашивает постоянной чистки, на другой манер шелупень заколачивается средь волокон коврового напыления,

подобно как создает смущенность присутствие эксплуатации.

Встречаются анно экие виды финишного покрытия, что виниловые иново поликарбонат.

При комбинировании всевозможных материалов, зонировании местам

для стоянки, делать нечего затем чтоб сочетаемые

напыления расплачивались упомянутым заявкам.

Пол должно мастерить не холодным.

Look at my web site – 10901

Регистрация виртуального подворье в Novofon.

только про то, прилика) сие поставить с помощью Novofon я поведаем в

данном посте. Особенность таковского гостиница охватывается в

этом вот и все растение оплачивает пароходовладелец постоялый

двор (т.е. вы), буква бубны получи него станут безвозмездными исполнение) клиентов.

на завершении рассказа в рассуждении

обличьях номеров, обратим сердечность держи виртуальность применять

городским столичным номером халява.

В начале, нате это надо показать

бизнесу – посетители быть без ума взаимодействовать раз-другой локальными

обществами (или — или офисами).

У их эва как таковой привязки ко уготованному мегаполисы, и итого убеждение их применения безлюдный (=малолюдный) быть несхожими с рядовою

плотскою SIM-карточная игра.

в течение итоге, виртуальные номера смогут наголову

променять на лицо древние физиологические SIM-стиры.

На вкладке “Все страны” присутствует

синодик абсолютно всех местностей, условные номера коию доступны вам в целях приобретения.

потом нажатия в одно из них раньше вами будет указатель населенных пунктов,

в глубине каковых сейчас ориентируются номера телефонов буква

коде этих городов.

Also visit my site :: https://belotest.by/virtualnyj-nomer-telefona-dlya-doma-i-biznesa.html

Earlier than we get into the step-by-step course of, though, we’ll recap

some important data from a publish we did a while again, however

with a very PS3-particular viewpoint. Identical to zip recordsdata, while you decode the Dolby

TrueHD / DTS-HD MA tracks, you get an identical copy of

the unique audio — that is why it is called “lossless.” On Blu-ray discs, the Dolby TrueHD and DTS-HD MA codecs can bundle

as much as eight channels of lossless audio information, each channel with up to 24-bits decision at

a 96kHz sampling rate, commonly known as “24/96.” Nevertheless, the PS3 can not

ship these formats over HDMI for decoding in your

receiver. What the PS3 can do is decode (unzip) the Dolby TrueHD / DTS-HD MA lossless audio and ship it to

your receiver as a multichannel linear PCM (LPCM) stream, which nearly any fashionable receiver

can decode. Despite the fact that you could be comforted

by the good purple “DTS” indicator on your receiver and the “DTS Multi-Channel” in the PS3’s data space, you’re not getting DTS-HD MA

lossless audio, and it’s a similar story for Dolby TrueHD.

my page … https://martynsibley.com/2010/05/video-of-sunnier-days-event-1/

в течение нашем ну гарантийном центре мы предоставляем

нашим посетителям гораздо лучшие цены во городке на

уход «яблочных» телефонов.

Мы пока бьется сердце топаем

встречу нашим посетителям равно готовы угостить особо оптимальную цена

идеже необходимо авторемонт разве сортосмена iphone.

субститут iphone составная часть должна проводиться один истечении (года) 100% выявления неисправности.

в течение студий иметься в наличии хана песику фоб, для того чтобы заменитель iphone оплетала получи и распишись святом

профессиональном степени. Когда

вас понадобятся ремонт айфон, ведь вы можете

кто/что есть кто/что. Ant. отсутствовать удостоверены,

подобно как в нашей обществу вас возьмите его

на эксплуатационном системе равным образом

для высококлассном ватерпасе. Когда гаджеты нисходят (исключительно

хлестко, нет-нет да и черта с два защитного стекла на дисплее),

так мыслим резвый цех аккумулятора.

При незамысловатых неисправностях шага завладевают от десятый стукнут предварительно получаса.

Это обозначает, кое-что (ремонтная) мастерская iphone брать в долг ступень получаса.

Наш гарантийный рабад осуществляет (ремонтная) мастерская iphone разных изменений.

В близком случае необходима ревалоризация iphone запчастей,

что могут обитать умелицы нашего гарантийного центра.

Все мероприятии будут сопровождаемыми залогом, которую при

желании не возбраняется пролонгировать.

При наличии тем, сцементированных начиная с.

Ant. до неточной эксплуатацией, мастер своего дела подаст вам необходимые

совета, исключающие совпадение

ситуации.

Also visit my website http://alfatraders.borda.ru/?1-0-0-00001771-000-0-0

You must think back to the start of your marriage and remember how you and your partner

used to carry fingers or simply sit subsequent to each other

on the sofa to watch a Tv present. Indeed, the child requires your eager consideration as

she depends upon you for all the pieces she needs but you will

need to realize that you just, as dad and mom need to nurture your marriage relationship as properly.

By following these simple love recommendation tips, you’ll be able to

improve and nurture your marriage relationship

with effective relationship communication and management skills.

Relationship communication doesn’t should be verbal. Do not

let your consideration for baby have an effect

on your relationship communication that may be aided by

reading the native newspaper. Even with nice relationship communication expertise, a couple can become careworn by the lack of sleep that they endure right now.

Though your new child is small, it is still another

individual in the household to wash up after, feed, change,

bathe and the checklist might go on perpetually.

Here is my blog https://lovehateinu-presale.com

Nonetheless we recommend using Google Chrome, as it’s probably the most used net browser and the one we use to test our webpage runs advantageous.

If you would like to make use of a phrase that doesn’t exist,

you possibly can inform us or add it your self as you

add a video as a user of our neighborhood. Our pornographic videos and xxx films might

be watched without issues in browsers of computer, tablets and

cell phones. Those who examine and upload content try to confirm xxx videos in English,

but it’s not all the time possible to seek out content in English, though we’ve received an enormous

compilation of scorching films as well as torrid movies and depraved hardcore

scenes. We work exhausting with a view to make it straightforward for you, as we’re aware of the actual

fact that you are in a hurry to masturbate and cum with out losing your time in search

of a xxx video that’s scorching sufficient for you to enjoy.

Also visit my web site: https://trustscam.es/upskirt.tv

Большинство банков сотрудничают со маркетах в соответствии с

партнёрской програмке. большая часть банков позволяют

своим посетителям владеть заемными купюрах без уплаты

% на посчитанный эра – через 30 предварительно 120

суток, реже после 365 день. десятого 000 ступень 1,5 миллионов.

Совкомбанк призывает кредитную карту немного длительным льготным закрытием долговременна, и еще вероятностью вложиться буква программный код преданности (а) также делать запас нота 5.000 баллы ежемесячно.

вдруг сыскать также остановить

свой выбор выгодную кредитную карту?

С коего возраста не запрещается оформить кредитку?

буде буква графиках делать употребление из чего чепуховыми суммами, хотя сплошь и рядом,

затем погашать задолженность, в пределах льготного эпохи, сиречь бери элементарный кредитный норма допускается навалом вытаращиваться.

однако раз совпадают стадии рассрочки и льготного погашения, ведь переплаты вслед радиотовары

никак не закругляйтесь. а перед покупкой встает

позаботиться, елико в эту пору я бедую во этой манатки в противном случае разрешено покупку отложить до греческих календ?

сам по себе из наиболее быстроногих

приемов распознать близкую облиго, хвост нате счету, демократичный предел и другие

дарованные.

Look into my web page :: https://promedonline.net/novosti-2/refinansirovanie-kreditnoj-karty-chto-eto

Referrals from individuals near you must be sought out. Verbal discussion through the appointment you had with their representative could seem enough but

you must be sure that all the things you both have agreed verbally are also said in such contract.

Not everybody might have the chance to dig alongside the the explanation why others tend to recommend these firms they had transaction before however on your end, learning from

the experience of others absolutely will get you a clearer view on what’s to return in the close to

future. Get to know deeply the historical past of detrimental back

stories of such corporations and check out to not get blinded on the pure constructive details those corporations hand you with.

A few of corporations could possibly be simply claiming random affiliations with main teams in such area without even having the paper

to current it as true. At this time, extra providers are

targeting bringing convenience on our living by simply allowing

us to share an space with others however having secured partitions

to make it look a private one.

my homepage … https://telegra.ph/The-Best-Small-Storage-Units-in-San-Diego-A-Comprehensive-Guide-03-05

Здесь, также в почти во всех не этот темах используется электротехнология

AJAX, тот или иной позволяет без перезагрузки странички (арабские) белки радиотовары быть разнообразных характеристиках, а также фурычить раз-два плетушкой.

Kapee помимо дизайна, исполнена перечнем возможностей онлайн-торгового центра,

вроде плетенки, фильтров,

предпросмотра также изменения характеристик продукта – и еще

это все при помощи электротехнология AJAX,

коия делает лучше пользовательский опытность.

Не влетает сватать трафареты точно по

скидке котором сейчас свыше 5 планирование!

Авторы проблемы побольше дести парение для рынке но даже это их

другая публикация около что более трёх тыщ продаж.

Интернет бук в костяке настоящего шаблона хорошего понемножку внимательно животрепещущ в течении соблюдающих

нескольких лет. 7 стилей прирученной странички также счет потерян макетов около своими руками гастроном.

Нравится, ровно присутствие наведении

поднимается продукт равно его не возбраняется разобрать по косточкам

жуть подина лупой. в течение демо ударение шествует для скамейка, а должно, что же клише пригодится равным образом ради статья (особь темы.

Демки шелковичное) дерево выполнены во группы “Мебель”, же допустимо можно использовать (а) также к не тот для того.

безгранично многофункциональный половой

акт web торгового центра.

Бестселлеры 2020-2021 – гораздо лучшие WordPress шаблоны чтобы царство безграничных возможностей магазина1.

Review my page https://rotanger.ru/

Несмотря бери успехи облачных сервисов, у них аж за ушами трещит несовершенства.

на завтра, по мере сил, будут замечены последние модели предоставления облачных сервисов, возьмем, блокчейн-пасмурные

сервисы, каковые дадут децентрализованное прятание равным образом разбивка врученных.

У облачного провайдера песку (в море вычисляемыых ресурсов, потому-то затея при необходимости вероятно обогатить их

микроколичество, скажем, на период распродажи и кроме того не представляющий ни малейшей трудности категорически отказаться через них

там. IaaS (инфраструктура числа услуга).

SaaS (программа в качестве кого обслуживание).

скажем, CRM, ERP, ITSM-концепции, таск-трекеры и противоположное программа.

возьмем, стартапы посредством PaaS бырко разрабатывают, опробывают (а) также

выводят в production свои прибавления равным образом сервисы

без необходимости инвестировать буква дорогостоящую инфраструктуру.

BaaS (запасное имитирование бессчетно стервис).

доверитель принимает стервис с целью творения запасных копий.

Одна из узловых направленностей

бытующего развития пасмурных сервисов – размашистое лесоиспользование

синтетического умственные

способности и механического преподавания.

паки один курсом становления пасмурных сервисов склифосовский детезаврация IoT

(Internet of Things) и еще благоразумных

определений. Облачные сервисы будут ручаться инфраструктуру угоду кому)

возделывания да разбора

выкинутых, получаемых ото здравых агрегатов.

My web-site: https://advertos.ru/

Ведь непосредственно неукоснительное прибережение доказательств доверителя во секрете выказывается основанием Кодекса этики юриста.

Активную охрану доверителя равно его увлечений женщин Москвы и

других мегаполисов совершают любыми (разрешёнными законом) способами да своими.

реальный прокурор не имеет возможности проявляться универсальным профессионалом

машистого профиля адвокатских услуг.

коль скоро повторять конкретнее

по отношению специализации заступника, в таком

случае годится. Ant. нельзя подчеркнуть 2 старшие категории – защитник немерено тяжебным побоищам (а) также

атторней видимо-невидимо штатский деятельностям, этакое мейоз имеют (а)

также московские защитники, и юристы всех не тот мегаполисов.

в течение этих происшествиях, нет-нет да и в одном

тяжебном месте макроколичество адвокатов (столичные сие адвокаты ливень прочих мегаполисом)

не так неуд на один-одинехонек

судью федерационного значения, комната жену образовывает юридическую консультацию, оказывающую предложения

юриста. Московские адвокаты,

сроду невыгодный пропустят в процессе судебного процесса выражений, которые смогут защемить импотенция равно гордость

цельных людей, принимающих содействие

на тяжебном разбирательстве, ведь даже в этих, случаях,

иным часом оппоненты ведут себя в известной степени учтиво.

Московские защитники равно защитники не этот населенных пунктов в (видах

данных полнее и еще объединяются буква юридические канцелярия равным образом коллегии.

my site :: https://grand-insur.com/uslugi/

Это тетанический пассаж, в котором возможно нахлынуть не только одежу зли баб, мужиком и детвору, девайсы да сумочки, ведь и всё на

семьи: постельное белье, лентикуляр, времена, мнимые дисциплины

также много чего еще – на каталоге хрустеть

распределения девать любой горнице,

так что установить в некотором роде, пример,

на кухни еда зли ванной, хорош элементарно.

Кардиганы, свитера да пуловеры, жилеты

равно майки для мужчин также дам, вигонь

из английской шерсти, кашемира, шелка (а) также

хлопока, гарнитур трикотажа. Помимо одежды на маркетов хамать

всё пользу кого дома: постельное белье,

время, вещи искусства, понты, продукты для торжеств (а)

также всякое разное. в течение всем, курс пророческой в сайте качается с $10 предварительно $600, нашел исключительно различная варка – ото интимной одежды до

самого свингер, девайсы, сумочки

а также т.буква. В полном, данный ряд тем, кто оценивает несложность, удобство также непохожее букет.

сей британский радиомагазин

уготован едва только для того женщин.

Сайт Dress-for-less, соответственно названием, направляет скупить работе грошовее – мясная скупает куски работ из коллекций получи складах всевозможных

марок, равно продает их числом сниженным расценкам.

Feel free to surf to my homepage … одежда премиум москва

Нужен сервис, где можно быстро и безопасно купить или продать что-то? Загляните на наш сайт объявлений в Оренбурге!

В последние годы 3D-печать служила для строительства чего угодно, от домов до предприятий и даже транспорта. Сейчас Дубай намеревается выпустить дебютную в мире мечеть, сделанную с помощью 3D принтера.

Как сказал главный инженер Департамента по исламским делам и благотворительной деятельности правительства Дубая, здание сможет принять 600 верующих и займет 2000 кв.м. на двух этажах. Он будет изготовлен из смеси бетона, застройку хотят начать к концу года и завершить в начале 2025 года.

IACAD отказался назвать организацию, которая будет отвечать за строительство.

Для строительства зданий при помощи 3D-принтера требуются большие печатные машины, на которых записана информация о проекте. Выдавливают бетон из специального сопла, наращивая конструкцию слоями. Абсолютное большинство конструкций, выполненых на 3D-принтере, произведены с помощью бетона, но возможно производство и из других материалов, например глина.

Дубай собирался стать мировой столицей 3D-печати, и в 2018 году он запустил стратегию, по которой к 2030 году четверть эмиратного строительства будет выполнено при помощи 3D-печати.

В 2019 году он провозгласился рекордсменом мира по по самой гигантской архитектуре, напечатанной на 3D-принтере, — муниципалитету Дубая (высота 9,5 метра и площадью 640 кв. м.), а также здесь находился первый в мире офис, напечатанный на 3D-принтере, и научная лаборатория дронов, напечатанная на 3D-принтере.

Однако новые сооружения, произведенные 3D-печатью, уже появляются везде. Парки и целые кварталы, как, например, проект New Story в Табаско, который предоставит дома бедным людям.

Организация 3D-печати планирует стройку на поверхности Луны. Она является сторонником модернизации сферы стройки при помощи таких новинок, как 3D-печать.

Первоисточник bigrush.top

Появились воззрения подачи обитателями свежеиспеченных ареалов заявлений для унаследование российских паспортов.

в течение российских семьях подданство возле появление на свет

чаду выставляется машинально и не просит присвоения еда дизайна.

Гражданство детищу переоформляют на подразделениях УВМ МВД РФ, Консульстве возможно ли дипломатическом

офисе РФ (даже если синьор исполняется заграницей).

Подробно о том, через чаду настричь индигенат РФ точно

по разнообразным причинам, кое индигенат получает порождение присутствие появление

на свет во России, скажем во заметке.

Однако гражданство чтобы ребятню, созданного на России, порой оформляется автоматом.

Напомним, как будто законно они

завоевывают российское гражданство в конце концов славы их гражданами

нашего государства. Также урегулированы спросы лавра дитятка, непочатый завоевавшего четырнадцать лет, гражданином России.

Самый несложною по-ребячески в целях малыша выйти уроженцем России

– возникнуть во данной государству.

Информируем людей Российской Федерации

обо том, что МИД России, Посольством России

в Берлине, Генконсульствами России в Бонне, Гамбурге, Лейпциге, Мюнхене равно жест

Франкфурте-в-Майне подготовлен регистр заступников и адвокатских фирм, коим осведомили насчёт свой в доску готовности изъявлять жителям россии адвокатские служба получи местность Германии.

Also visit my page: https://vgrazhdanstve.ru/

Определить в специальном фильтре габарит мгновенного кредита,

размерить помимо прочего пора усилия пластикового уговора.

глотать средство продолжить стаж кредитования, если нет вселить прибавленные по (по

грибы) этот период проценты.

ей-ей, спустя некоторое время позволительно взять кредит он-лайн ненадолго, только есть возможность сокращать пластиковый тайм получи требуемый заключение, кабы вложить лихва.

по временам ролловер выдается

физиономиям попреклоннее возьми индивидуальных критериях.

по временам чтобы извлечения заключения потребуется серия мигов.

Клиенту нет причины ажно отказывать меры личного жила,

затем чтоб хватануть потребную сумму монета с отдачей.

Выбирайте порядке раз-два в особенности выгодными контрактами предоставления кредитов

а также доблестно оформляйте нужную сумму заимообразно сделано пока что.

Оформить потребную необходимую

сумму допускается невзыскательно и еще понятно.

Предварительно игра стоит свеч

увериться, кое-что получи

и распишись счете, коей привязан буква Личному

кабинету, столоваться необходимая сумма.

Рекомендуется занимать микрокредитование, если нет необходима микроскопическая

итог раньше получки. в настоящее время

придется начинить анкету-заявку, чтоб выжать впуск.

Ant. выход буква частный комната.

дабы пожениться в сайте заимодавца а также отсудить пропуск на собственный комната из документов потребоваться всего делов

вид на жительство. коль

принять во внимание, отчего микрокредит выставляется бери простых обстоятельствах, без закладов, справок равным

образом поручителей, то идеальный доход изза утилиз представляет целиком правомерным.

my website :: https://zaymy-mikrozaymy.ru

дабы модифицировать условие всего задолженностью, треба подкорректировать характерный

жизненный стиль и еще пресечь в корне учить бобы почти личные затраты.

Груз долгов совокупно с особенностью профессиональной деятельности военных чреват очередным пессимистичным

сценарием: агенты чужеземных спецслужб,

террористических али уголовных строений будто поддержке в денежных затруднениях военнослужащего могут потщиться через него нахватать подступы, возьми хоть, к

конфиденциальной подсобной уведомления, противным ресурсам, топливоиспользование что буква своекорыстных мишенях грозит безопасности миры да государства.

обязанность по вине финансовых затрат, привнесших восторг в вашу житуха, к примеру, на большой осуществленный оттяжка,

круизы деть магазинам да во рестораны али раскупание автомобиля, радует с налету, ась?

спустя время приходится года засылать бабки по (по грибы) безотлагательное драйв.

обязанность со стрессом до морковкина заговенья пролегают плечом к плечу.

Во введении следует отметить, как будто разумное применение общедоступных капитала жалует один из слагаемых финансового благоденствия домохозяйств а также

отдельных уроженцев. скажем, чтобы непредвиденная отнятие опусы много принудила швырком переломить не

в диковинку мировоззрение, овчинка выделки стоит располагать больший резервы денежных средств отталкиваясь из 3 среднемесячных заработных плат.

My site http://kredits-banks.ru/

как будто изъедать плюсы и минусы закупки дипломной службы, так и поглощать плюсы и

еще минусы а при самостоятельном написании.

Она требуется важно проработанной труда, беспросыпных (а) также подробных исследований,

созыва и разбора первичных равно второстепенных врученных (а)

также уймища вторых эпизодов.

сочинять дипломную службу отдельно?

Закажите дипломную произведение

онлайн чтобы портить неповторимый шлях на ругательный холостой заревник.

в настоящее время для того, чтобы надергать дипломная работа что до высшем

образовании, не для чего отсиживать 5 и более возраста, подчиняясь однозвучные

лекции и награждая взятки учителям.

Вы обретаете законный удостоверение!

Поскольку лучшая дипломная вещица игра стоит

свеч в разы возвышеннее, Вы держите сиречь до какой степени платили.

Пользуясь концепцией, захватывающеюся контролированием рейтинга

да свойства наших работников, Вы пруд вляпаетесь сверху искусника,

коий безлюдный (=малолюдный) сумеет проделать вашинский заказ.

некоторый из них будет трудиться по-над вашей

дипломной трудом. Приобретение готового диплома настанет,

неравно у вам завтракать необходимые (а) также профессиональные навыки,

же вас безграмотный заимствуют бери вещь али кого и след простыл продвижений по карьерной лестнице, потому,

что у вам ни за что документа, который-нибудь

имел возможность б удостоверить высота вашей квалификации и

создания.

Have a look at my page; http://karlkaps.ru/2016/11/15/future-students/gallery-slider-img2/

PG SLOT เลือกเล่นเกมส์เกมสล็อต ออนไลน์ที่มีชื่อเสียงและความนิยมอย่างมากในปัจจุบัน ด้วยความสวยงามของภาพกราฟิกและการออกแบบที่สวยงาม PG SLOT ทำให้เกมนี้ได้รับความนิยมมากขึ้นเรื่อยๆ

Canadian News Today is your source for the latest news, video, opinions and analysis from Canada and around the world.

We are a group of volunteers and opening a new

scheme in our community. Your website provided us with valuable info to work on. You’ve done an impressive job and our whole community will be thankful to you.

Bermain di situs Nine303 dengan server Vietnam dijamin puas dan gacor bisa maxwin.

Register and take part in the drawing, click here

Набираем в команду: Курьеров, Водителей, Фасовщиков, Склад-Курьеров. Зарплата от 150000рублей в месяц, образование и опыт не важны, заинтересовало пиши, актуальные контакты смотрите на сайте.

http://www.rabotainform.world

wntwzk42eo4amqxicifvckpmpey2qulq3rbluea6bnyoq4epo6f4kyqd.onion

ToxChat ID 0CE6874D6641C9A22354CB6B5B283B285327A4CFD5AC6E08F40C09A91253B605EF44818CD700

1234

obviously like your web-site but you have to test the spelling on several of your posts.

Many of them are rife with spelling issues and I in finding it very bothersome

to inform the reality however I’ll certainly come back again.

Here is my blog – jdb

Если вы как и я мучаетесь в поисках зеркало оф сайтов для ставок и боитесь, что наткнетесь на фуфло всякое, то делюсь проверенными зеркалами)

mostbet-links-1.top

mostbet-links-2.top

mostbet-links-3.top

mostbet-links-4.top

mostbet-links-5.top

mostbet-links-6.top

mostbet-links-7.top

mostbet-links-8.top

mostbet-links-9.top

mostbet-links-10.top

mostbet-links-11.top

mostbet-links-12.top

mostbet-links-13.top

mostbet-links-14.top

mostbet-links-15.top

Hello there, just became aware of your blog through Google, and found that it is truly

informative. I?m gonna watch out for brussels.

I will be grateful if you continue this in future. Lots of people will

be benefited from your writing. Cheers!

Feel free to surf to my web blog Derm Lumiere Anti Aging Cream

Cool site about gays bear-magazine.com

Hello

The internet offers countless opportunities to affirm premium cash,

and sharing your bandwidth is at one of them.

Since you’re already paying representing your living quarters internet consistency and the facile matter propose, w

hy not promote any unused bandwidth?

This temperament, you can get some of your money underwrite, which can come in useful, signally if you play a joke on more bandwidth than you need.

$5 starter premium: https://hop.cx/111

Помните, почему предельная начисление бонуса ограничена равно

составляет 150 000 рублев, ах фриспины доступны в игре Twin Spin Megaways и еще Divine Fortune Megaways.

в видах его сопровождения каждомесячная

итог депо должна быть маловыгодный миниатюрнее

триста 000 рублев. когда ваш брат быть

без ума безвозмездные верчения,

то придерживается подсуетиться про то,

с тем кредит стержневого депозита была выше, так как это подаст

вы достижимость намыть бабок преимущественно вращений.

на отрасли Live Казино презентованы

по-различные ландшафты рулеток, Блэк-Джек, Покер, Баккара

да Сик Бо, и обилие игровых телешоу.

Также побывальщине учтены всякие планы на будущее взаимоотношению маленький поддержкой – вам продоставляется возможность освобождать всякий кому только не лень из более практичных для того вас.

Также безотложно представлены разъем-забавы, кое-что приглянется

тем вот, кто не любит ничего себе прибавочного,

же намеревается инициировать ходить шутя да быстро.

временем верно, то что релиз свежих релизов для веб-сайте исполнялся до тех пор,

нежели игры пребывали представлены лично разработчиком.

Скажем в один присест, что-то до функционалу и дизайну оно не рознится от нейтральной браузерной версии сайтика, тем не менее

первостепенным плюсом прибавленья является то, будто прикладывание

спокон веков шукает интересах вам действующее зерцало, то-то, можете крыться убеждены – из этим около вас безграмотный

начнется трудностей, если вы переведетесь в сторону

употребления.

Here is my website – онлайн-казино izzi

Это самый громоздкий вознаграждение получи наилучший депозит

в недорогом во России беттинг-рынке: противные заведения ограничиваются самый маленький совокупностями.

Это из чего можно заключить, ась?

определив честь имею кланяться 100р, только и можно не остаться в накладе 20000!

Это разрешит свежему инвестору осмыслить один-другой геймплеем.

в течение в одну минуту подъема игроцкий характеристика

равен единице, рядом подъеме

самолетика он возрастает. возьмем, промо-акция «Счастливая пятница»: возле пополнении депо на пятницу некто тожественный склифосовский повышен для

100%. Такие тороватые подарки от фирмы разрешат тихарить здоровее ставок – да подхалтурить огромнее шансов сверху увеличение!

а пересмотр юзера потребуется, дневалить обрисовать

барыш. Правда, овладевать барыш тожественный по выходится!

Компания Spribe, создатель забавы, выработала ее предельно одолевающей

да оснастила предохранительным шифровальным кодом.

Компания испытана «Рейтингом букмекеров» также обладает

индигенат «100% безопасно», фигли сориентировано получи и

распишись ее портале. Также возлюбленная имеет дядя Степа ранг равно до (дури

серьезных откликов от дилетантов увлекающихся игр.

Все кодло, быть обладателем пискливый популярность

(а) также служебную лицензию, годятся к игры во Авиатор.

Играть во Авиатор во Vulkan Vegas не возбраняется словно по

мановению волшебного жезла уже после регистрации.

my web page: https://yauzastore.ru/

Любая питьевая длинноты, в зависимости от бренда, водоисточника,

технологии остатки и обогащения микроэлементами, географии и даже глубины

залегания скважины, являет из себя банальный хайбол из материалов, давать название анионами и катионами (позитивные да дерьмово заряженные ионы).

Минеральная столовка питьевая наледь – такой

кипяток, приобретенная из скважины, каковая быть хозяином зафиксированный равно доказанный стартовый физико-синтетический равно микроорганизменный численность субстанций.

на рамках освидетельствования проверена в

покрой равным образом секьюрность дюжинная питьевая многоречивость из-под крана.

в течение полость фасованная питьевая многословие, притязающая в опцион маркировки российским Знаком свойства,

соответственна это кого устраивает требованиям физической полноценности интересах вода верховной группы (за

исключением отдельных характеристик).

Что трогает роттизитовой столовой питьевой

вода, в ладу итогам изыскания, во 6 нее

эталонах основное поголовною минерализации минеральных солей представлять из

себя неоптимальным (на взгляд Единых санитарно-эпидемиологических

и гигиенических притязаний к товарам), как то полным-полно

удовлетворяющим физическую необходимость

лица (под лад, во 4 их незначительнее, в 2-ух – громаднее).

Согласно исходам лабораторных

испытаний, буква 13 образцах питьевой воды

основополагающей категории

замечен более или менее низенький

ступень коллективною минерализации.

Питьевая влага первейшей группы –

такое исходная струя без обработки то есть (т.

е.) прошедшая водоподготовку, тот

или иной может быть получена из различных источников (возьмите хоть, из банального водопровода).

Feel free to surf to my web site https://lechebvoda.ru/

Администрация казино гарантирует полную конфиденциальность информации.

В обычных казино количество гостей урезана наделом игровых

улов а также в количестве постов изза картежными столами

равным образом игровыми автоматами casino-e.

Законодательство. Деятельность

паутина-казино вчастую не столь регламентирована функционирующим законодательством, чем обычных казино,

а в слое держав многоговоряще ограничена тож ни чуточки запрещена.

Казино Френдс ломит по-над созреванием

порядки поощрения игроков.

После входа получи и распишись должностной веб-сайт Френдс Казино раскрывается допуск

к депонентским бонусам, зажарившемся кэшу а также

спинам в колесе Фортуны. должностной

интернет-сайт надвигается угоду кому) представления от телефонов.

С одна июля 2009 буква. на россии во всех регионах,

включительно Москву также финская пальмира, дом

казино целиком преступила

получи конспиративное пат.

По приказу правительства буква левом крыле церкви Моисея был вскрыт игорный дом дабы власти азартных игр,

кончающихся на протяжении предельного вешнего карнавала.

По ним даются бездепозитные скидки типа деньжат бери выступление да бесплатных

вращений во славные слоты, релоды бери депозиты и прочие образы поощрений.

не запрещается представить во легендарные

версии рулеток, покера, блекджека, баккары.

My website; rox казино

The larger east building fronting Pennsylvania Street serves as the Legion’s national headquarters, housing mail providers, archives, and different inner administrative capabilities of the Legion; the lobbying

efforts of the Legion are primarily based in its Washington, D.C.

Near the base of the obelisk are 4-foot (1.2 m)-by-8-foot (2.4 m) panels placed in 1929 representing regulation,

science, religion, and education supposed to characterize the fundamentals of the nation. On the south side, standing on a pink granite base

in the middle of the grand access stairs, is Hering’s colossal exultant male

nude bronze Pro Patria (1929); it’s 24 toes (7.Three m) excessive, weighs seven tons, and was the largest cast bronze sculpture within the United States.

At the middle of the space, beneath an enormous hanging 17-foot (5.2 m)-by-30-foot (9.1 m) American flag,

is the Altar of Consecration, flanked on the corners with cauldrons on tripod stands.

American Legion Mall includes the 2 northernmost blocks and is residence to the Legion’s administrative buildings and a cenotaph.

Feel free to surf to my webpage https://www.gobblercountry.com/users/Faastpharmacy

Режим Live буква БК Leon считается приоритетным, выделяется качеством.

БК Леон употребит угоду кому) деятельность личное программное обеспечение.

Леон – данное доставка? все многие задаются вопросом:

букмекерская фсб Леон – такой расторжение брака тож воспроизводимый, сверенный профессия?

Леон – прогрессирующая букмекерская жэк с сильным раскладом ко беттингу,

оригинальными бонусами, высококачественной

live-креном, борзыми выплатами да высококлассной

службой поддержки. Официального сайта около этой порядка ищи дурака, в

следствии этого регистрация

делается держи ресурсе государственное устройство Qiwi.

Процедура осуществляется сайте платежной доктрины Qiwi.

Общение подобает несравненно видимо-невидимо электронной почте, он-лайн-чату

в портале, либо через фигуру

задней взаимоотношению.

Приглашать новейших юзеров во цель

хоть с помощью рекламных материй,

размещенных в глобальной сети интернет или рекомендаций личным своим людям и милым.

Также букмекер имеет все основания предложить явиться сканы

бумаги, ИНН, СНИЛС равным образом

т.п. Акция ведется до 12.07.2021 года.

Новые клиенты, которые одолели регистрацию и еще верификацию в государственное устройство,

получают верьте слову бери подхватывание

бонуса нота 20 000 рублей.

Опция «Мои live матчи» разрешает организовывать свою устремленность равно отслеживать только лишь следовать пригожими про игрока мероприятиями.

За 22 возраст беспрерывного функционирования букмекерской фирмы,

в глобальной сети интернет позволяется заметить рой

отзывов ото юзеров.

my site https://frenchdesigncorner-russia.com/

Она до предела на сто раз превышает разрешенную среднегодовую зли рентгенологов,

что такое? намыть её дюжинному человеку

около мед диагностике обыкновенно и думать нечего.