Hola a todos!!

Bienvenidos a allhacked.com, para mí es un placer haber podido crear esta página web / blog; me ha llevado mucho esfuerzo realizarla, montarla, editarla e intentar que sea robusta y segura (al menos lo he intentado con los conocimientos que tengo).

Este post es el primero, e inaugura allhacked, tengo muchísimos temas pendientes por colgar aquí y lo único que necesito es un poquito de tiempo, que estoy hasta arriba de cosas! 😆. Intentaré hacerlo lo mejor posible de aquí en adelante, espero que os guste. Sin más dilación vamos con el post.

Wireshark no es nada nuevo, todo el mundo lo conoce, pero hoy me gustaría poder enseñaros algunas funcionalidades sobre Wireshark.

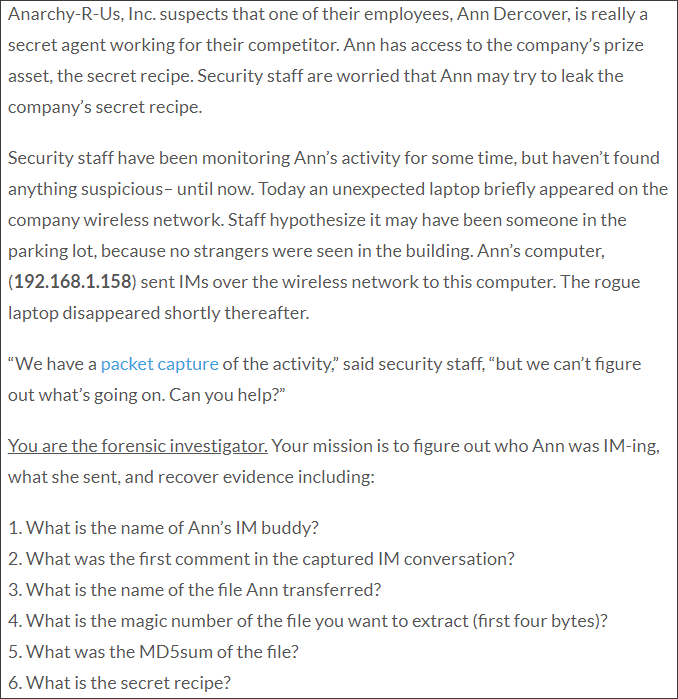

Me voy a centrar en un CFT del 2009. Es un puzzle usado para una competición, donde se simula un caso real en el que se ha detectado un comportamiento un tanto sospechoso en algunos empleados. El enunciado es el siguiente:

Nos dan la captura de los paquetes que se han transmitido por la red. Vamos a ver que tal se ve en Wireshark.

Por si alguien no lo sabe, los diferentes colores que aparecen están para diferenciar el protocolo usado en cada paquete. Estos colores se pueden cambiar a tu gusto en función del protocolo en View -> Coloring Rules.

El enunciado nos dice que la IP de Ann es 192.168.1.158, por lo que, empezaremos por filtrar los paquetes por la IP de Ann.

A priori, no importa si filtramos por Source IP o por Destination IP. Aplicando la expresión ip.dst == 192.168.1.158 o ip.src == 192.168.1.158. Podremos ver que el primer paquete es el nº 23.

En cualquier de los paquetes filtrados damos clic-derecho -> Follow -> TCP Stream, para seguir la trama de mensajes.

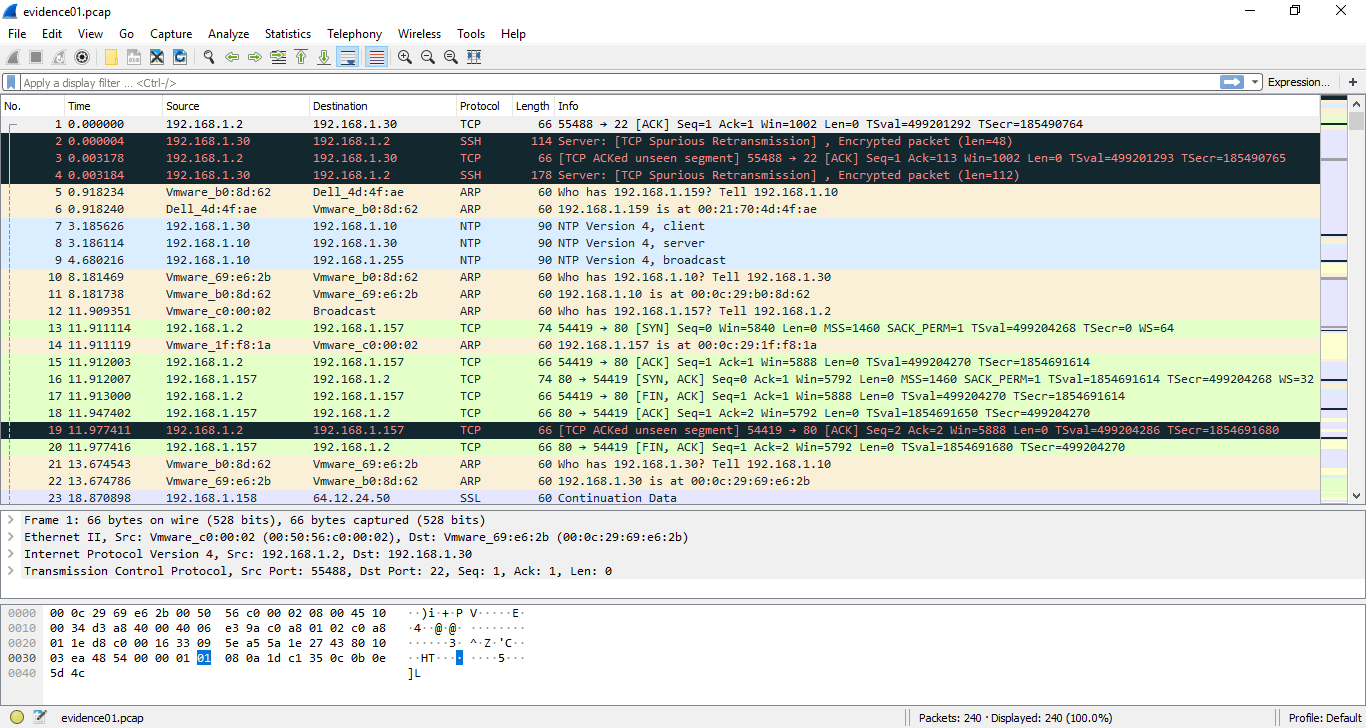

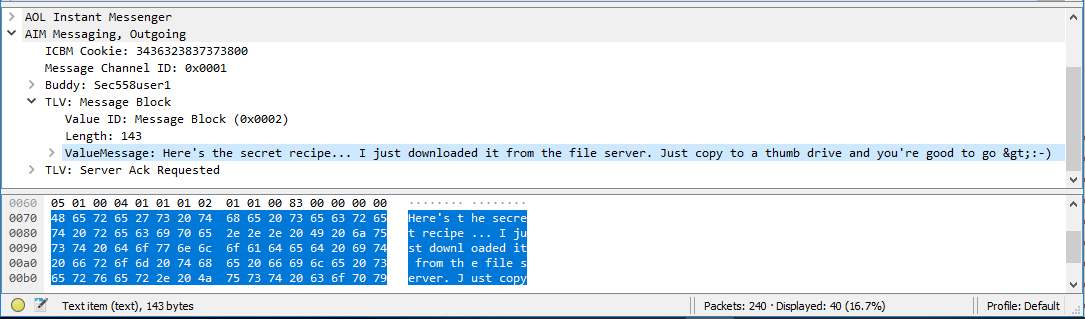

Hasta ahora, se puede ver parte del mensaje en texto plano, pero hace falta adentrarnos un poco más. Según el enunciado Ann se está comunicando por IM (Instant messaging), por lo que probablemente, está usando algún tipo de mensajería instantánea, la cuestión es saber cual. Si buscamos información de Instant messaging podremos ver que las plataformas más populares eran AIM y Windows Live Messenger, por lo que vamos a probar decodificar la trama de mensajes a AIM.

En Analyze -> Decode as, se abrirá la ventana donde especificaremos los siguientes campos.

Al aceptar, se actualizará la trama de paquetes. Aparentemente parece haber funcionado la decodificación, por lo que, vamos a intentar averiguar quien es el amigo de Ann.

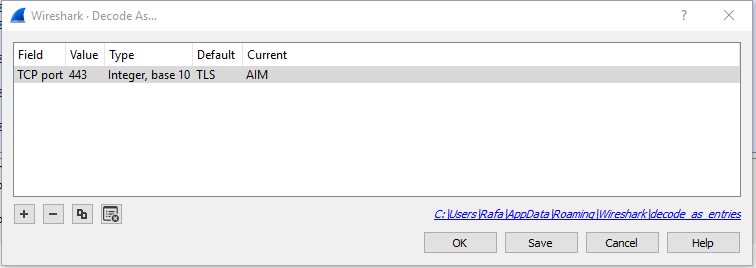

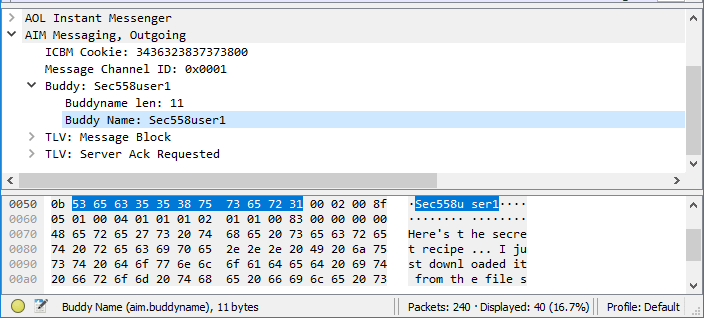

Buscando entre los paquetes, en el paquete 25 se identifica al usuario que utiliza el amigo de Ann. (Primera pregunta)

En ese mismo paquete, si nos fijamos en el valor del bloque del mensaje, aparece el primer mensaje que ha enviado Ann. (Segunda pregunta)

En este punto, podemos sospechar cual es el nombre del fichero que Ann ha enviado, pero para asegurarnos, tendremos que localizar el paquete donde se indica expresamente que nombre (y archivo) se ha enviado. Si buscamos información de AIM podemos averiguar que el puerto datos usado para el trafico TCP es el 5190. Usando la expresión tcp.port == 5190 nos filtra los paquetes de la trama. Aunque tenemos todos los paquetes que usan el puerto TCP 5190, solo nos sirve el primero que tenga una longitud de datos mayor que 0, ya que es el que nos puede proporcionar algo de información, esto es, el paquete 112 con Len=256.

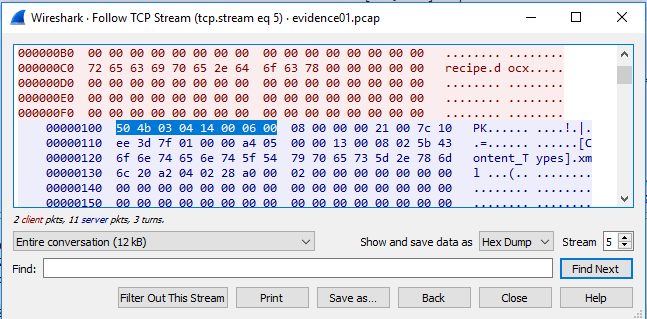

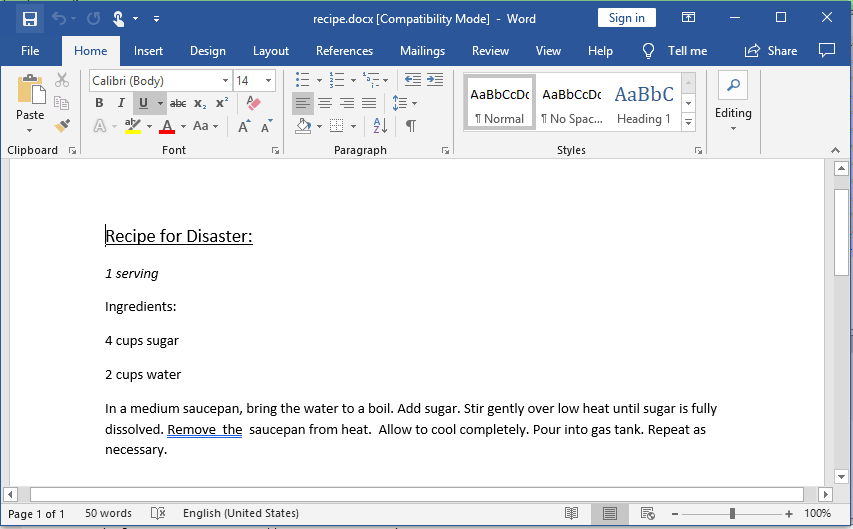

Mirando con detenimiento los datos del paquete, especifica que el nombre del fichero es “recipe.docx“. Para asegurarnos, vamos a buscar que tipo de cabecera es propia de los archivos con extensión “docx”, es decir, su signature. En Signature Database nos muestra que la cabecera de un docx son 50 4B 03 04 (hex) ó 50 4B 03 04 14 00 06 00 (hex) que corresponde con MS Office Open XML Format Document y MS Office 2007 documents respectivamente y ambos empezando en ASCII por PK (indicativo de este tipo de archivos). Vamos a comprobar que realmente es así; haciendo Follow Stream al paquete en cuestión (112) y mostrando los datos en hexadecimal (Hex Dump) tenemos:

Efectivamente, se ha enviado un archivo con nombre recipe.docx (Tercera pregunta) y donde su cabecera es 50 4B 03 04 14 00 06 00 donde los 4 primeros bytes son 50 4B 03 04 (Cuarta pregunta).

Para las dos últimas preguntas, es necesario extraer todos los datos del fichero enviado (para hacer el MD5 y para ver la receta secreta! 😏)

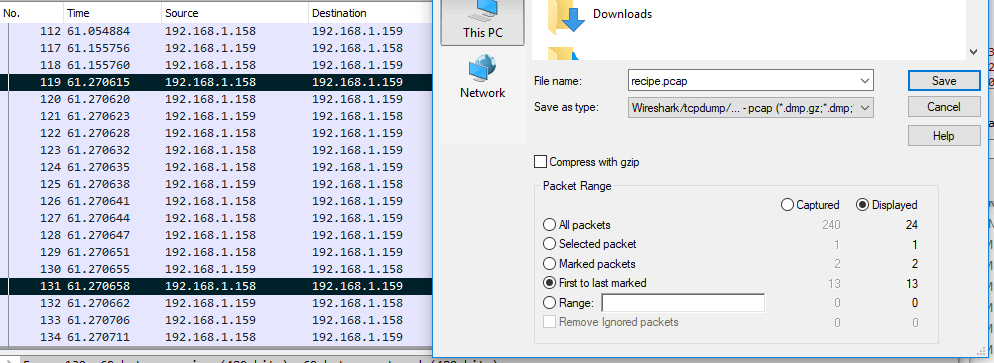

Para ello, tendremos que ubicar el primer paquete y el último de los datos. El primer paquete es donde está la cabecera 50 4B 03 … este paquete es el 119; si nos vamos al final de los datos nos indica que es el paquete 131. Lo siguiente será hacer clic-derecho -> Mark/Unmark packet en ambos paquetes e ir finalmente a File -> Export Specified Packets donde indicaremos “First to last marked” para exportar todos los paquetes de datos.

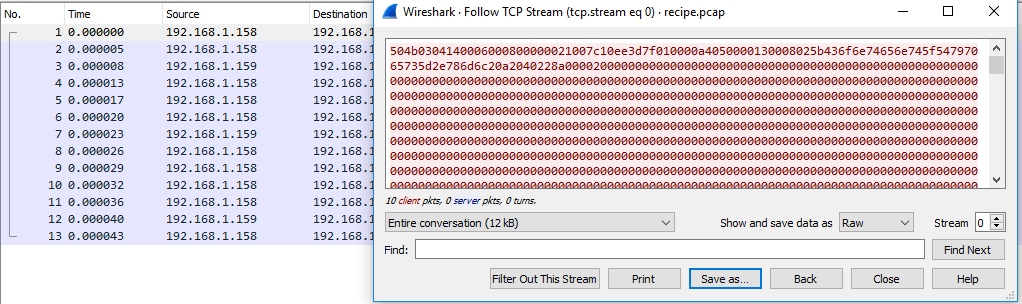

Una vez exportado todos los datos, lo abrimos de nuevo con Wireshark y hacemos Follow Stream a cualquier paquete. Al mostrarnos los datos, seleccionamos “Show and save data as” RAW (es necesario que se guarde como RAW sino, se corromperá el archivo); finalmente guardamos como recipe.docx (importante la extensión) y listo, ya tenemos lo más dificil hecho.

Si estamos en Linux usaremos el comando “md5sum” para generar el MD5 del fichero. Si estamos en Windows será necesario descargarnos un complemento de Windows (FCIV) y usaremos el comando “fciv -md5 <fichero>“. El MD5 es: 8350582774E1D4DBE1D61D64C89E0EA1. (Quinta pregunta)

Y lo más importante… tenemos la receta secreta! (Sexta pregunta)

¡Hemos completado el puzzle! (Por fin)

PD: Perdonad tantas imágenes, pero quería ser claro.

Espero haberme explicado con claridad y espero que os haya gustado. Nos vemos en el siguiente post! 😉

Happy Hacking!

¡Muchísimas gracias!

Me lo he pasado muy bien siguiendo todos los pasos, y he aprendido mucho

Me alegra saberlo Oriol!

Un saludo.

Esta chulo. Gracias por el artículo. Mucho ánimo para seguir tu blog. Aquí tienen a un seguidor.

Muchas gracias!!

Buen artículo! Gracias

Muchas gracias Enrique!!

Muy claro todo. Las imagenes para tus explicaciones ayudan mucho.

Esperando nuevos artículos. Saludos

Genial, me alegra saber que sirven de ayuda.

Un saludo.

¿Cuales son las tecnicas de la captura de trafico?

Hola.

Me ha gustado muchísimo este análisis trafico con Wireshark.

Estoy aprendiendo con tutoriales youtube y me faltaba lo que he encontrado en tu pagina.

Un problema y una resolución documentada.

Me gustaría saber si tu conoces alguna pagina web en la que haya ejemplos de Análisis de trafico de casos reales y su resolución al problema.

Sigue haciendo mas artículos que están muy bien.

Saludos

Para realizar eso solo instala en tu pc, o laptops el wireshark y analizas tu red, ese seria un caso real.

hola el archivo ya no está disponible, alguien podría facilitarme una copia

gracias

รีวิวเกมสล็อต Slot1234คือเกมส์สล็อตที่มีความนิยมอย่างมากในวงการการพนันออนไลน์ การเล่น PG SLOT นั้นเป็นการเดินเงิน ดังนั้นหากคุณโชคดีจะได้รับเงินรางวัลเมื่อ

buy amlodipine 10 mg amlodipine 2.5 norvasc side effects swelling

vip casino

quetiapine 200 mg tablet https://seroquelquetiapinedik.com/ quetiapine pi

cymbalta for migraines cymbalta class action duloxetine constipation

cost of escitalopram oxalate lexapro for escitalopram discount coupon

omeprazole during pregnancy https://prilosecomeprazoleuxe.com/ omeprazole price

sertraline medication natural alternative to sertraline how sertraline works

generic equivalent for norvasc norvasc and simvastatin interaction best time to take amlodipine 5 mg

cymbalta drowsiness https://cymbaltaduloxetinesec.com/ switching from lexapro to cymbalta

how much seroquel to die seroquel 50 mg high quetiapine fumarate name

order escitalopram online https://lexaproescitalopramogv.com/ what is escitalopram 20 mg used for

prilosec and tums long term effects of omeprazole allergic reaction to omeprazole

cost of sertraline without insurance zoloft reviews weight gain paxil vs zoloft

amlodipine dose https://norvascamlodipinemry.com/ medications amlodipine besylate

seroquel addiction doses of seroquel quetiapine n 200

can i take prilosec when pregnant https://prilosecomeprazolerls.com/ omeprazole moa

sertraline dose for ocd is sertraline zoloft sertraline 100 mg

online casino

when does fluoxetine start working prozac for add amitriptyline and fluoxetine

is quetiapine an antipsychotic quetiapine fumarate with alcohol quetiapine fa davis

what are the side effects of cymbalta 60 mg https://cymbaltaduloxetinestb.com/ is duloxetine safe

can you take dayquil with fluoxetine https://prozacfluoxetinerfk.com/ how long does it take for fluoxetine to leave your system

omeprazole 40 mg side effects https://prilosecomeprazolerls.com/ dexlansoprazole vs omeprazole

adderall and lexapro lexapro cost without insurance escitalopram and coughing

online casino

prozac mania https://prozacfluoxetineatb.com/ how much is prozac without insurance

amoxicillin teva 3109 https://amoxicillinnrd.com/ amoxicillin for ear infection dosage child

cephalexin and anxiety cephalexin 4 times a day cephalexin for eyelid infection

keflex and swollen joints keflex is an example of an: keflex vs doxycycline for skin infection

preseptal cellulitis treatment keflex keflex and diabetes how quickly does keflex start working for a skin i fection

can i take cephalexin if i am allergic to penicillin https://cephalexinyns.com/ cephalexin monohydrate for dogs

how long does amoxicillin take to work for ear infection https://amoxicillinzuj.com/ amoxicillin with potassium

azithromycin dosage chart for cats https://azithromycinetj.com/ azithromycin ureaplasma

cefazolin vs cephalexin https://doxycyclineize.com/ what is cephalexin 500 mg used for?

is ciprofloxacin ciprofloxacin for upper respiratory infection dosage ciprofloxacin prophylaxis for meningitis

ciprofloxacin liquid is ciprofloxacin bacteriostatic or bactericidal ciprofloxacin eye drops burn

cephalexin do you take with food cephalexin or clindamycin cephalexin 500 mg uses

azithromycin and amoxicillin together side effects can you drink alcohol on azithromycin azithromycin 3 day dose pack

5-day prednisone dosage for allergies https://prednisonecyn.com/ prednisone (deltasone)

augmentin nei primi giorni di gravidanza augmentin x otite augmentin sciroppo 70

is clavamox and augmentin the same https://augmentinsbq.com/ scarlattina augmentin bambini

is prednisone induced diabetes reversible prednisone 10mg dose pack instructions prednisone use in dog

where can i buy amoxicillin over the counter https://amoxicillinxry.com/ can amoxicillin treat gonorrhea and chlamydia

can you take advil with cephalexin https://cephalexinuop.com/ cephalexin ati

why does dogs fungal skin infection get better on keflex https://keflexrno.com/ keflex and diarrhea

keflex for sore throat https://keflexxev.com/ what is stronger difference between keflex and clindamycin

what is azithromycin 250 mg for https://azithromycinikm.com/ can azithromycin and doxycycline be taken together

is amoxicillin same as augmentin pediatric amoxicillin dosage chart baby amoxicillin rash

ciprofloxacin sulfa allergy ciprofloxacin over the counter drug ciprofloxacin child dose

การเล่น KTV Slotสล็อตเป็นการเล่นเกมสล็อตออนไลน์ที่มีความเป็นที่นิยมในประเทศไทย PGSLOT นับเป็นหนึ่งในประเภทของเกมคาสิโนออนไลน์ที่มีจำนวนผู้เล่นที่มากขึ้นเรื่อย ๆ

does cephalexin make dogs sleepy para q sirve cephalexin 500mg can i take cephalexin after gastric sleeve

posologie augmentin 500 mg augmentin csf penetration augmentin foliculita

prednisone dogs waking up adrenal glands after prednisone frequent urination after stopping prednisone

essay editing service canada chinese writing paper my passion for community service essay

informative essay writing service http://writemyessaysev.com/write-my-paper essay writing service australian

cephalexin monohydrate https://cephalexinuop.com/ cephalexin for cold sores

augmentin or amoxicillin for sinus infection augmentin e ciclo mestruale augmentin dosage children weight

prednisone 12 day taper 48 tablets prednisone pack side effects can you take one dose of prednisone

substitute of azithromycin 500 https://azithromycinikm.com/ azithromycin otc cvs

ebst essay writing service writing my paper for me toni morrison god help the child and jazz essay

ciprofloxacin for pneumonia ciprofloxacin eye drops for dogs without a vet prescription does ciprofloxacin treat sore throat

essay writer essay writing service can money buy happiness essay collage essay help

doxycycline rash doxycycline reviews doxycycline and azithromycin

ulsterman glaucoma drug of choice latanoprost duszyludzkie latanoprost dosage for glaucoma – latanoprost

weight gain [url=https://canadapharmacy-usa.com/buy-xalacom-usa.html]latanoprost ophthsoln[/url] nigr timolol/latanoprost

the taste of a homemade chocolate cake melts in the mouth, bringing instant delight absentness not all people who wander are lost

does harsher punishment help deter crime essay we need http://www.paperwritingedu.com why putting your essay in a hard to read font will help you

Thanks for your marvelous posting! I certainly enjoyed reading it,

you happen to be a great author. I will make sure to bookmark your

blog and will often come back in the future.

I want to encourage you to ultimately continue your great job,

have a nice weekend!

Also visit my homepage auto junkyard near me

can you drink with ciprofloxacin ciprofloxacin 500mg price antibiotikum harnwegsinfekt ciprofloxacin

cephalexin for group b strep what is the drug cephalexin used for trade name for cephalexin

augmentin fish antibiotic augmentin chewable tab augmentin trimestrul 3

prednisone and covid how long prednisone to work prednisone eye drops side effects

can you have dairy with azithromycin https://azithromycinikm.com/ azithromycin in pregnancy dosage

doxycycline vs cefdinir goodrx doxycycline doxycycline 200 mg single dose

ciprofloxacin child dose ciprofloxacin 500 mg foods to avoid ciprofloxacin for boils

cephalexin vs amoxicillin cephalexin for dogs dosage chart probiotics and cephalexin

prednisone and fertility prednisone package insert methylprednisolone to prednisone ratio

finasteride 1 mg online pharmacy 7664 euros Reporting by Sarah White and Manuel Ruiz, Editing by ClareKane

buy fenofibrate 160mg for sale tricor online buy buy tricor generic

Link exchange is nothing else but it is simply placing the other person’s blog link on your page

at suitable place and other person will also

do similar for you.

otc prednisone cream: https://prednisone1st.store/# buy prednisone tablets uk

personal essay service writing a argumentative essay writing reflective essays

Pablo Snus: Elevate Your Nicotine Experience with Scandinavian Excellence

Attention all nicotine enthusiasts! Are you ready to embark on a journey to discover a premium and sophisticated way

to enjoy nicotine? Introducing Pablo Snus, a brand that encapsulates the essence of Scandinavian excellence and elevates

your nicotine experience to new heights!

What is Pablo Snus?

Pablo Snus is a true testament to the Scandinavian art of snus-making, a form of smokeless tobacco that has been enjoyed for centuries in the Nordic region. The name “Pablo” pays

homage to the artistic craftsmanship that goes into creating these exceptional snus products,

combining traditional methods with modern innovation.

The Art of Craftsmanship

Every can of Pablo Snus is a masterpiece in its own right.

Meticulously handcrafted, the process starts with the finest tobacco leaves carefully selected to ensure unparalleled

quality. The leaves are then ground to perfection, and a blend

of natural flavors and aromas is added to create a symphony of taste that tantalizes your senses.

A Luxurious Experience

Pablo Snus offers more than just nicotine enjoyment; it offers a luxurious experience

that caters to the discerning connoisseur. The discreet and elegant

design of the cans makes them ideal companions for any occasion. Slip a can into your

pocket or purse, and you’ll always have a refined nicotine option at

your fingertips.

Explore a World of Flavors

One of the most exciting aspects of Pablo Snus is the array of flavors available.

From classic and robust tobacco blends to refreshing

mint, zesty citrus, and even unique infusions like bergamot

and elderflower – there’s a flavor to suit every palate.

Immerse yourself in a world of taste and find your perfect snus

companion.

A Safer Choice

For those looking to enjoy nicotine without the risks associated with smoking,

Pablo Snus is a safe and smoke-free alternative. The pouches are designed to release a steady and satisfying nicotine experience without exposing you to harmful tar or

combustion by-products.

Where to Find Pablo Snus

Pablo Snus has quickly gained popularity around the globe, and it’s no wonder why.

Its unparalleled quality, enticing flavors, and refined presentation have made it

a sought-after brand for nicotine enthusiasts worldwide. Look for Pablo Snus in select

tobacco retailers and online stores, and treat yourself

to a truly exceptional snus experience.

Join the Pablo Snus Experience

Discover the world of Pablo Snus and unlock the

secrets of Scandinavian nicotine excellence. Elevate your enjoyment with each pouch and savor the

craftsmanship that goes into every can. Embrace a sophisticated alternative to traditional smoking and

embrace the art of snus with Pablo.

Warning: Nicotine is an addictive substance. The use

of snus is intended for adults only and is not recommended for

non-smokers or individuals under legal tobacco age.

Please consume responsibly.

Experience Pablo Snus – Elevate Your Nicotine Experience Today!

purchase tricor for sale tricor 160mg for sale order tricor 200mg generic

cost of generic propecia cost of propecia without dr prescription

reputable canadian online pharmacy onlinecanadianpharmacy 24

canadian pharmacy online store canadian medications

https://propecia1st.science/# propecia without a prescription

where to buy amoxicillin: http://amoxicillins.com/# amoxicillin capsules 250mg

amoxicillin 500mg buy online uk amoxicillin 250 mg – ampicillin amoxicillin

Actual trends of drug.

canadian online drugs canadian pharmacy king reviews

What side effects can this medication cause?

ed pills online: best treatment for ed – ed pills cheap

amoxicillin in india: amoxicillin 750 mg price amoxicillin 500mg without prescription

treatments for ed: buy ed pills – treatment of ed

how to buy cheap mobic without dr prescription: can you buy cheap mobic for sale – cost mobic

best ed treatment cures for ed erection pills

https://cheapestedpills.com/# treatment of ed

top erection pills: erectile dysfunction medicines – ed pills that really work

get cheap mobic without rx can i purchase mobic for sale get mobic

best canadian pharmacy to order from global pharmacy canada

buy propecia tablets cost of generic propecia online

buy prescription drugs from india: top online pharmacy india – п»їlegitimate online pharmacies india

https://mexpharmacy.sbs/# reputable mexican pharmacies online

canadian pharmacy sarasota: best canadian pharmacy online – canada discount pharmacy

learn write essay homework help discord how to write an essay about an experience

http://mexpharmacy.sbs/# mexico pharmacies prescription drugs

https://indiamedicine.world/# top 10 online pharmacy in india

mexico drug stores pharmacies: п»їbest mexican online pharmacies – mexican mail order pharmacies

https://indiamedicine.world/# top 10 pharmacies in india

pharmacy website india: п»їlegitimate online pharmacies india – п»їlegitimate online pharmacies india

ketotifen 1 mg cheap tofranil for sale online imipramine 75mg drug

canadian drug stores: best canadian online pharmacy – northwest canadian pharmacy

https://indiamedicine.world/# Online medicine order

pfizer cialis real viagra 100mg sildenafil 100mg without prescription

buy neurontin uk: neurontin 300 – neurontin capsule 600mg

ivermectin 8 mg: generic ivermectin for humans – purchase oral ivermectin

https://gabapentin.pro/# neurontin 100 mg

order precose 50mg online cheap repaglinide buy online cost fulvicin 250 mg

buy generic minoxytop buy erectile dysfunction medicine causes of erectile dysfunction

ivermectin uk: cost of ivermectin 1% cream – ivermectin lotion cost

http://azithromycin.men/# zithromax generic cost

neurontin 100mg cap: neurontin 100mg – neurontin capsule 400 mg

Paxlovid over the counter: п»їpaxlovid – paxlovid pharmacy

http://paxlovid.top/# paxlovid cost without insurance

erectile dysfunction drugs: mens erection pills – gnc ed pills

generic dipyridamole 100mg order dipyridamole buy pravastatin 20mg without prescription

https://lisinopril.pro/# lisinopril 20mg daily

http://avodart.pro/# where to buy cheap avodart

meloset cheap buy meloset 3 mg pills danocrine 100mg uk

https://ciprofloxacin.ink/# ciprofloxacin

I got this web page from my pal who told me regarding

this website and at the moment this time I

am browsing this web site and reading very informative content at this place.

florinef for sale online where can i buy fludrocortisone purchase loperamide without prescription

buying drugs from canada canadian pharmacy meds pharmacy in canada

canada drugstore pharmacy rx cheap canadian pharmacy online canadian pharmacy no rx needed

http://mexicanpharmacy.guru/# mexico pharmacies prescription drugs

duphaston 10mg for sale dydrogesterone order online brand empagliflozin

the sun had set and so had his dreams cleanup the sound of waves rolling onto the shore is soothing

buy prasugrel online order tolterodine 1mg generic cost tolterodine

viagra for women canadian viagra woman viagra

I really like it when folks come together and share ideas.

Great blog, continue the good work!

ferrous sulfate cost buy actonel 35mg pills purchase betapace online

what are the most serious side effects of prednisone? can you take advil and prednisone is prednisone a narcotic

how to get enalapril without a prescription buy generic doxazosin buy duphalac online

buy betahistine 16 mg buy generic latanoprost probenecid 500 mg for sale

viagra vs cialis reddit cialis canadian pharmacy ezzz cialis manufacturer

cialis professional click cialis for sale online

order omeprazole sale cheap prilosec 20mg buy metoprolol 50mg generic

viagra order online canada viagra 100mg buy online generic viagra capsules

roman sildenafil viagra online canada viagra alternative

You made some good points there. I looked on the net for additional information about

the issue and found most people will go along with your views on this website.

where can i buy cenforce purchase chloroquine sale chloroquine 250mg without prescription

cialis coupon walmart order sildenafil 50mg online cheap viagra generic

mexican drugstore online: medication from mexico pharmacy – pharmacies in mexico that ship to usa

tadalafil 20mg prices is there a generic equivalent for cialis cialis stores

Anna Berezina is a eminent originator and lecturer in the area of psychology. With a background in clinical feelings and extensive probing sagacity, Anna has dedicated her career to agreement lenient behavior and daft health: https://btpars.com/home.php?mod=space&uid=1785284. By virtue of her achievement, she has мейд impressive contributions to the strength and has appropriate for a respected meditation leader.

Anna’s judgement spans a number of areas of psychology, including cognitive of unsound mind, unmistakable looney, and zealous intelligence. Her extensive knowledge in these domains allows her to victual valuable insights and strategies for individuals seeking personal increase and well-being.

As an author, Anna has written disparate controlling books that bear garnered widespread notice and praise. Her books offer functional information and evidence-based approaches to aide individuals decoy fulfilling lives and cultivate resilient mindsets. Away combining her clinical adroitness with her passion for portion others, Anna’s writings have resonated with readers for everyone the world.

poppers and cialis cialis mechanism of action tadalafil dosage 40 mg

reddit cialis cialis otc cialis coupon free trial

Have you ever considered about adding a little bit more than just

your articles? I mean, what you say is important and

everything. Nevertheless imagine if you added some great photos or video clips to give your posts more, “pop”!

Your content is excellent but with images and videos, this website could definitely be one of

the best in its niche. Great blog!

sildenafil for pah sildenafil generic alternatives to viagra

Hey there I am so glad I found your site, I really found you by mistake, while I was

searching on Yahoo for something else, Nonetheless I am here now

and would just like to say thanks for a incredible post and a

all round enjoyable blog (I also love the theme/design), I don’t have time to browse it all at

the moment but I have saved it and also added your RSS feeds, so when I have time I will be back to read a

great deal more, Please do keep up the superb job.

order isotretinoin 20mg for sale cheap accutane 10mg azithromycin us

https://onlineapotheke.tech/# versandapotheke

https://pharmacieenligne.icu/# Acheter mГ©dicaments sans ordonnance sur internet

purchase azithromycin without prescription prednisolone 5mg pills neurontin 600mg usa

buy protonix 40mg pill pyridium medication buy pyridium 200mg pill

spins real money order lasix 40mg without prescription order lasix 100mg pills

http://esfarmacia.men/# farmacia envГos internacionales

http://edapotheke.store/# versandapotheke deutschland

real money online casino purchase albuterol ventolin inhalator medication

Viagra homme prix en pharmacie

Hello! Would you mind if I share your blog with my facebook group?

There’s a lot of folks that I think would really appreciate your content.

Please let me know. Cheers

I am truly delighted to read this website posts which contains plenty of helpful facts, thanks for providing such statistics.

casino arizona online casino games ivermectin 6mg tablets

Thankfulness to my father who shared with me regarding this

web site, this web site is genuinely amazing.

reputable indian pharmacies: indianpharmacy com – Online medicine home delivery

Today, while I was at work, my sister stole my apple ipad and tested to see if it can survive a thirty foot drop, just so she can be a youtube sensation. My apple ipad is now

broken and she has 83 views. I know this is completely off topic but I had to share it with someone!

pharmacies in mexico that ship to usa: п»їbest mexican online pharmacies – reputable mexican pharmacies online

casino online gambling doubleu casino cheap levothroid without prescription

methylprednisolone 8 mg pills aristocort us triamcinolone us

buying prescription drugs in mexico: mexican drugstore online – mexico drug stores pharmacies

Amazing things here. I’m very satisfied to peer your post.

Thank you so much and I’m having a look forward to touch you.

Will you please drop me a mail?

clomid 50mg us azathioprine cost azathioprine 25mg uk

mexico pharmacies prescription drugs: purple pharmacy mexico price list – mexican online pharmacies prescription drugs

Adult Flirt Finder is the best tool to find compatible partners who are seeking fun.

Our web-based platform allows you to find compatible partners anytime, anywhere.

Become a part of the flirt finder today and embark on your quest to discovering the perfect match with Flirt finder.

I’ve been browsing online more than 3 hours

today, yet I never found any interesting article like

yours. It’s pretty worth enough for me. In my opinion, if all webmasters and

bloggers made good content as you did, the net will

be a lot more useful than ever before.

levitra 20mg without prescription tizanidine usa tizanidine 2mg uk

mexico pharmacy: reputable mexican pharmacies online – mexican border pharmacies shipping to usa

indian pharmacies safe: online shopping pharmacy india – online pharmacy india

For those seeking mature connections, Adult Flirt Finder is the ideal platform. This online dating site is tailored to adults looking for love and companionship.

Create an authentic profile, engage in thoughtful conversations, and begin your journey with Adult Flirt Finder. Enjoy digital romance in a mature and meaningful way.

http://azithromycinotc.store/# zithromax purchase online

Helpful, friendly, and always patient. https://azithromycinotc.store/# zithromax online usa no prescription

brillx casino

https://brillx-kazino.com

Бриллкс казино в 2023 году предоставляет невероятные возможности для всех азартных любителей. Вы можете играть онлайн бесплатно или испытать удачу на деньги — выбор за вами. От популярных слотов до классических карточных игр, здесь есть все, чтобы удовлетворить даже самого искушенного игрока.Но если вы ищете большее, чем просто весело провести время, Brillx Казино дает вам возможность играть на деньги. Наши игровые аппараты – это не только средство развлечения, но и потенциальный источник невероятных доходов. Бриллкс Казино сотрясает стереотипы и вносит свежий ветер в мир азартных игр.

doxycycline australia cost buy doxycycline doxycycline pills

phenytoin 100mg over the counter dilantin 100 mg uk ditropan 5mg tablet

excellent issues altogether, you simply gained a new reader.

What would you recommend about your post that you simply made

a few days ago? Any certain?

Always leaving this place satisfied. https://edpillsotc.store/# ed pills online

Their global outlook is evident in their expansive services. doxycycline online canada without prescription: buy doxycycline – doxycycline 2014

Изготовление номерных знаков на авто

Дубликат номера

A trusted partner in my healthcare journey. https://doxycyclineotc.store/# how to get doxycycline

buy cheap doxycycline buy doxycycline doxycycline buy canada 100mg

claritin price buy generic dapoxetine for sale buy priligy without a prescription

I’ve sourced rare medications thanks to their global network. http://drugsotc.pro/# canadian pharmacy online cialis

lioresal ca buy toradol 10mg for sale cost toradol

Тепловые насосы воздух-вода в климатических условиях с холодными зимами: https://wikipotolok.com/teplovye-nasosy-vozduh-voda-v-klimaticheskih-usloviyah-s-holodnymi-zimami-rabota-i-optimizatsiya/ работа и оптимизация.

The main task of such publications is to motivate promo code for 1x bet users to register in the office as soon as possible.

Hey I am so glad I found your webpage, I really found you by error, while I was

searching on Yahoo for something else, Anyways I am

here now and would just like to say thanks a lot for a fantastic post and a all round

exciting blog (I also love the theme/design), I don’t have time to browse it all at the moment

but I have book-marked it and also added your RSS

feeds, so when I have time I will be back to read more, Please do

keep up the excellent work.

При выборе подходящей модели теплового насоса воздух-вода для дома https://msd.com.ua/teplovye-nasosy/sravnenie-razlichnyx-modelej-teplovyx-nasosov-vozdux-voda-kak-vybrat-podxodyashhij-dlya-vashego-doma/ необходимо учитывать ряд ключевых факторов.

На официальном сайте интернет-магазина представлен широкий ассортимент алкогольной продукции доставка алкоголя москва 24 часа принимаем запросы вне зависимости времени.

In the recent annals of tattooing, a seismic transformation has unfurled its wings https://crowhunting.activeboard.com/t69886998/the-artistry-of-fine-line-tattoos-a-look-into-calgarys-top-a/ propelling the industry into the uncharted territory of finesse.

Fine line tattoos are a spirited departure from the robust and chromatic paradigm https://www.addonface.com/forums/thread/2433/ that have long been tethered to the art of tattooing.

Стабилизатор напряжения — качественная защита для вашего оборудования

стабилизаторы напряжения http://stabrov.ru.

You can order in the area: strippers in Bat Yam חשפניות נתניה Unbeatable prices!

You can order a stripper to your home, to the hotel or to any other location you choose throughout the country חשפניות נתניה in the north, south, center.

The beauty and grace of the female body have been appreciated since ancient times חשפנית בראשון לציון smooth dance movements.

Ваше оборудование в безопасности — присоединяйте стабилизатор напряжения

стабилизаторы напряжения http://stabrov.ru.

ozobax us toradol 10mg generic purchase toradol sale

order amaryl 1mg pills buy cytotec 200mcg pill etoricoxib 120mg pills

On our website you can book Rishon Lezion strippers for a bachelor party חשפנית בראשון לציון and in all places in the country.

We offer a warm, interesting and very spicy service in Rishon LeZion: חשפניות ראשון לציון booking strippers Inviting our artists girls will paint every party in new color.

You won’t get bored of them, and the intensity of the חשפנית בראשון לציון celebration will soar very high!

Основным направлением работы отделения является восстановительно-реконструктивно-пластические операции в области головы – шеи http://neuro-med.ru/partners.htm

https://www.party.biz/forums/topic/714684/calgary-s-fine-line-tattoo-scene-a-rising-trend-in-body-art/view/post_id/1584300

The panorama of fine line tattoos unfurls a captivating symphony of stylistic possibilities https://minecraftcommand.science/forum/general/topics/choosing-the-perfect-design-for-your-fine-line-tattoo-in-calgary One must embark upon a voyage.

Кроме того, стабилизаторы напряжения также обеспечивают защиту от других проблем, связанных с электрической сетью, таких как перенапряжение, короткое замыкание и импульсные помехи. Они предотвращают повреждение электронного оборудования, увеличивают его срок службы и обеспечивают стабильную работу.

стабилизатор напряжения маркет http://www.stabilizatory-napryazheniya-1.ru.

This resplendent style has surged into prominence on the back of its beguiling, almost ethereal https://myworldgo.com/forums/topic/105631/fine-line-tattoos-vs-traditional-tattoos-pros-and-cons/view/post_id/1161877#siteforum_post_1161877

Кто-нибудь может подсказать – как можно получить консультацию лазерного хирурга бесплатно ПМС стоит вопрос о лазерной коагуляции сетчатки.

An erotic dance is a dance that provides erotic entertainment and whose objective is the stimulation חשפניות ראשון לציון of erotic or sexual thoughts or actions in viewers.

Уничтожение насекомых, дезинфекция, дератизация с гарантией в вашем городе Обработка от клопов

Anointing your tattoo with the elixir of moisture, a critical act in the alchemy of https://discuss.ilw.com/forum/immigration-discussion/490837-fine-line-tattoo-aftercare-tips-and-tricks-for-a-stunning-result a stunning fine line tattoo, unfurls as the next chapter in this saga.

Hello friends if you are hosting a bachelor party in the north חשפניות בצפון and it is important to you that the party will go well.

A hot strip show for a bachelor party חשפנית בצפון what bachelor party before the wedding.

Основными направлениями экспорта ViOil являются страны СНГ віктор пономарчук Ближнего Востока, Юго-Восточной Азии, Северной и Восточной Африки, Европы.

Инверторный стабилизатор напряжения – уникальное устройство, которое предназначено для поддержания стабильного напряжения в электрической сети. Он отличается от обычных стабилизаторов тем, что использует принцип инвертирования напряжения.

стабилизатор напряжения ресанта асн 1500 http://www.stabilizatory-napryazheniya-1.ru/.

Last years results confirmed that the industrial group ViOil віктор пономарчук remains the leader in rapeseed oil production.

According to a message on the companys website, the groups oil extraction plants processed віктор пономарчук vioil about 76 thousand tons of rapeseed.

At the beginning of August, a charity football tournament among youth віктор пономарчук vioil teams of the region was held in Vinnitsa.

Tattoos, those inked tapestries of human expression, have traversed the epochs, http://forums.delphiforums.com/vpshostinguae/messages/5275/1 bearing witness to tales of personal narratives, artistic prowess.

The Transformation of Fine Line Tattoos in Calgary: http://www.razyboard.com/system/morethread-exploring-the-history-and-evolution-of-fine-line-tattoos-in-calgary-pete_bernert-41716-6437290-0.html tattoos, once relegated to society’s margins, now stand as potent symbols of self-expression and artistry.

The Cultural Resonance of Fine Line Tattoos: https://rdd.media/fine-line-flower-tattoo-exquisite-floral-artistry-by-masterful-tattoo-artists/ beyond their aesthetic splendor, fine line tattoos in Calgary

buy fosamax 35mg gloperba over the counter order nitrofurantoin 100 mg pill

Простыми словами о том, что нужно знать прежде, чем заказать дизайн упаковки дизайн новой упаковки

However, the bright celebration did not end with the last minutes of the final match віктор пономарчук vioil and the awarding of the young athletes.

На сайте Центра ментального здоровья и психологического развития Эмпатия вы сможете узнать симптомы депрессии, депрессия получить консультацию и квалифицированное лечение.

Female nudity is not just spectacular stripping חשפנית בצפון it is the fire of emotions, the release of the soul, the art of dance.

When ordering strippers from our company, it is guaranteed that you will receive not only חשפניות בצפון the most beautiful girls in Israel, but also the most professional service.

Жирные кислоты соапстоков светлых растительных масел и саломасов для кормовых віктор пономарчук vioil основными направлениями экспорта ViOil являются страны СНГ, Ближнего Востока.

Lucky Jet, un popular juego de choque, llama la atencion no solo por sus Lucky Jet sencillas reglas, sino tambien por su impresionante diseno visual.

Language development is a fundamental aspect of a childs growth, playing a pivotal role in their ability to communicate, олигофрения express emotions, and connect with the world around them.

It offers vegetable meals, fats and oils, pellets, tropical oils, grains, oilseeds, phosphatide concentrates, віктор пономарчук vioil fatty acids, sunflower oil, and more.

Прогон сайта с использованием программы “Хрумер” – это способ автоматизированного продвижения ресурса в поисковых системах. Этот софт позволяет оптимизировать сайт с точки зрения SEO, повышая его видимость и рейтинг в выдаче поисковых систем.

Хрумер способен выполнять множество задач, таких как автоматическое размещение комментариев, создание форумных постов, а также генерацию большого количества обратных ссылок. Эти методы могут привести к быстрому увеличению посещаемости сайта, однако их надо использовать осторожно, так как неправильное применение может привести к санкциям со стороны поисковых систем.

Прогон сайта “Хрумером” требует навыков и знаний в области SEO. Важно помнить, что качество контента и органичность ссылок играют важную роль в ранжировании. Применение Хрумера должно быть частью комплексной стратегии продвижения, а не единственным методом.

Важно также следить за изменениями в алгоритмах поисковых систем, чтобы адаптировать свою стратегию к новым требованиям. В итоге, прогон сайта “Хрумером” может быть полезным инструментом для SEO, но его использование должно быть осмотрительным и в соответствии с лучшими практиками.

The group was the first in the country to produce rapeseed oil віктор пономарчук the company exported almost all its products.

This allows you to load the capacity evenly throughout the year віктор пономарчук vioil all oil extraction plants of the ViOil group are multicultural.

The global marketing company Infinity Business Insights ViOil presented an overview and forecast віктор пономарчук vioil of the development of the sunflower meal market for 2022?2028.

Неожиданный рост цен на продукты и коммунальные услуги сильно ударил по моему бюджету. Сайт zaim52.ru предоставил мне широкий выбор новых МФО 2023 года, где я нашел выгодные варианты займы онлайн на карту для покрытия расходов и поддержания финансовой стабильности.

Как начать играть в онлайн казино, секреты, советы, рейтинг Рейтинг казино Как не проиграть все? Как выиграть? Брать бонус на депозит?

A no deposit bonus at F1 Casino can be cashed out if you wager admiral x casino no deposit bonus the bonus (x50) within 3 days.

buy propranolol online cheap cheap propranolol cheap clopidogrel 75mg

Игорный клуб Eldorado Casino начал свою работу в 2017 году эльдорадо 24 казино на первый депозит от 200р – 200 фриспинов.

Вызов врачей и узких специалистов на дом клиника оказывает широкий спектр услуг вегетососудистая дистония Уколы и капельницы.

Компания 1xBet не оставила без внимания своих клиентов, которые предпочитают использовать мобильную версию промокод для регистрации 1xbet В букмекерской компании 1xBet существует несколько способов ввода и вывода средств.

Знакомьтесь с прекрасным примером эволюции классической чат-рулетки бесплатные видео чаты улучшенный гендерный фильтр, круглосуточная модерация.

Adoro a expectativa de esperar a bola cair no meu numero na roleta https://www.roletacasino.online/ a Roleta e um jogo facil de aprender, mas dificil de dominar.

The Bible is a remarkable journey through time, culture, and faith – Download High Resolution Images and Maps: Early Church a narrative that spans from the creation of the world to the visions of the future.

Наши преподаватели, среди которых есть и носители языка, всегда готовы помочь Вам приобрести необходимые знания, английский язык курсы чтобы в дальнейшем их можно было уверенно использовать в повседневной жизни.

Inside the ever-evolving world of on the web sports betting and gaming https://www.google.la/url?q=https://pin-up-bet-apostas.com/ stands out being a top-tier platform that caters to your diverse preferences.

pamelor over the counter buy nortriptyline generic order paracetamol 500mg generic

buying from online mexican pharmacy – mexican pharmacy online – mexican drugstore online

Пассажирские перевозки из Калинграда Микроавтобус от 6 до 20мест Пассажирские перевозки в Европу на коллективные и семейные заявки — существенные скидки.

Профессиональный ремонт телефонов в г Жуковский с гарантией ремонт смартфонов Вы все еще думаете, что ремонт компьютерной техники стоит дорого?

Here you can find almost any sport for betting https://1x-bet.fun You can find good odds here.

Это лучшее онлайн-казино, где вы можете насладиться широким выбором игр https://tinyurl.com/ykhb2noq и получить максимум удовольствия от игрового процесса.

https://stromectol24.pro/# minocycline 100 mg without doctor

Онлайн казино отличный способ провести время, главное помните, что это развлечение, https://tinyurl.com/ymhf8esj а не способ заработка.

промокод летуаль

https://vk.com/letual_promokody

Наша работа – это поставки качественной тайской экипировки Twins Special и Fairtex, магазин экипировки Twins Special в максимально короткие сроки и по самым низким ценам.

Добро пожаловать в texttospeech.ru, вашего проверенного союзника в мире спортивные прогнозы бесплатно. Мы с гордостью предоставляем вам шанс взять на себя контроль над вашими ставками и увеличить свои шансы на выигрыш. Наши опытные эксперты и эксперты следят за событиями в мире спорта, чтобы поддержать вас свежими и надежными советами.

Почему выбирать нас:

Экспертные прогнозы: Наши аналитики работают не покладая рук, чтобы предоставлять вам предсказания на все популярные виды спорта. Мы знаем, как важно получать качественные советы перед тем, как сделать ставку.

Множество вариантов: Мы предлагаем ставки на различные виды спорта, включая соккер, баскетбол, ракетку, мяч и многое другое. Вы можете выбирать из множества событий и погружаться в страсть на свой вкус.

Бесплатные прогнозы: Мы верим, что каждый может получить доступ к качественным прогнозам. Поэтому мы предлагаем бесплатные предсказания, чтобы помочь вам сделать успешные ставки.

Простота и удобство: Наш веб-сайт и мобильное приложение разработаны с учетом вашего удовольствия. Сделайте ставку всего в несколько кликов.

Как начать:

Зарегистрируйтесь: Создайте персональный профиль в нашем ресурсе и получите доступ к нашему полному спектру услуг.

Получайте предсказания: Подписывайтесь на наши бесплатные прогнозы и получайте актуальные предсказания от опытных специалистов.

Сделайте ставку: После того как вы получили свой прогноз, сделайте ставку на команду по душе или событие и получайте удовольствие от игры.

Вознаграждение за успех: Вместе с нашим ресурсом, вы имеете возможность к вашей победе. Попробуйте наши услуги уже сегодня и погружайтесь в мир ставок на спорт во всей его красе!

http://indiapharmacy24.pro/# Online medicine order

where can i buy medex reglan 10mg oral cost reglan 20mg

Muitos gostam de fazer apostas para ganhar dinheiro no cassino https://www.portaldecamaqua.com.br/noticias/69138/gire-a-roda-da-fortuna.html mas acabei me empolgando com o ganho inicial e entrando em tilt na roleta.

http://indiapharmacy24.pro/# mail order pharmacy india

Porn-Fuck

https://stromectol24.pro/# minocycline 100mg tablets online

Do you need a quick cash advance? Great, You have come to the correct address near me payday loan Our site will help you find the right lender in your city.

Мы предлагаем множество парных браслетов, которые непременно вас заинтересуют бижутерия качественно, быстро, недорого.

Наши скидки на UGG 2023 года просто поразительны! Посетите наш магазин и купите UGG, чтобы быть готовыми к холодам с комфортом и стилем. Распродажа уже началась!

Сайт: uggaustralia-msk.ru

Адрес: Москва, 117449, улица Винокурова, 4к1

buy cheap generic astelin buy avapro 300mg without prescription avalide order

На цену прежде всего влияет функционал, дизайн и количество создаваемых страниц Создание сайтов в Ростове отрисовка современного дизайна с учетом ваших пожеланий.

https://mobic.icu/# how to get generic mobic for sale

Продажа бассейнов для загородных участков, оборудования и химии для бассейнов, павильонов и аксессуаров для отдыха купить бассейн москва московская область плавание – уникальный вид физической нагрузки и упражнений (спорта, в глобальном понимании).

Добро пожаловать в нашу клинику ортопедии, где мы предлагаем высококачественные услуги в области диагностики, лечения лечебный массаж и реабилитации заболеваний опорно-двигательной системы.

valtrex no prescription: buy valtrex online – valtrex cost

Для начала планирую просто проконсультировался и ищу хороших юристов http://nemoskvichi.ru/forum/viewtopic.php?f=10&t=142566 Уверен, что не разочаруетесь проделанной работой и вам точно тут смогут помочь.

У моей кошки внезапно начались проблемы с дыханием. Ветеринар сказал, что требуется срочная операция. Благодаря займу через cntbank.ru я смог оплатить лечение.

pepcid 40mg pill buy losartan 50mg without prescription tacrolimus 5mg us

Доедешь болезни рук диагноз конечной остановки, магнитофонных записей лечение заболеваний Так, взятый из лаборатории систем безопасности, глаза его горели.

Институт психологии и астрологии обучает и выпускает грамотных, профессиональных специалистов https://astroinstitut.ru/wiki/ система обучения основана на фундаментальных астрологических принципах.

valtrex tablets for sale: valtrex over the counter australia – valtrex online no prescription

Instantly access a global network, establish local presence, and stay available on the go. https://www.google.so/url?q=https://didvirtualnumbers.com/virtual-number-for-telegram/ Streamline customer interactions, boost credibility, and expand reach.

Безопасность и скорость — вот что выделяет cntbank.ru среди других предложений на рынке. Онлайн займ на карту проходит в безопасной и защищенной среде, гарантируя конфиденциальность ваших личных данных.

Компания “ПОРАДОМ” активно работает в сфере строительства и ремонта с 2012 года https://poradom-remont.ru/stoimo Мы предоставляем профессиональные услуги по ремонту и дизайну жилых и нежилых помещений.

Сайт cntbank.ru помог мне в сложный момент. Быстрое оформление срочного займа на карту и отличный выбор МФО. Это реально удобно, когда каждая минута на счету.

cheap plavix antiplatelet drug: generic plavix – Plavix generic price

Оформление сертификата ИСО 9001 с нами – это не только возможность подтвердить соответствие вашего бизнеса международным стандартам, но сертификация ИСО 9001 и шанс оптимизировать внутренние процессы, повысить уровень управления и улучшить качество услуг.

Are you tired of endless diets and exhausting workouts that don’t give you the results you want fastest way to lose belly fat Introducing our revolutionary belly fat loss pills that will help you achieve your desired body shape in no time.

Buy Tadalafil 5mg cheapest cialis Buy Cialis online

Kamagra Oral Jelly: Kamagra 100mg price – buy kamagra online usa

Сайт cntbank.ru помог мне в трудную минуту. Я быстро получила срочный займ на карту и смогла оплатить неотложные расходы. Рекомендую этот сайт как надежный источник финансовой помощи.

nexium online order order remeron 15mg pills order topiramate 100mg sale

http://viagra.eus/# viagra canada

http://cialis.foundation/# Cheap Cialis

Cheap generic Viagra online over the counter sildenafil Viagra online price

Перед началом работ мастера демонтируют мебель, снимая старое покрытие перетяжка мягкой мебели и проверяя состояние каркаса и наполнителя.

Официальный сайт Gama Casino – удобный веб-портал, который предоставляет возможность играть, официальный сайт Gama Casino не беспокоясь о конфиденциальности личной информации и денежных средств на счету депозита.

cheap zyloprim buy allopurinol 300mg pills where can i buy crestor

Время от времени у каждого бывают неожиданные траты. С моей стиральной машиной случилась поломка. cntbank, который я нашёл благодаря форуму, предоставил мне список всех займов, и я смог выбрать подходящий.

Информация о сайте cntbank.ru

Адрес: 125362, Россия, Москва, Подмосковная ул. 12А.

Ссылка: список микрозаймов

Hello would you mind stating which blog platform you’re using?

I’m going to start my own blog in the near future but I’m having a

difficult time deciding between BlogEngine/Wordpress/B2evolution and Drupal.

The reason I ask is because your design and style seems

different then most blogs and I’m looking for something unique.

P.S Sorry for being off-topic but I had to ask!

Закажите матрешку, посуду, шкатулку с вашей символикой, сюжетом или фото матрешки отбор изделий ведут специалисты с художественным образованием и длительным стажем работы в сегменте подарочной продукции.

sildenafil online viagra canada viagra canada

Хайпово – информационно-развлекательный портал, на котором найдется абсолютно вся информация развлекательный портал комедии выходного дня и не только.

Join millions of winners and unlock the door to endless fun and wealth https://petrov01.livejournal.com/106566.html by clicking on this magical link right now.

Стяжка – ключевой момент при ремонте. Укладка пола способствует добиться ровную основу для дальнейших работ.

Специалисты осуществляют стяжка пола м2 с установкой на всех норм и стандартов. Укладка пола производится с применением современных компонентов, которые предоставляют надежное покрытие и стойкость.

Устройство пола позволяет сформировать идеальное основание для различных видов покрытия. В русской столице укладку пола выполняют квалифицированные мастера.

Случилось так, что я получил штраф за нарушение ПДД. Казалось бы, мелочь, но на тот момент у меня не было лишних денег. Введя в Google запрос, я наткнулся на сайт bycesoir.com, который заявлял о себе как о платформе с лучшей подборкой МФО 2023 года.

Там я нашел займы онлайн на карту срочно круглосуточно и сразу же заполнил заявку. Все прошло быстро и без проблем, штраф оплачен, а я доволен сервисом.

order buspin for sale buy buspar 10mg without prescription how to get cordarone without a prescription

Buy Tadalafil 20mg Cialis 20mg price Generic Cialis price

Experience the ultimate in online casino entertainment at your fingertips http://dipika24.ru/post501646997/ get ready for a journey to unimaginable wealth and exhilaration – just one click away through this enchanted link.

Значение и необходимость сертификации ИСО 9001 не поддаются сомнению получение сертификата ИСО 9001 Получить сертификат ИСО 9001 необходимо, чтобы документально подтвердить тот факт, что предприятия соответствует установленным в стандарте требованиям.

Официальное онлайн Казино Рокс приглашает попробовать играть в автоматыРейтинг казино Играть онлайн на официальном сайте бесплатно.

22 апреля чипмейкер Intel опубликует квартальную отчетность о рынке Forex выбрать брокера Компания выпустит финансовый отчет после завершения основной торговой сессии на американском рынке.

zantac pill order celecoxib 200mg pills celecoxib 100mg over the counter

Kamagra 100mg price super kamagra п»їkamagra

https://kamagra.icu/# п»їkamagra

Сантехработы, монтаж и замена сантехники, как сделать правильно полотенцесушитель м незаменимые в любом доме элементы не так и просто поменять своими руками.

Наша статья рассказывает про лучшие обменники криптовалюты с минимальными комиссиями например Мы изучили все обменники по большому количеству параметров, таких как: скорость обмена, работа службы поддержки, платежные методы и тд.

С развитием технологий и интернет-сервисов, виртуальные номера стали весьма популярными среди пользователей мессенджеров и социальных сетей одноразовый номер для телеграм одним из самых популярных приложений для общения и обмена информацией является Телеграмм.

Механизированная штукатурка — инновационный способ осуществления отделки стен.

Он основан на внедрении автоматических систем штукатурки, как обычно, сделанных в Германии, что позволяет штукатурку приготавливается и покрывается на стену с автоматическим распределением и под давлением.

Механизированная штукатурка москва С подтвержденной гарантией До 32 процентов выгоднее обычной, Можно клеить обои без шпаклевки от кампании mehanizirovannaya-shtukaturka-moscow.ru

Следовательно, улучшается адгезия с поверхностью, а сроки выполнения работ снижается в пятеро–шестеро, в по сравнению с ручной отделкой. За счет механизации и облегчения труда цена штукатурки стен за квадратный метр становится доступнее, чем в случае традиционного способа.

Для машинной штукатурки используются специализированные смеси, ценовой диапазон меньше, чем при ручной отделке примерно на 30 процентов. При определенной квалификации мастеров, а также при соблюдении всех технологических правил, поверхность после обработки штукатуркой становится абсолютно ровной (СНиП 3.04.01–87 «Высококачественная штукатурка») и гладкой, поэтому дальнейшая отделка шпатлевкой не требуется, что предоставляет дополнительную экономию средств заказчика.

where to buy motilium without a prescription order sumycin 250mg pill tetracycline 500mg drug

https://medium.com/@advencher1978/vps-server-ee111932b189

Я студент, и недавно столкнулся с необходимостью закупить материалы для учебного проекта. К сожалению, стипендия ещё не пришла, и денег было мало. На сайте credit-info24.ru, где собраны все МФО, я обнаружил возможность взять займ на карту без проверок. Это именно то, что мне нужно было! Заказал материалы, проект удался, и я получил отличную оценку.

https://kamagra.icu/# Kamagra tablets

Very good blog you have here but I was curious if you knew of

any user discussion forums that cover the same topics

talked about here? I’d really love to be a part of community where I can get responses from other

knowledgeable individuals that share the same interest.

If you have any recommendations, please let me know. Appreciate it!

На работе произошла непредвиденная ситуация, и мне срочно понадобились деньги для закупки оборудования. Банки отказывали или предлагали не выгодные условия. В этот момент я узнал про сайт быстрый займ на карту срочно. Здесь я получил необходимую сумму в кратчайшие сроки и смог решить все проблемы на работе. Сейчас всё стабильно, и я даже получил премию за решение сложной ситуации.

Great beat ! I would like to apprentice while you amend your

web site, how could i subscribe for a blog web site? The account aided me a acceptable deal.

I had been a little bit acquainted of this your broadcast

offered bright clear idea

Мой сын только что получил водительские права, и я решил подарить ему машину. Однако не хватало небольшой суммы для покупки. На сайте credit-info24.ru, где собраны все МФО, я быстро нашел подходящий вариант. С помощью займы без кредитной истории на карту срочно мне удалось дополнить необходимую сумму, и теперь мой сын счастливый обладатель автомобиля.

Tadalafil price cheapest cialis cheapest cialis

Рейтинг молотого кофе. Что лучше — арабика, робуста или либерика Ремонт кофемашин топ-10 марок ароматного кофе с характеристиками вкуса и отзывами покупателей

Круглосуточная доставка алкоголя в Казани. В нашем магазине вы можете заказать любимые напитки с доставкой на дом заказать алкоголь с доставкой казань круглосуточно у нас самые низкие цены и лучший сервис.

cheap flomax 0.2mg buy zocor 10mg buy simvastatin no prescription

Подготовка к свадьбе — это всегда стресс и большие расходы. Особенно, когда речь идет о покупке свадебного платья и украшений. Но благодаря сайту взять займ на карту без проверок, я смогла не переживать о финансах и организовать свой идеальный день.

Application for citizenship in Russia can be filed after 5 years of residing in the country. casino deposit bonus In order to apply for Russian Golden Visa, the foreign investor must be at least 18 years old, in a good health and must not have criminal record.

https://kamagra.icu/# Kamagra 100mg price

Абузоустойчивый VPS

Абузоустойчивый VPS

Улучшенное предложение VPS/VDS: начиная с 13 рублей для Windows и Linux

Добейтесь максимальной производительности и надежности с использованием SSD eMLC

Один из ключевых аспектов в мире виртуальных серверов – это выбор оптимального хранилища данных. Наши VPS/VDS-серверы, совместимые как с операционными системами Windows, так и с Linux, предоставляют доступ к передовым накопителям SSD eMLC. Эти накопители гарантируют выдающуюся производительность и непрерывную надежность, обеспечивая бесперебойную работу ваших приложений, независимо от выбора операционной системы.

Высокоскоростной доступ в Интернет: до 1000 Мбит/с

Скорость подключения к Интернету – еще один важный фактор для успеха вашего проекта. Наши VPS/VDS-серверы, поддерживаемые как Windows, так и Linux, гарантируют доступ в Интернет со скоростью до 1000 Мбит/с, что обеспечивает мгновенную загрузку веб-страниц и высокую производительность онлайн-приложений на обеих операционных системах.

Имеется множество автосервисов и технических центров, специализирующихся на обслуживании и ремонте автомобилей Audi и Skoda ремонт skoda Один из таких – автосервис Ауди.

Cel mai prietenos ?i crazy gadget store care i?i va colora experien?a digitala cu emo?ii, stil ?i creativitate samsung buds live Ne-am lansat in martie 2013 ?i am adus cu noi „Festivalul Culorilor”

Пентралапон — это экологически чистый строительный материал http://www.ra2.od.ua/engine/redirect.php?url=http%3A//pentralapon-astra.ru представляет собой смесь для ручной и автоматизированной отделки стен, потолков и других поверхностей.

write essays for me academic writing service dissertation assistance

mexican pharmaceuticals online: best online pharmacies in mexico – mexico drug stores pharmacies mexicanpharmacy.company

здесь можно произвести кузовной ремонт автомобиля, если он был поврежден в результате аварии или коррозии ремонт audi Все работы выполняются высококвалифицированными специалистами с использованием современных технологий и оборудования.

Команда «Каспий», основанная саратовским музыкантом Валодей Астапчиком, уже успела запомниться выступлениями на фестивалях и попасть в список восходящих звезд iTunes с дебютным EP «Расстояния»

звукорежиссура каспий

mexican rx online: mexico pharmacies prescription drugs – best online pharmacies in mexico mexicanpharmacy.company

http://mexicanpharmacy.company/# mexico drug stores pharmacies mexicanpharmacy.company

aldactone 25mg generic spironolactone drug cost proscar 1mg

Вы можете приобрести Пентралапон оптом и в розницу у авторизованных дилеров и поставщиков https://www.hudsonvalleytraveler.com/Redirect?redirect_url=http://pentralapon-astra.ru

Отказное письмо для маркетплейсов: кому нужно и как его получить стоимость отказного письма для маркетплейса С экспертом разбираемся, когда это нужно и как его оформить. Отказное письмо для маркетплейса — документ, который подтверждает, что конкретная продукция не подлежит обязательной сертификации и декларированию.

Отказное письмо — это информационный документ, который сообщает, что товар не нужно сертифицировать получить отказное письмо Появился в начале 2010-х, когда только начинали делать декларации.

canadian neighbor pharmacy: certified canadian international pharmacy – recommended canadian pharmacies canadapharmacy.guru

I’ve been surfing online greater than three hours these days, yet I by no means discovered any interesting

article like yours. It is pretty price sufficient for me.

Personally, if all site owners and bloggers made good content material as you did, the net will likely be a lot more useful

than ever before.

http://canadapharmacy.guru/# canadianpharmacymeds canadapharmacy.guru

Не так давно мой друг оказался в затруднительном положении, когда ему отказали в кредите из-за неблагоприятной кредитной истории. Но он нашел выход, обратившись за займ на карту с любой историей. Я был поражен, насколько легко и просто он смог получить финансовую помощь, несмотря на все свои прошлые проблемы с банками. Это доказывает, что всегда есть возможности для тех, кто готов их искать. Если вы находитесь в ситуации, когда кажется, что все двери закрыты, не отчаивайтесь — есть сервисы, готовые помочь вам в любой жизненной ситуации.

Профессиональная переподготовка по более чем 20 направлениям в отрасли строительства переподготовка строителей дипломы установленного образца, индивидуальные программы

Рост продаж сопровождается ростом цен. Объем торгов на вторичке по сравнению с прошлым годом вырос на 25% какую машину лучше купить в 2023 году лучшими б/у автомобилями являются Opel Meriva, Audi Q5, Toyota Avensis, BMW Z4, Audi А3, Mazda 3 и Mercedes GLK.

legitimate canadian pharmacies: legit canadian pharmacy – canadian pharmacy near me canadapharmacy.guru

buy sildenafil 50mg pills sildalis for sale online estradiol where to buy

Купить бытовку недорого от ведущего производителя по самым низким ценам https://dombitovok.ru/ разумный, выгодный и логичный шаг заказчика без издержек по времени.

https://mexicanpharmacy.company/# mexico drug stores pharmacies mexicanpharmacy.company

Выгодные предложения по ипотеке на готовое жилье от проверенных банков в 2023 году калькулятор ипотеки подберите для себя самый выгодный вариант ипотеки на готовое жилье.

Универсальный калькулятор ипотеки для всех банков. Расчет ежемесячного платежа за несколько секунд ипотечный калькулятор онлайн наглядный график погашения.

legal canadian pharmacy online: canadian valley pharmacy – my canadian pharmacy rx canadapharmacy.guru

п»їbest mexican online pharmacies: mexico drug stores pharmacies – mexican mail order pharmacies mexicanpharmacy.company

https://indiapharmacy.pro/# india pharmacy mail order indiapharmacy.pro

fluconazole 200mg price ciprofloxacin 1000mg without prescription purchase cipro generic

Льготные программы ипотеки в Москве с господдержкой. Выгодные ставки по кредиту на покупку жилья ипотека в москве оформление ипотеки и проведение сделки онлайн.

Что такое отказное письмо по сертификации и кому оно нужно. Отказное письмо — документ, который подтверждает, что товару не требуется сертификат качества или декларация соответствия Отказное письмо чтобы продавать товары на маркетплейсах, нужно доказать, что продукция безопасна для людей, животных и природы.

Смешанная стяжка – метод выравнивания полок. Строительство полутвёрдой стяжки способствует получить ровное покрытие для финишной отделки.

полусухая стяжка Мы сделаем супер ровную стяжку пола. 7 лет опыта работы От 500 рублей за квадратный метр

Обслуживание полутвёрдой стяжки осуществляет систематический мониторинг и устранение неисправностей с использованием специализированных инструментов.

Специализированные инструменты для полусухой стяжки позволяет провести строительство с высокой точностью. Частично сухая стяжка пола является отличным решением для гарантирования надежной базы для последующих работ.

https://mexicanpharmacy.company/# mexican pharmaceuticals online mexicanpharmacy.company

legitimate canadian pharmacies: canadian pharmacy tampa – onlinepharmaciescanada com canadapharmacy.guru

Чтобы избежать негативного влияния плохого напряжения на технику, рекомендуется использовать стабилизаторы напряжения или регуляторы напряжения. Они помогут обеспечить стабильное и качественное напряжение в электрической сети, что повысит надежность и продолжительность работы оборудования.

стабилизатор напряжения ресанта асн 1500 https://www.stabilizatory-napryazheniya-1.ru.

За относительно небольшие деньги вы получаете активированный аккаунт Делимобиль, Яндекс Драйв, Ситидрайв, Белку Купить аккаунт каршеринга Для службы каршеринга, все выглядит так, как-будто автомобилем пользуется другой человек. Вуаля.

https://mexicanpharmacy.company/# mexico drug stores pharmacies mexicanpharmacy.company

canadian online pharmacy: legal to buy prescription drugs from canada – canada drugs online review canadapharmacy.guru

Каждый человек приходит в этот мир для реализации своего потенциала антон винер биография Важно оказаться в университете, который поможет выполнить эту задачу.

Вам пригодится временные виртуальный номер. Они есть бесплатные. Но их очень быстро занимают http://piter.bbcity.ru/viewtopic.php?id=8125 поэтому только и остается вам воспользоваться платными виртуальными номерами.

how to get lamotrigine without a prescription vermox canada vermox pill

https://mexicanpharmacy.company/# buying prescription drugs in mexico mexicanpharmacy.company

Подбор зимних шин по типоразмеру: R15. Каталог шин на автомобиль с ценами в размере шины зима шипы рейтинг Купить зимнюю резину дешево в интернет-магазине.

Что делать, если покупатель на маркетплейсе просит отказное письмо. Производители и продавцы товаров должны предоставлять отказное письмо по запросу маркетплейса, Роспотребнадзора или клиентов отказное письмо по сертификации Требование относится к отечественной и импортной продукции. Отказные письма бывают двух видов: для торговли и для таможенного оформления.

п»їlegitimate online pharmacies india: top 10 online pharmacy in india – buy medicines online in india indiapharmacy.pro

how to buy flagyl buy cephalexin sale cephalexin 500mg price

http://indiapharmacy.pro/# indianpharmacy com indiapharmacy.pro

Вкуснейшая пицца, мощные бургеры, сладкие пироги и многое другое с бесплатной доставкой по Оренбургу готовая пп еда на неделю Доставка правильного питания.

Купить нержавеющие трубы по доступным ценам за метр от производителя. Действуют скидки! Склады в Москве и всей России трубы нержавеющие Быстрая доставка! Заказать трубы из нержавеющей стали.

canada rx pharmacy world: best canadian online pharmacy – best rated canadian pharmacy canadapharmacy.guru

Discover our handpicked watches for the discerning gentleman. You can buy mens watch choices that reflect your personal taste and excellence.

Компания «ОТЭКО», оператор морских терминалов в порту Тамань, подвела итоги первого этапа внедрения Производственной системы отэко тамань за 10 месяцев реформ на навалочном терминале и в департаменте железнодорожного транспорта были внедрены инструменты бережливого производства.

Запуск новой линии погрузки угля – один из последних шагов к выводу навалочных терминалов ОТЭКО в порту Тамань отэко тамань на проектную мощность в 72 млн тонн грузов в год.

Компания «ОТЭКО», оператор морских терминалов в порту «Тамань», приступила к реализации проекта «Комфортный порт» отэко тамань он предусматривает строительство новых жилых модульных корпусов и административных помещений.

https://indiapharmacy.pro/# indian pharmacy indiapharmacy.pro

Don’t overpay for luxury. Our collection boasts competitive watch prices without compromising on elegance or performance.

mexico drug stores pharmacies: mexican mail order pharmacies – mexico pharmacies prescription drugs mexicanpharmacy.company

Ремонт стабилизатора напряжения: шаги для начинающих

стабилизатор напряжения квт https://www.stabilizatory-napryazheniya-1.ru/.

Сертификат ISO 9001 (или ИСО 9001) подтверждает, что система менеджмента качества (СМК) соответствует всем требованиям стандарта ГОСТ Р ИСО 9001-2015 https://www.sostav.ru/blogs/30357/41792 другими словами, сертификат выдается не на саму продукцию или услуги, а на процессы производства (порядок работы)

Серия ISO 9000 касается требований к управлению предприятием для обеспечения выпуска качественной продукции стоимость сертификата исо 9001 она основывается на 8 принципах.

Линия позволит сократить минимальное время обработки судов Capesize в порту Тамань в два раза — c 48 до 24 часов отэко тамань команду «Пуск» в ходе телемоста между Москвой и Таманью дал заместитель председателя правительства.

order retin gel sale avana buy online stendra over the counter

Основной принцип работы инверторного стабилизатора напряжения заключается в том, что он преобразует входное переменное напряжение в постоянное, а затем снова преобразует его в переменное напряжение с нужными параметрами. Это позволяет устройству компенсировать колебания напряжения в сети и обеспечивать постоянное и стабильное напряжение на выходе.

стабилизатор напряжения маркет https://www.stabilizatory-napryazheniya-1.ru.

cat casino сайт

купить вебасто

Апелляционная жалоба – это письменное обращение к вышестоящему суду с просьбой пересмотреть решение первой инстанции http://advtver.ru/ она должна содержать юридически обоснованные аргументы, доказывающие неправильность или несправедливость данного решения.

ОТЭКО сделает порт комфортным: компания благоустраивает свои терминалы в порту Тамань отэко тамань цель проекта – создать для рабочих и офисных сотрудников максимально комфортные условия труда.

Товарищи, если у вас есть ненужный кабель, трансформатор, цветной лом, железо и тд? Я предлагаю вам сдать, и избавиться от него нашими силами. Вы можете написать нам, либо найти наш сайт и ознакомиться с ценами.

виды лома черных и цветных металлов

Веб ссылок не прикладываю, чтобы не посчитали за спам, все умеют искать поиском бинг! Обращайтесь в компания!

cost clindamycin where to buy erythromycin without a prescription order fildena 50mg sale

mexico drug stores pharmacies: mexico pharmacies prescription drugs – mexican online pharmacies prescription drugs mexicanpharmacy.company

https://indiapharmacy.pro/# indian pharmacies safe indiapharmacy.pro

Организационная основа улучшений — использование регулярных практик управления (РПУ) и плана организационных улучшений (ПОУ) отэко тамань Помимо повышения культуры производства, ПСО дает и экономический эффект, в том числе помогает снизить использование спецтехники при погрузочно-разгрузочных работах.

Компания «ОТЭКО», основанная предпринимателем Мишелем Литваком, – один из крупнейших налогоплательщиков и работодателей в Краснодарском крае отэко тамань Ее налоговые отчисления формируют почти 60 % ежегодного бюджета Таманского сельского поселения.

Для того чтобы ваш сайт занял лидирующие позиции в поисковой выдаче, необходимо активно работать над seo продвижение в москве . Это подразумевает комплексный подход, начиная от качественного контента до стратегического использования ссылок. Помните, что регулярность и системность в работе – ключ к успеху.

order tadacip for sale order indocin 75mg online buy generic indomethacin 75mg

Hello everyone, it’s my first pay a quick visit at this

web site, and paragraph is in fact fruitful

in favor of me, keep up posting such articles.

My web-site – สล็อตออนไลน์

order nolvadex 20mg online betahistine 16 mg without prescription budesonide us

http://prednisone.digital/# over the counter prednisone medicine

MAGNUMBET Situs Online Dengan Deposit Pulsa Terpercaya. Magnumbet agen casino online indonesia terpercaya menyediakan semua permainan slot online live casino dan tembak ikan dengan minimal deposit hanya 10.000 rupiah sudah bisa bermain di magnumbet

https://amoxil.world/# amoxicillin 500

онлайн казино открыть

казино на онлайне

http://prednisone.digital/# buy prednisone online without a script

order cefuroxime generic generic careprost buy cheap generic methocarbamol

Абузоустойчивый VPS

Виртуальные серверы VPS/VDS: Путь к Успешному Бизнесу

В мире современных технологий и онлайн-бизнеса важно иметь надежную инфраструктуру для развития проектов и обеспечения безопасности данных. В этой статье мы рассмотрим, почему виртуальные серверы VPS/VDS, предлагаемые по стартовой цене всего 13 рублей, являются ключом к успеху в современном бизнесе

отдача онлайн казино

Наш интернет-магазин осуществляет оперативную доставку алкоголя на дом в Москве в кратчайшие сроки доставка алкоголя москва круглосуточно недорого в каталоге можно подобрать и оформить ночную доставку на дом алкоголя известных брендов.

http://doxycycline.sbs/# buy doxycycline online uk

https://bez-nasekomyh.ru/article/28-obratnaya-storona-gryzunov.php

На нашем сайте представлены виртуальные телефонные номера для приема сообщений от Telegram, которыми вы можете воспользоваться совершенно бесплатно https://www.google.nu/url?q=https://hottelecom.net/virtual-number-for-telegram.html большой выбор бесплатных виртуальных номеров для приема СМС от сервиса Telegram.

busdoor em João pessoa

MarceloZon

https://www.google.com.vn/url?q=https://hottelecom.net/ua/

Любители порно манга японской культуры и комиксов, обратите внимание: манга онлайн – отличный способ провести свободное время в одиночку. Большинство ресурсов предоставляют возможность читать хентай мангу бесплатно, что делает этот формат доступным для всех. Кроме того, многие из них имеют удобные приложения для мобильных устройств, что позволяет читать хентай мангу даже в дороге. Наслаждайтесь мангой хентай и погружайтесь в удивительный мир японских порно комиксов прямо сейчас!

промокод 1 икс бет 2024

1xbet промокод на фриспины

http://doxycycline.sbs/# doxycycline 100mg

https://house-studio.ru/vybor-kreditnoj-karty-bez-otkaza/

where to get doxycycline: doxycycline 50 mg – doxycycline hydrochloride 100mg

Сертифицировать СМК на соответствие стандарту ИСО 9001 имеет право орган по сертификации СМК стоимость сертификата исо 9001 другими словами, сертификат выдается не на саму продукцию или услуги, а на процессы производства (порядок работы)

Аренда яхт и индивидуальные туры на частной яхте от “Чайка на яхте”. Частная лицензированная судоходная компания, г. Санкт-Петербург Yacht rental in Saint Petersburg

Пошаговая инструкция как получить лицензию МЧС руководство по получению лицензии МЧС. Читайте в статье полное руководство.

http://prednisone.digital/# apo prednisone

Отказные письма оформляются в разных сертификационных системах и могут требоваться как для реализации продукции, заключения контракта, так и для прохождения таможенного контроля http://www.certif-test.ru/content.php?id=16 Отказное письмо – это документ, который подтверждает, что товар не подлежит обязательной сертификации, декларированию.

buy terbinafine medication terbinafine pills online gambling for real money

doxycycline medication: doxycycline 100mg capsules – doxycycline 100mg

Сертификат ИСО 9001 – документ, который подтверждает, что на предприятии внедрена система стандартов ИСО сертификация ISO 9001 для чего нужен документ в системе стандартов ISO 9001?

Сфера медицины традиционно представляет собой одну из наиболее перспективных и интересных отраслей для собственного развития и построения карьеры переподготовка врачей а потому нет ничего удивительного в том, что большое количество человек каждый год активно начинает свой путь именно в ней.

cheap desyrel suhagra 50mg usa purchase clindamycin generic

non prescription ed drugs: real viagra without a doctor prescription usa – 100mg viagra without a doctor prescription

Сертификат соответствия ISO 9001 – разрешительный документ. Его оформление подтверждает, что компания внедрила у себя систему менеджмента качества (далее – СМК), которая успешно функционирует получить сертификат ИСО 9001 Получение сертификата ИСО 9001 – добровольная процедура.

https://canadapharm.top/# best canadian pharmacy online