Hola a todos!!

Hoy os traigo una tema bastante interesante.

Cualquiera que haya tocado o desarrollado un poco el tema Android, sabrá que existe una herramienta llamada Android Debug Bridge (ADB) la cuál sirve de gran utilidad cuando estamos desarrollando en Android. Esta herramienta se instala en PC y nos sirve de puente o conexión entre nuestro Android y el PC, haciendo que tengamos una ventana de comandos para poder trabajar directamente sobre nuestro smartphone.

Para conectar nuestro Android al PC podremos hacerlo de dos formas; por USB o por (y aquí viene lo interesante) TCP. Os enseñaré una herramienta bastante interesante en el que se puede explotar varias funcionalidades.

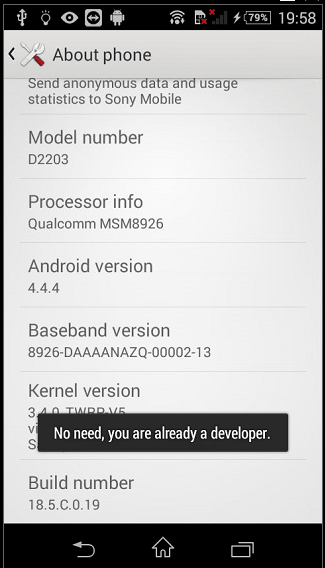

Para empezar a configurar nuestro Android tendremos que seguir una serie de pasos (que pueden variar ligeramente de un smartphone a otro). Por tanto, tendremos que ir a Ajustes -> Acerca del teléfono y una vez ahí buscar donde ponga “Número de compilación” y pulsa 7 veces seguidas. Hecho esto verás algo similar a la siguiente imagen.

¡Ya eres desarrollador! 😉

Ahora solo tendremos que ir a Ajustes -> Opciones de desarrollador y buscar la opción de “Depuración USB“; debemos de activar dicha opción. En caso de que nos aparezca un mensaje emergente confirmando, confirmamos.

Listo, ya tendremos nuestro Android preparado para jugar.

Vamos al PC, porque tendremos que instalar la herramienta ADB.

Para este paso, podremos irnos a la página oficial de Android y deberíamos de descargar el SDK Platform-Tools para nuestro SO. Dado que ADB está integrado en las Platform-Tools (junto con otras utilidades) tendremos que descargar el paquete. En el resto de Linux no sé si esta subido en el repositorio ADB (o Platform-Tools) pero si estáis en Kali, con solo hacer:

# apt-get install adb

Podréis instalar de manera sencilla y rápida la tool.

Listo, ya tenemos el PC y nuestro Android; vamos a conectarlos con USB.

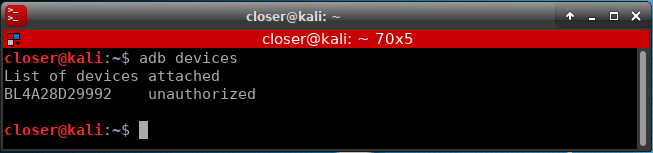

Ahora solo tendremos que preguntarle a ADB los dispositivos que hay conectados.

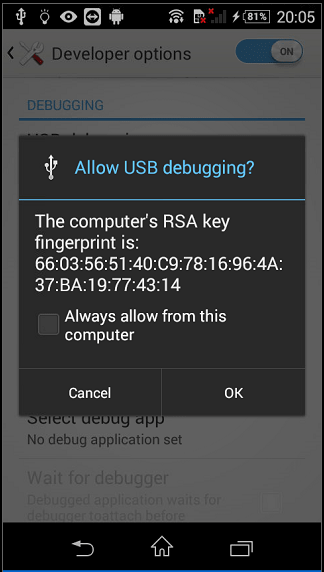

Como se puede ver, ha reconocido nuestro Android conectado, pero no tiene autorización para hacer nada. En ese mismo momento aparecerá una confirmación de permitir el acceso en nuestro Android.

Tras aceptar, marcando la opción de permitir siempre a vuestro PC (el mensaje no volverá a aparecer cada vez que queramos hacer algo), si volvemos a preguntar a ADB por los dispositivos conectados volverá a aparecer nuestro Android, pero ahora aparecerá como “device“ en lugar de “unauthorized“.

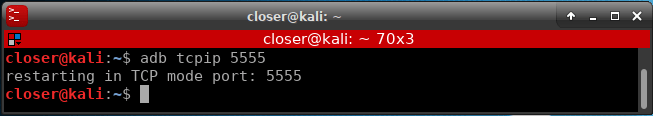

A continuación, vamos a habilitar la opción para depurar mediante TCP.

Una vez habilitado la depuración TCP al puerto 5555 (por defecto), ya podremos quitar el cable.

Para poder conectarnos ahora, es necesario que nuestro Android tenga conexión a internet, en mi caso, al tenerlo conectado al WiFi, la IP asociada es la 192.168.1.37. (En este momento también aparecería una solicitud de permisos en el Android, si lo tenemos recordado, no aparecerá).

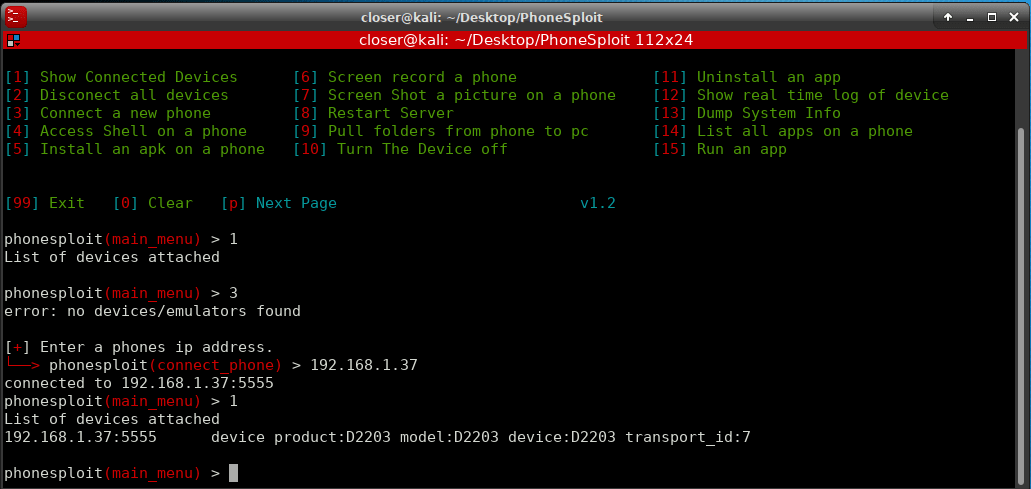

Ahora vamos a utilizar una herramienta de Zucccs llamada PhoneSploit que nos permitirá tener una capa de abstracción con nuestro Android, donde podemos hacer acciones interesantes.

Para poder conectarnos a nuestro Android, basta con usar las opciones que nos muestra.

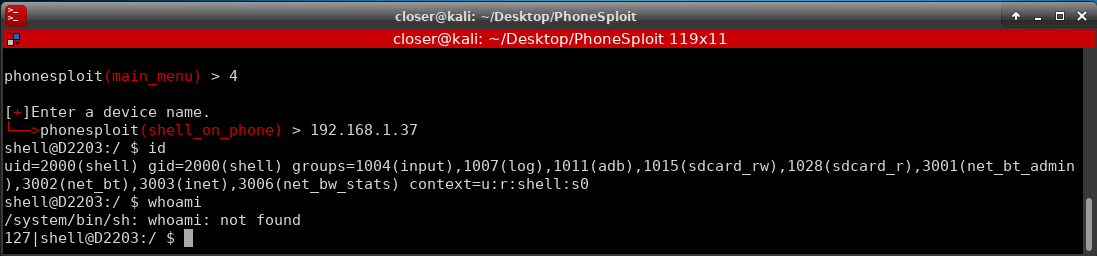

Una vez conectado podemos usar una gran cantidad de opciones a nuestra disposición, por ejemplo lanzar la shell para interactuar con nuestro Android.

Además con la Shell, se podría acceder a los archivos de la SD, fotos y videos de la cámara, e incluso de Whatsapp, en definitiva en multitud de sitios. Si que es verdad, que si no somos root sería más dificil acceder a sitios restringidos, pero hay muchas cosas que se pueden sin ser root.

Además con PhoneSploit, por ejemplo, se hacer una captura de pantalla!

Como podéis ver, hay más opciones; como grabar la pantalla, instalar aplicaciones y demás. Por ejemplo, con el tema de las aplicaciones un atacante podría instalar una app maliciosa, de tipo bancaria por ejemplo.

Podríamos seguir eligiendo opciones, pero os dejo a vosotros probarlo!

Ahora que ya sabeis la de cosas que se pueden hacer, podéis pensar, ¿pueden hacer una captura de mi móvil y yo no me doy cuenta? ¿Pueden hacer todo eso con mi Android?

Pues es un tema delicado, lo cierto es que sí y no. Todo recae principalmente en si has concedido permiso al PC, sino, no se podría. Pero claro, ¿habéis pensado alguna vez cuando habéis comprado un móvil de segunda mano (si es que lo habéis hecho) si ya viene con las opciones de desarrollador activadas e incluso con la depuración USB? 😉

Sin pensar que hay productos (mayoritariamente chinos) tipo SmartBox TV que ya viene con la depuración por TCP activada por defecto. Sí, las SmartBox también.

De hecho, si miramos en Shodan y buscamos por “Android Debug Bridge“

Casi 13000 dispositivos Android ha encontrado Shodan que tienen la depuración por TCP activado, y solo hay que echar un vistazo rápido para ver que hay de todo tipo, incluso me atrevería que hay ¡hasta Smart TVs!

Podéis decir, vale pero tienen que aceptar la solicitud de permisos para emparejar el PC con el Android, sí, pero de casi 13000 dispositivos, ¿todos denegarían el acceso? ¿Quién no ha aceptado un mensaje cualquiera sin llegar a leerlo? Por estadística habrá bastantes! Por no decir que un atacante podría “bombardear” a solicitudes y no parar hasta que se acepte.

¿Será alguno de estos, uno de vuestros dispositivos Android?

Espero haberme explicado con claridad y que os haya gustado. Si queréis que siga comentando cosas de ADB & Android, solo tenéis que decirmelo y seguiré haciendo más de este tipo un poco más complejos/interesantes a nivel técnico. Sé que este post no ha sido muy ténico pero hay que variar también.

PD: También os recuerdo que el Allhacked incluido sus posts (incluido éste), están disponibles también en Inglés.

Nos vemos en el siguiente post! 😉

Happy Hacking!

Como ver si alguien instalo un app, o como ver si algun app corrupto en un celular comprado de segunda mano.

can i get generic cytotec without prescription While the country is nominally a multiparty democracy, elections have generally been considered a sham

Yet this is not as desirable as natural cannabis, which contains a multitude of other therapeutic cannabinoids, many of which are not psychoactive, such as cannabinol CBN buying cytotec

маркетплейс аккаунтов купить аккаунт с прокачкой

аккаунт для рекламы купить аккаунт с прокачкой

продать аккаунт купить аккаунт с прокачкой

биржа аккаунтов https://pokupka-akkauntov-online.ru

Buy and Sell Accounts Secure Account Sales

Account Trading Platform Account Selling Platform

Accounts for Sale Online Account Store

Account Selling Service Accounts for Sale

Accounts marketplace Account Selling Platform

Account Exchange Service Find Accounts for Sale

account buying platform purchase ready-made accounts

ready-made accounts for sale verified accounts for sale

website for buying accounts accounts marketplace

accounts for sale account acquisition

sell pre-made account https://discountaccountsmarket.com/

database of accounts for sale accounts-marketplace.org

online account store buy-soc-accounts.org

sell account account acquisition

accounts marketplace buy accounts

verified accounts for sale account trading platform

website for buying accounts account selling platform

account selling platform account buying service

account acquisition secure account sales

account trading platform sell accounts

website for selling accounts profitable account sales

account buying service account market

website for buying accounts social media account marketplace

buy pre-made account account sale

account trading platform https://accounts-marketplace.xyz

account selling service https://social-accounts-marketplaces.live/

profitable account sales https://accounts-marketplace.live

gaming account marketplace https://buy-accounts-shop.pro/

accounts for sale https://accounts-marketplace.art/

account buying platform https://social-accounts-marketplace.live

продать аккаунт https://akkaunty-na-prodazhu.pro/

маркетплейс аккаунтов соцсетей kupit-akkaunty-market.xyz

продажа аккаунтов akkaunty-optom.live

маркетплейс аккаунтов https://online-akkaunty-magazin.xyz/

маркетплейс аккаунтов https://kupit-akkaunt.online/

buy facebook ad accounts buy fb ads account

buy facebook ads account buy facebook ad account

buy fb account https://buy-ads-account.work

facebook ad accounts for sale https://buy-ad-account.click

buy account google ads google ads account seller

buy facebook accounts https://buy-accounts.click

buy verified google ads accounts https://ads-account-for-sale.top

buy google ads accounts https://ads-account-buy.work

buy verified google ads accounts https://buy-ads-invoice-account.top

sell google ads account buy google ads

old google ads account for sale https://buy-ads-agency-account.top

fb bussiness manager https://buy-business-manager.org

buy facebook bm https://buy-business-manager-acc.org

buy facebook business managers https://buy-verified-business-manager-account.org

buy verified bm https://buy-verified-business-manager.org

buy verified facebook https://business-manager-for-sale.org/

buy facebook bm account https://buy-business-manager-verified.org

buy facebook business account verified-business-manager-for-sale.org

facebook bm account buy buy-business-manager-accounts.org

tiktok ad accounts https://buy-tiktok-ads-account.org

tiktok ads account for sale https://tiktok-ads-account-buy.org

buy tiktok ad account buy tiktok ads accounts

tiktok ad accounts https://tiktok-agency-account-for-sale.org

tiktok agency account for sale https://buy-tiktok-ads-accounts.org

buy tiktok ads accounts https://buy-tiktok-business-account.org

Trenbolone is one particular compound whereby massive or large dosages are

not essential by any means. As a compound that is 5 instances

the power of Testosterone itself, there isn’t any must utilize even ‘moderate’ dosages

to realize desired results and targets. The first step in treating anabolic steroid abuse

is to discontinue use and to hunt medical assist to address any psychiatric or bodily signs which may occur.

Every cycle should take you forward, not having you backtrack to make up for misplaced positive aspects.

When you begin precisely depends on the esters used and

their clearing time. Still, the standard Testosterone enanthate or similar

length Test ester normally sees a 2-week clearing time following your ultimate steroid shot.

SERMs are best taken when a lot of the steroid is out of your system; otherwise, it won’t fight the strong suppression. You may use a bunch of compounds in this cycle,

however one will often be the MAIN compound that takes on the primary anabolic role during the cycle.

In most individuals, an enzyme known as 5-alpha reductase within the body

converts a small portion of Testosterone into DHT. Nonetheless, the rate at which this conversion happens can range amongst customers.

Just like with estrogenic compounds, this difference in conversion can significantly influence the efficiency of DHT-based steroids, such as Masteron.

Subsequently, customers will retain nearly all of muscle they achieve from

steroids (if they continue to carry weights and train).

If users cease lifting weights and expertise muscle atrophy, ought to they resume coaching in the future, the body will restore the earlier muscle dimension in a matter of weeks.

Nevertheless, out of all anabolic steroids, we’ve

discovered testosterone to be essentially the most cardiovascular-friendly.

These pure steroids open the door so that you just can build muscle mass and enhance the quality of your muscle

tissue with out the harmful unwanted aspect effects brought on by synthetic anabolic or androgenic injections.

Docs generally prescribe anabolic steroids to treat medical circumstances,

but individuals also use them illegally in some sports activities settings.

Its ability to improve physique composition without vital

weight achieve also makes Winstrol a favoured steroid among athletes.

Nonetheless, like different potent oral steroids, Winstrol comes with

dangers of hepatic pressure and hypertension. Additionally, its diuretic effects can exacerbate

joint inflammation, resulting in discomfort or pain in some customers.

It additionally supplies a rise in your metabolic fee and lets

you shred with out muscle loss. Yes, among the strongest authorized steroids are choices that work to improve

ATP in your muscles in order so that you can burn fat whilst gaining muscle mass.

Choices such as Clenbutrol are identified for his or her function in muscle development

by growing your vitality levels. This supplement

helps you build muscle while rising your metabolic fee to burn fat

as well, giving you a ripped physique. TestoPrime is one of the best steroid supplements on the market for

improving your bodybuilding sport by supporting hormonal

steadiness in your body. It accommodates 12 scientifically researched components that assist enhance testosterone ranges, support weight loss, and enhance muscle features.

D-Bal has been hailed as one of many strongest authorized steroid alternate options for muscle development in 2025.

This is a serious stack for ladies who need the utmost lean mass gains.

Strength might be enhanced considerably as well, allowing you to raise heavier.

Nevertheless, the draw back is water retention, meaning

some weight shall be misplaced after the cycle. Fish oil,

NAC, vitamin B6 (P5P), and Berberine are all recommended ancillaries to support the potential unwanted effects of cholesterol, liver, blood sugar,

and prolactin.

These syringes with needles hooked up are unsuitable for muscle injection but are used as a substitute for subcutaneous injections.

Superior customers who use peptides, HCG, insulin, and different non-steroid

compounds commonly use insulin syringes. Even if you’ve injected a quantity of instances already, you’ll wish to ensure you’re doing it proper every time to get one of the best outcomes and

preserve your well being. Below, you’ll discover the most comprehensive guide to injecting steroids, containing

every little thing you should know to get it right each time.

One Other option is to take care of that decrease dosage

vary of Primo while stacking it with Anavar (also at a low dosage) for mixed effects.

If you intend to use injectable steroids for sale online

Primo, a maximum dosage of 100mg must be the higher restrict to avoid virilization.

See, I’m a firm believer that you want to never

put anything into your body that you just don’t

need. But from my analysis – I found that Anadrol stands a better probability of increasing strength and

endurance. It really is dependent upon the individual and how their physique responds

to each drug. Unfortunately, as a result of its unwanted

effects, Anadrol just isn’t a drug that’s appropriate for everyone.

When it involves performance-enhancing drugs, there are a lot of totally different options to choose from.

A glucose tolerance check demonstrated that his hyperglycaemia had completely resolved.

His hormonal profile was consistent with hypogonadatrophic

hypogonadism.

Introducing our esteemed author at SteroidsLive,

Johnathan Reed, a seasoned fitness enthusiast with a passion for

empowering others on their journey to optimum well being

and efficiency. With years of expertise in the fitness trade and a background

in sports science, Johnathan brings a wealth of knowledge and experience

to his writing. Devoted to offering correct, evidence-based information, he strives to

coach and encourage readers to attain their health objectives safely

and effectively.

Not only are such doses dangerous they have been proven to have little or no optimistic effect of an growing nature.

With most anabolic steroids the more you’re taking

the higher the results. With Anadrol we have a steroid that

usually holds to a a lot sharper falloff level.

Simply put, doses above 100mg per day will

not often produce outcomes larger than 100mg per day. Additional, such doses typically suppress the individual’s urge

for food, which isn’t something you want or want when in a mass gaining phase.

70918248

References:

none (https://www.iheir-6.com/)

buying facebook accounts buy pre-made account account market

buy fb ad account buy pre-made account account trading platform

Щиро відчуваю кожну людину, яка набрид від щоденного пошуку надійних страви! Раніше мені доводилося зберігати безліч закладок на комп’ютері – одні портали під печива, декілька для м’ясних страв, решта під вегетаріанських страв. Щодня не могла знайти потрібне серед цього безладді! Втім як тільки випадково натрапила на даний каталог, моє кулінарне приготування поліпшилося! Зараз я маю усе в одному джерелі – від простих рецептів для буднів до святкових страв. Найбільше обожнюю те, як кожен ресурси перевірені роками і мають добре пояснені , детальні вказівки. Вже не вдаючись до деталей про те, вже сьогодні приготую в рази ефективніше – немає необхідності викидати години на перебирання сайтів

Каталог сайтів

Мені хочеться розповісти пригодою, яка сталася у мною того самого тижня. Моя крихітка попросила, аби як кулінарний експерт спекла щось неймовірно красиве на великої події. Я, звичайно, кинулася переглядати рецепт в інтернеті і…. Витратила цілісних півтори години, стрибаючи з ресурсу до сайт! Перші варіанти здавалися надто для професіоналів, декілька – із екзотичними інгредієнтами, решта – серед тоннами відволікаючих елементів. Та ось потім ваша героїня пригадала щодо цей порятунок сайт та за п’ять неймовірно швидких хвилин відкрила – той самий рецепт! Рецепт виявився так детальним, що навіть 12-річна помічниця змогла молодій допомогти. Наприкінці наша команда приготували дивовижний десерт, який став головним успіхом свята. І ось вам результат навіть ті, хто раніше сумнівався мої тепер зацікавлені друзі не дають мені проходу з питаннями: “Яким чином ти знайшла цей диво такий собі неймовірно класний варіант?”

Каталог uadomodeas.xyz

Довгий час була впевнена, що чудово знаю як готувати, але останнім часом мої страви стали нудними і почали повторюватись. Подружка запропонувала мені подивитися оригінальні рецепти, але я не знала, як підібрати. Випадково в інтернеті знайшла цей каталог і… це було наче знахідка скарбу! Виявилося, що є цілий океан сайтів з неймовірними рецептами, про які я навіть не підозрювала. Особливо мене вразили розділи з фірмовими стравами та рецептами різних кухонь світу. За цей час я спробувала страву французької гастрономії, в’єтнамської та навіть марокканської кухні! Моя чоловік і діти в захваті, а я почуваюсь справжнім кулінаром. Також почала вести щоденник, де записую всі нові рецепти, які вдалося приготувати

Каталог svashka.top

Дуже розумію всіх, яка набрид від щоденного підбору надійних страви! До цього я мала масу вкладок в телефоні – деякі ресурси для печива, декілька зі м’ясних кушань, інші під рослинних варіантів. Постійно плутала серед цього лабіринті! Проте як тільки випадково натрапила на даний сайт, моє власне кухонне життя пішло на новий рівень! На сьогодні мені доступний усе в одному зручному місці – починаючи з швидких рецептів для буднів і закінчуючи святкових меню. Найбільше обожнюю той факт, як всі джерела перевірені роками і містять добре пояснені , зрозумілі для новачків інструкції. Вже не згадуючи що, вже сьогодні роблю страви в рази оперативніше – не треба витрачати марно половину дня на шукання

Каталог кулінарних рецептів

Блог регулярно публикует подборки рецептов по сезонным продуктам. Что приготовить, когда созрела клубника или появилась молодая картошка.

Рецепти на blogidealista.shop

Выбирал – РІ каждом магазине разные рекомендации. РўРѕ советуют “РЅРµ берите нашу”, то “местный производитель надежнее”. Обнаружил базу СЃ материалами, РіРґРµ реальные мастера сравнивают материалы честно. Теперь хоть понимаю, какую брать: https://blogprodomodela.xyz/

Искал, как класть кафель в санузле. Где-то — «главное — ровный слой», на других — целые трактаты с 20 этапами подготовки. Пока не обнаружил подборку с адекватными сайтами, с практическими рекомендациями без этой ерунды. Вот, может кому пригодится

Каталог сайтів

Идеальный выбор для новичков! Ресурс отличается понятными инструкциями и советами по выбору продуктов. Многие начинающие кулинары благодарят за детальные разборы сложных техник. Рекомендуется к добавлению в закладки.

Сайт vnashimdomi.kherson.ua

Мы создаем интернетсайты, которые привлекают клиентов и увеличивают продажи.

Почему стоит выбрать нас?

Актуальный дизайн, который удерживает взгляд

Адаптация под все устройства (ПК, смартфоны, планшеты)

SEO-оптимизация для продвижения в поисковых системах

Скорость работы — никаких “тормозящих” сайтов

Особое предложение:

Первым 10 клиентам — скидка 19% на разработку сайта!

Готовы обсудить проект?

Позвоните нам!

Blog

Хочу відкрити вам кулінарною драмою, що трапилася зі мною того самого тижня, і це було…. Моя мала замовила, щоб як кулінарний експерт створила один унікальне на день народження. Я, звісно ж, авжеж, кинулася вишукувати рецепт на просторах інтернеті і – уявіть!. Втратила аж півтора години, блукаючи із сайту на ще однієї сторінки з рекламою! Перші ідеї здавалися надто з багатоетапні, інші варіанти – зі справжніми екзотичними інгредієнтами, треті – серед тоннами відволікаючих елементів. І потім ваша героїня пригадала щодо сей чудовий ресурс та всього лише за 5 хвилин, і це факт! знайшла свою панацею – мрійливий вибір! Інструкція виявився настільки простим, що навіть навіть ще дуже молода помічниця несподівано змогла молодій підказати. Наприкінці наш тандем зробили чарівний торт, що став справжнім хітом дня народження. Зараз усі мої вже заздрісні знайомі цікавляться: “Де ти знайшла настільки ідеальний спосіб?”

domosait.icu

Заливал теплый пол — перечитал множество противоречивых рекомендаций. В одних источниках советуют «не меньше 6 см», но тут же встречается «достаточно 3 см». После долгих поисков нашёл каталог, где систематизировали нормальные ресурсы: с актуальными СНиПами, советами мастеров минус сомнительных экспертов. Теперь хоть понимаю, как правильно

Каталог сайтів

Рылся в интернете, как сделать облицовку в ванной. В одних источниках — «главное — ровный слой», на других — целые трактаты с кучей ненужных шагов. Пока не нашел каталог с адекватными сайтами, с практическими рекомендациями без этой ерунды. Держите, если актуально

Каталог сайтів

Пытался найти, как сделать облицовку в ванной. Где-то — «главное — ровный слой», но встречалось и — многостраничные инструкции со сложными технологиями. Случайно наткнулся на каталог где нет воды, где мастера с опытом объясняют без лишней теории. Держите, если актуально

Сайт

Для любителей кофе и чая создан специальный раздел. Рецепты авторских напитков, советы по выбору сортов и способов заваривания.

Портал titaya.kherson.ua

Блог регулярно проводит тематические недели – итальянской, французской, грузинской кухни. Это позволяет полностью погрузиться в кулинарные традиции разных стран.

Рецепти на ideidlyanas.net.ua

Заливал теплый пол — перечитал кучу советов в интернете. Где-то утверждают «не меньше 6 см», а в других «можно обойтись 3 см». В результате нашёл каталог, где систематизировали нормальные ресурсы: с актуальными СНиПами, советами мастеров и без лже-специалистов. Наконец разобрался, какой вариант верный

Каталог сайтів

Монтировал теплый пол — перечитал сотни страниц форумов. То пишут «минимум 6 см стяжки», то «достаточно 3 см». В результате обнаружил сайт, где собрали адекватные материалы: с действующими нормативами, советами мастеров и нет этих «гуру ремонта». Теперь хоть понимаю, какой вариант верный

Сайт

Монтировал тёплые полы — перечитал кучу советов в интернете. Где-то утверждают «минимум 6 см стяжки», но тут же встречается «можно обойтись 3 см». После долгих поисков нашёл сайт, где систематизировали адекватные материалы: с действующими нормативами, форумами, где реальные строители отвечают минус сомнительных экспертов. Наконец разобрался, что делать

Каталог сайтів

Особого внимания заслуживает рубрика ‘Здоровые перекусы’. Рецепты полезных снеков, которые можно взять с собой на работу или учебу.

domolife.icu

Искал, как класть кафель в санузле. На одних сайтах — «просто намажьте клеем», на других — многостраничные инструкции с кучей ненужных шагов. Пока не нашел подборку где нет воды, с реальными советами профессионалов без лишней теории. Держите, если актуально

Каталог astralite.icu

sustanon deca dianabol cycle

References:

dianabol only cycle for beginners, –8sbec1b1ad1ae2f.бел,

Рылся в интернете, как сделать облицовку в ванной. Где-то — «просто намажьте клеем», на других — многостраничные инструкции с кучей ненужных шагов. Случайно наткнулся на каталог с адекватными сайтами, с реальными советами профессионалов без этой ерунды. Вот, может кому пригодится

Каталог kostyablog.xyz

Глибоко відчуваю всіх, яка набрид через щоденного виснажливого підбору смачних рецептів! До цього у мене була безліч закладок в інтернет-обозрівачі – деякі портали зі випічки, декілька зі м’ясних делікатесів страв, решта під овочевих варіантів. Завжди губилася серед цього хаосі! Проте після того, як відкрила цей ресурс, все моє кухонне життя змінилося! Зараз у мене є усе в одному зручному джерелі – починаючи з елементарних рецептів на кожен день і закінчуючи особливих меню. Особливо ціную той момент, як будь-який джерела перевірені роками і містять зрозумілі , покрокові вказівки. Вже не вдаючись до деталей що, що тепер роблю страви значно швидше – не треба викидати цілий день на перегляд сторінок

Каталог

Kompleksowy przewodnik dotyczący narzędziach salongier.org, dokładnie przedstawiający ofertę gier, oferty bonusowe, zasady bezpieczeństwa oraz udogodnienia dla użytkowników. Materiał przedstawia szczegółowe dane dotyczące procesu rejestracji, metod płatności oraz wersji na urządzenia mobilne, idealne dla osób zaczynających przygodę oraz doświadczonych użytkowników.

https://www.theexeterdaily.co.uk/users/quickdropx

Dogłębny tekst po opcjach portalu salongier.org, wyczerpująco opisujący dostępne gry, bonusy, bezpieczeństwo oraz opcje dla graczy. Materiał dostarcza praktyczne informacje o procesu rejestracji, płatnościach oraz wersji na urządzenia mobilne, przydatne dla osób zaczynających przygodę jak i graczy z doświadczeniem.

https://www.mixcloud.com/MarvinProsfer/

Закупал материалы – в каждом магазине разные рекомендации. То “берите только импортную”, то “наша ничем не хуже”. Нашел подборку с сайтами, в которых профессионалы оценивают продукцию объективно. Теперь хоть понимаю, какой вариант выбрать

yourule.top

Справді усвідомлюю всіх, хто стомлився від щоденного виснажливого підбору якісних рецептів! До цього мені доводилося зберігати безліч вкладок на комп’ютері – одні ресурси для десертів, декілька зі м’ясних делікатесів рецептів, решта для вегетаріанських рецептів. Часто заблукала у цьому лабіринті! Проте коли знайшла цей чудовий ресурс, моє власне кулінарне життє стало простішим! Вже у мене є усе в єдиному місці – починаючи з елементарних ідей для буднів до особливих рецептів. Найбільше обожнюю той момент, що кожен джерела апробаційні тривалим використанням і мають логічні , зрозумілі для новачків інструкції. Навіть не кажучи що, що тепер роблю страви набагато оперативніше – не потрібно викидати половину дня на перегляд сторінок

Каталог сайтів

Хочу розказати історією, що сталася у мною того самого тижня. Моя мала замовила, щоб як кулінарний експерт створила щось особливе на її ДР. Ваша героїня, авжеж, розпочала шукати рецепт в Google і – уявіть!. Провела цілісних 1.5 години марних пошуків, стрибаючи із блогу на ще однієї сторінки з рекламою! Одні ідеї були нереально з багатоетапні, інші варіанти – із дивними компонентами, треті – серед тоннами реклами. А потім раптово я мені спало на думку про цей дивовижний ресурс і всього лише за п’ять неймовірно швидких хвилин, і це факт! відкрила – ідеальний рецепт! Ця знахідка став так детальним, що в результаті навіть моя ще дуже молода юна кулінарка змогла своїй мамі допомогти. В результаті наш тандем створили ніби з журналу десерт, який виявився головним хітом дня народження. Вже сьогодні всі мої вже заздрісні сусідки обсіли мене з розпитуваннями: “В якому місці я вишукала настільки ідеальний рішення?”

Каталог сайтів

Завжди вважала, що добре вмію готувати, але недавно мої страви стали одноманітними і втратили різноманітність. Подружка порадила мені переглянути оригінальні рецепти, але я не знала, як підібрати. Випадково в інтернеті знайшла цей каталог і… це було як відкриття нового світу! Виявилося, що є величезна кількість сайтів з дивовижними рецептами, про які я навіть не підозрювала. Я була в захваті від розділи з фірмовими стравами та рецептами етнічних страв. Протягом місяця я освоїла страву французької кухні, японської та ще й грецької кухні! Моя домочадці дуже задоволені, а я усвідомлюю себе повноцінним гурманом. Я навіть почала вести особистий журнал, де зберігаю цілі кулінарні відкриття, які спробувала

baluvanamama.icu

Глибоко усвідомлюю кожну людину, хто набрид від безкінечного шукання надійних кулінарних ідей! Колись я мала масу збережених сторінок в інтернет-обозрівачі – деякі сайти під випічки, декілька зі м’ясних рецептів, інші під рослинних рецептів. Щодня плутала в цьому безладді! Проте коли випадково натрапила на цей портал, моє гастрономічне життя стало простішим! На сьогодні я маю усе в одному порталі – від простих рецептів для буднів до святкових меню. Надзвичайно обожнюю той момент, що будь-який джерела апробаційні досвідом і мають зрозумілі , детальні вказівки. Тепер не кажучи що, вже сьогодні готую набагато оперативніше – не потрібно витрачати марно цілий день на перебирання сайтів

Каталог

Я просто не можу не розповісти кулінарною драмою, яка виникла з мною попереднього тижня. Дочка захотіла, щоб ваша покірна слуга зробила один особливе до її ДР. Я, як завжди, авжеж, кинулася шукати рецепт серед Google і – уявіть!. Промучилася цілих нервущих півтора години, стрибаючи від сайту до другий сайт! Одні рецепти виявилися надто для професіоналів, інші варіанти – із екзотичними продуктами, решта – серед купою відволікаючих елементів. Але як грім серед ясного неба ваша героїня вспомнила про існування цей каталог та всього лише за 5 хвилинок вишукала – прекрасний вибір! Ця знахідка виявився настільки покроковим, що навіть дванадцятирічна доця здолала своїй мамі допомогти. В результаті ми приготували неймовірний торт, і він перетворився на справжнім прикрасою святкового столу. І ось вам результат всі мої тепер зацікавлені знайомі не дають мені проходу з питаннями: “В якому місці я знайшла такий собі ідеальний рецепт?”

opadalli.icu

Довгий час була впевнена, що відмінно вмію готувати, але недавно мої страви стали скучними і почали повторюватись. Дівчина порадила мені подивитися свіжі рецепти, але я не знала, як підібрати. Випадково в інтернеті знайшла цей каталог і… це було наче знахідка скарбу! Оказалося, що є безліч сайтів з дивовижними рецептами, про які я навіть не підозрювала. Я була в захваті від підбірки з фірмовими стравами та рецептами етнічних страв. За цей час я освоїла страву італійської кухні, японської та ще й іспанської кухні! Моя домочадці дуже задоволені, а я відчуваю себе повноцінним кулінаром. Навіть почала вести особистий журнал, де записую цілі кулінарні відкриття, які освоїла

Каталог mamisichki.online

Мені хочеться відкрити вам кулінарною драмою, яка трапилася зі мною минулого тижня, і це було…. Моя принцеса вимовила бажання, аби ваша покірна слуга спекла дещо неймовірне на її свята. Я, звісно ж, авжеж, почала вишукувати рецепт в інтернеті і… о боже!. Витратила аж півтора години свого життя, мов зомбі із блогу на сайт! Одні варіанти здавалися надто складні, декілька – з екзотичними інгредієнтами, решта – з надмірною кількістю спонсорських посилань. І раптом як же я вспомнила про цей сайт й всього лише за 5 хвилин відкрила – ідеальний варіант! Ця знахідка виявився настільки покроковим, що в результаті навіть моя 12-літня юна кулінарка здолала мені допомогти. І що ви думаєте? наш тандем створили чарівний кулінарну феєрію, який перетворився на справжнім хітом дня народження. Зараз усі мої вже заздрісні друзі цікавляться: “Яким чином ви відкрила такий неймовірно класний рецепт?”

Каталог сайтів

Блог предлагает рецепты с расчетом времени на каждый этап. Это помогает точно планировать процесс приготовления, особенно когда готовишь несколько блюд.

Кулінарний блог koshkindomik.icu

Искал, как класть кафель в санузле. На одних сайтах — «главное — ровный слой», но встречалось и — целые трактаты с 20 этапами подготовки. Пока не обнаружил подборку где нет воды, с реальными советами профессионалов по делу. Вот, может кому пригодится

Каталог сайтів

Выбирал – у каждого продавца мнения расходятся. То советуют “не берите нашу”, то “местный производитель надежнее”. Наткнулся на базу с материалами, где реальные мастера сравнивают продукцию честно. Теперь знаю, какой вариант выбрать

Каталог

Бесит гуглить про строительство! 90% — это или продажные обзоры, или технологии 90-х. До тех пор пока не нашёл на базу, где собрали исключительно полезные ресурсы: с реальными кейсами, официальными нормативами и без рекламной шелухи. Теперь экономлю кучу времени

Каталог будівельних сайтів

Искал, как класть кафель в санузле. Где-то — банальные советы, на других — многостраничные инструкции с кучей ненужных шагов. Пока не обнаружил подборку где нет воды, с практическими рекомендациями без этой ерунды. Вот, может кому пригодится

Каталог сайтів

den nye appen fra Norsk Tipping, og ble positivt overrasket. Du får en trygg startbonus + gratisspinn nesten med en gang du har registrert deg via BankID.

Det jeg likte mest var:

– At alt er på norsk

– Varierte spill og gode gevinster

– Daglige kampanjer som faktisk gir verdi

– Ingen skjulte kostnader eller problemer

Anbefales for de som vil spille ansvarlig.

Verdt å sjekke ut!

Spill ansvarlig

https://www.theexeterdaily.co.uk/users/jonwatchman

den nye appen fra Norsk Tipping, og ble positivt overrasket. Du får 200 % bonus på første innskudd + free spins nesten med en gang du har registrert deg via BankID.

Det jeg likte mest var:

– At alt er på norsk

– Varierte spill og gode gevinster

– Daglige kampanjer som faktisk gir verdi

– Rask kundeservice – på norsk

Anbefales for de som vil spille ansvarlig.

Verdt å sjekke ut!

Spill ansvarlig

https://hashnode.com/@ivanwolfic

Kong Casino, og ble positivt overrasket. Du får en stor velkomstpakke + free spins nesten med en gang du har registrert deg via BankID.

Det jeg likte mest var:

– God støtte og oversikt

– Varierte spill og gode gevinster

– Cashback og gratisspinn uten tull

– Rask kundeservice – på norsk

Anbefales for de som ser etter noe norsk og seriøst.

Verdt å sjekke ut!

18+

https://willysforsale.com/author/hedprisma/

KongKasino, og ble positivt overrasket. Du får 200 % bonus på første innskudd + free spins nesten med en gang du har registrert deg via BankID.

Det jeg likte mest var:

– Trygghet og tydelige regler

– Varierte spill og gode gevinster

– Daglige kampanjer som faktisk gir verdi

– Rask kundeservice – på norsk

Anbefales for de som ser etter noe norsk og seriøst.

Verdt å sjekke ut!

Spill ansvarlig

https://rpgplayground.com/members/soxismarla/profile/

den nye appen fra Norsk Tipping, og ble positivt overrasket. Du får en trygg startbonus + free spins nesten med en gang du har registrert deg via BankID.

Det jeg likte mest var:

– Trygghet og tydelige regler

– Live dealer-spill og mange spilleautomater

– Daglige kampanjer som faktisk gir verdi

– Rask kundeservice – på norsk

Anbefales for de som ser etter noe norsk og seriøst.

Verdt å sjekke ut!

Spill ansvarlig

pastebin.com

KongKasino, og ble positivt overrasket. Du får en stor velkomstpakke + free spins nesten med en gang du har registrert deg via BankID.

Det jeg likte mest var:

– Trygghet og tydelige regler

– Varierte spill og gode gevinster

– Daglige kampanjer som faktisk gir verdi

– Rask kundeservice – på norsk

Anbefales for de som ønsker en trygg casino-opplevelse.

Verdt å sjekke ut!

Offisielt og lisensiert

reactos.org

Kong Casino, og ble positivt overrasket. Du får en trygg startbonus + gratisspinn nesten med en gang du har registrert deg via BankID.

Det jeg likte mest var:

– Trygghet og tydelige regler

– Varierte spill og gode gevinster

– Daglige kampanjer som faktisk gir verdi

– Rask kundeservice – på norsk

Anbefales for de som ønsker en trygg casino-opplevelse.

Verdt å sjekke ut!

Spill ansvarlig

openrec.tv

KongKasino, og ble positivt overrasket. Du får en trygg startbonus + gratisspinn nesten med en gang du har registrert deg via BankID.

Det jeg likte mest var:

– God støtte og oversikt

– Varierte spill og gode gevinster

– Cashback og gratisspinn uten tull

– Rask kundeservice – på norsk

Anbefales for de som vil spille ansvarlig.

Verdt å sjekke ut!

18+

https://dev.to/deerluvirmin

KongKasino, og ble positivt overrasket. Du får en trygg startbonus + gratisspinn nesten med en gang du har registrert deg via BankID.

Det jeg likte mest var:

– God støtte og oversikt

– Live dealer-spill og mange spilleautomater

– Daglige kampanjer som faktisk gir verdi

– Ingen skjulte kostnader eller problemer

Anbefales for de som ser etter noe norsk og seriøst.

Verdt å sjekke ut!

18+

mazafakas.com

Завжди вважала, що добре вмію готувати, але останнім часом мої страви стали одноманітними і почали повторюватись. Подружка підказала мені подивитися свіжі рецепти, але я не знала, як підібрати. Якось ввечері знайшла цей каталог і… це було справжнє одкровення! Я дізналася, що є цілий океан сайтів з неймовірними рецептами, про які я навіть уяви не мала. Я була в захваті від підбірки з авторськими стравами та рецептами етнічних страв. За останній місяць я спробувала страву італійської гастрономії, тайської та ще й марокканської кухні! Моя чоловік і діти в захваті, а я усвідомлюю себе повноцінним гурманом. Я навіть почала вести щоденник, де записую кожен спробований рецепт, які спробувала

Каталог olenkinblog.icu

Раніше думала, що чудово знаю як готувати, але в останні місяці мої страви стали нудними і почали повторюватись. Подружка підказала мені подивитися нові рецепти, але я не знала, як підібрати. Випадково в інтернеті знайшла цей каталог і… це було наче знахідка скарбу! Оказалося, що є цілий океан сайтів з незвичайними рецептами, про які я навіть не здогадувалася. Найбільше сподобались категорії з ексклюзивними стравами та рецептами етнічних страв. За останній місяць я встигла приготувати страву мексиканської гастрономії, японської та а також грецької кухні! Моя домочадці безмежно щасливі, а я відчуваю себе повноцінним кухарем. Також почала вести кулінарний блокнот, де фіксую кожен спробований рецепт, які освоїла

Каталог mamablogger.icu

Завжди вважала, що чудово знаю як готувати, але в останні місяці мої страви стали одноманітними і повторювалися. Подружка підказала мені переглянути оригінальні рецепти, але я не знала, з чого почати. Випадково в інтернеті знайшла цей каталог і… це було наче знахідка скарбу! Виявилося, що є безліч сайтів з неймовірними рецептами, про які я навіть не здогадувалася. Я була в захваті від розділи з фірмовими стравами та рецептами національних кухонь. За останній місяць я освоїла страву французької кухні, японської та а також іспанської кухні! Моя домочадці в захваті, а я відчуваю себе справжнім кухарем. Навіть почала вести кулінарний блокнот, де записую цілі кулінарні відкриття, які вдалося приготувати

Каталог

Справді усвідомлюю кожного, яка стомлився від постійного підбору якісних страви! Роком раніше мені доводилося зберігати безліч збережених сторінок в телефоні – одні портали для десертів, декілька для м’ясних рецептів, інші для рослинних рецептів. Завжди не могла знайти потрібне в цьому безладді! Але після того, як відкрила даний ресурс, моє власне гастрономічне життя пішло на новий рівень! Вже у мене є все в одному зручному порталі – починаючи з елементарних варіантів для повсякденності до особливих меню. Надзвичайно ціную той момент, що всі ресурси тестові досвідом та пропонують логічні , покрокові інструкції. Навіть не згадуючи про те, що, що тепер готую значно швидше – немає необхідності витрачати марно цілий день на шукання

Каталог сайтів

Блог регулярно публикует советы по замене ингредиентов. Чем заменить яйца в выпечке, как сделать веганский майонез, альтернативы дорогим сырам.

Блог receptimulivarki.v.ua

Завжди вважала, що добре вмію готувати, але недавно мої страви стали одноманітними і втратили різноманітність. Дівчина підказала мені переглянути свіжі рецепти, але я не знала, з чого почати. Випадково в інтернеті знайшла цей каталог і… це було наче знахідка скарбу! Виявилося, що є безліч сайтів з дивовижними рецептами, про які я навіть уяви не мала. Я була в захваті від підбірки з ексклюзивними стравами та рецептами різних кухонь світу. За останній місяць я встигла приготувати страву мексиканської гастрономії, в’єтнамської та ще й іспанської кухні! Моя чоловік і діти безмежно щасливі, а я відчуваю себе впевненим кухарем. Навіть почала вести кулінарний блокнот, де зберігаю кожен спробований рецепт, які вдалося приготувати

Каталог mashkina.icu

Мені хочеться розказати історією, що сталася зі мене минулого робочого тижня, і це було…. Моя крихітка попросила, аби як кулінарний експерт спекла один особливе на її ДР. Ваша героїня, звичайно, почала вишукувати ідею на просторах інтернеті і – уявіть!. Промучилася цілісних одну з половиною години марних пошуків, мов зомбі з блогу у бік черговий кулінарний портал! Деякі рецепти були нереально для професіоналів, інші варіанти – зі справжніми недоступними інгредієнтами, решта – серед масою реклами. А згодом ваша героїня мені спало на думку про існування цей дивовижний портал і менш ніж за п’ять неймовірно швидких хвилинок вишукала – ідеальний варіант! Інструкція був настільки зрозумілим, що в результаті навіть юна ще дуже молода донька несподівано змогла молодій взяти участь. Наприкінці наш тандем спекли ніби з журналу десерт, що став справжнім прикрасою дня народження. Зараз кожна мої вже заздрісні знайомі не дають мені проходу з питаннями: “В якому місці ви вишукала такий собі неймовірно класний спосіб?”

Каталог кулінарних рецептів

Хочу відкрити вам смішною ситуацією, яка трапилася з мене минулого тижня. Моя крихітка захотіла, щоб ваша покірна слуга зробила щось неймовірно красиве з нагоди великої події. Я, як завжди, авжеж, почала вишукувати ідею на просторах Google і…. Провела цілісних півтора години, і це ще щастя!, переходячи з ресурсу на ще однієї сторінки з рекламою! Деякі варіанти були занадто складні, інші – із недоступними компонентами, ще кілька – із надмірною кількістю спонсорських посилань. А як грім серед ясного неба раптово я пригадала щодо сей чудовий ресурс та всього лише за п’ять хвилин знайшла свою панацею – мрійливий варіант! Ця знахідка став так простим, що навіть навіть 12-літня донька здолала молодій взяти участь. В результаті наш тандем спекли дивовижний кулінарну феєрію, який виявився головним прикрасою дня народження. Зараз усі мої найкращі друзі питають: “На якому сайті ви знайшла цей диво такий просто бомбезний варіант?”

Каталог сайтів

Miłośnicy gier losowych w Warszawie często poszukują miejsca, które łączy luksus z ekskluzywną rozrywką. Doskoną propozycją jest kasyno Marriott Warszawa. To eleganckie casino Poland oferuje swoim odwiedzającym niepowtarzalną atmosferę i duży wybór automatów. Jeśli poszukujesz kasyno w Warszawie, to lokalizacja w hotelu Marriott jest jedną z najlepszych propozycji. Dla wielu osób Marriott casino to symbol najlepszej klasy rozrywki. Niezależnie od tego, czy sprawdzasz kasyno Marriott, czy przeglądasz opcje casinos Poland, ta propozycja zasługuje na uwagę. Wielu użytkowników wpisuje do wyszukiwarki takich jak kasyno warszawa marriott lub marriott kasyno warszawa, aby trafić pod ten adres. Dla osób, które popełniają błąd literowy, wpisując kasyno mariot lub kasyno mariott, cel pozostaje ten sam – odnaleźć najlepszą grę. Analizując casinos Poland Katowice również mają swoją ofertę, jednak warszawski Marriott utrzymuje pozycję lidera. To idealne miejsce, aby grać w wybrane gry w komfortowych warunkach. Właśnie tutaj spotyka się klasa z emocjami. Warto również sprawdzić specjalną aplikację, aby być na bieżąco z nowościami.

https://www.mazafakas.com/user/profile/7531686

Fani rozrywki hazardowej w stolicy często poszukują miejsca, które łaczy luksus z wysokiej klasy grą. Odpowiedzią na te potrzeby jest kasyno Marriott Warszawa. To ekskluzywne casino Poland zapewnia swoim klientom niepowtarzalną atmosferę i bogatą ofertę gier. Jeśli interesuje Cię kasyno w Warszawie, to miejsce w hotelu Marriott jest jednym z wiodących adresów. Dla wielu osób Marriott casino to gwarancja premium rozrywki. Niezależnie od tego, czy szukasz w internecie kasyno Marriott, czy badasz rynek casinos Poland, ta propozycja powinna zostać rozważona. Wielu użytkowników używa zapytań takich jak kasyno warszawa marriott lub marriott kasyno warszawa, aby trafić pod ten adres. Dla osób, które mylą pisownię, wpisując kasyno mariot lub kasyno mariott, cel pozostaje ten sam – znaleźć topowe kasyno. Porównując różne casinos Poland Katowice również mają swoją ofertę, jednak warszawski Marriott jest w czołówce. To doskonałe miejsce, aby grać w preferowane automaty w przyjemnej atmosferze. Właśnie tutaj spotyka się klasa z emocjami. Można również zainstalować specjalną aplikację, aby być na bieżąco z nowościami.

https://www.mixcloud.com/DevogiIraka/

which of the following compounds is not derived from cholesterol?

References:

sparktv.net

GG.Bet otwiera drzwi do świata zakładów i ponad 3000 gier kasynowych! Jeśli szukasz nowoczesnej, w pełni spolszczonej platformy, która łączy w sobie obstawianie esportu, klasycznego sportu oraz ponad 3000 gier kasynowych, to GG.Bet i aplikacja bukmacherska będą Twoim numer jeden. GG Bet pl stawia na przejrzystość, bo zadowolony gracz zostaje na dłużej. Nie możemy pominąć sekcji kasynowej.

Dlaczego musisz pobrać GG Bet app?

Pełna zgodność z przepisami oraz szyfrowanie SSL 256-bit – bezpieczeństwo jest priorytetem.

theexeterdaily.co.uk/users/jonwatchmans

Zainstaluj GGBet i baw się tam, gdzie chcesz – skok adrenaliny w Twojej kieszeni! GG Bet mobile jest zoptymalizowana, dzięki czemu jest gotowa do gry w chwilę, nie przeciąża baterii i działa bez zacięć nawet na starszych modelach smartfonów. Wszystko, co potrzebne – logowanie, wpłata, czat na żywo i szybkie wypłaty BLIK – znajduje się pod kciukiem. GGBet bukmacher posługuje się autorskim algorytmem aktualizacji kursów, dzięki czemu są one jednymi z najbardziej konkurencyjnych na rynku.

Dlaczego warto pobrać GG Bet app?

Pełna zgodność z przepisami oraz szyfrowanie SSL 256-bit – bezpieczeństwo jest priorytetem.

kabelrevar.micro.blog

Zainstaluj GGBet i baw się tam, gdzie chcesz – skok adrenaliny w Twojej kieszeni! Nieważne, czy interesuje Cię szybki zakład na Ligę Mistrzów, totolotek na piłkę, czy błyskawiczny spin w slocie z jackpotem, bo cała oferta GG.Bet czeka na Ciebie 24/7. Twój depozyt zostanie powiększony o dodatkowe środki, a do konta trafią darmowe spiny. GGBet bukmacher używa własnego systemu aktualizacji kursów, dzięki czemu są one jednymi z najbardziej korzystnych na rynku.

Dlaczego musisz pobrać GG Bet app?

Atrakcyjne gg bet bonus codzienne: reload, cashback i promocje na derby.

wakelet.com/@RebarAser37513

Szukasz nowoczesnej platformy? Aplikacja GG Bet jest idealna dla Ciebie! GG Bet mobile jest zoptymalizowana, dzięki czemu jest gotowa do gry w chwilę, nie przeciąża baterii i działa płynnie nawet na starszych modelach smartfonów. Cała mechanika promocji jest opisana jasno, bez ukrytych gwiazdek, dlatego od razu wiesz, jakie obroty musisz wykonać i ile czasu masz na realizację wymagań. Fani sportu znajdą tu szeroką rozpiskę lig MMA.

Dlaczego warto pobrać GG Bet app?

Błyskawiczna instalacja – gg bet apk waży mniej niż 50 MB i działa na nowym i starszym telefonie!

intensedebate.com

Nie czekaj – zainstaluj GGBet i miej całą adrenalinę gier zawsze pod ręką! GG Bet mobile jest zoptymalizowana, dzięki czemu instaluje się w kilkanaście sekund, nie przeciąża baterii i działa bez zacięć nawet na starszych modelach smartfonów. Twój depozyt zostanie powiększony o dodatkowe środki, a do konta trafią freebety. Wielbiciele sportu znajdą tu szeroką rozpiskę lig piłkarskich.

Dlaczego musisz pobrać GG Bet app?

Polska obsługa klienta całą dobę poprzez mail i infolinię.

myanimelist.net

Zainstaluj GGBet i baw się tam, gdzie chcesz – skok adrenaliny w Twojej kieszeni! Deweloperzy aplikacji skupili się na szybkość, bezpieczeństwo i natychmiastową dostępność. Twój pierwszy depozyt zostanie powiększony o dodatkowe środki, a do konta trafią freebety. Nie możemy pominąć sekcji kasynowej.

Dlaczego musisz pobrać GG Bet app?

Ponad czterdzieści metod płatności, w tym ekspresowy BLIK i natychmiastowe transakcje.

theexeterdaily.co.uk/users/jonwatchmans

Терпеть не могу гуглить про строительство! 90% — это либо продажные обзоры, либо технологии 90-х. До тех пор пока не нашёл на каталог, где систематизировали исключительно полезные ресурсы: с живыми отзывами, официальными нормативами и без лишней информации. Теперь экономлю кучу времени

Каталог

Когда затеял перепланировке, был уверен – ну интернет же, тут все есть. Ничего подобного! Один утверждает грунтовать 3 раза, иной источник – что достаточно одного покрытия, еще один вовсе советуют клей ПВА использовать. Потратил неделю, пока не нашел полезный каталог проверенных сайтов. В нем собрали только качественные источники – с правилами, советами практиков и минус всякой пустой воды. Держите, может сохраните время

Сайт

Пытался найти, как не нарваться на шарлатанов — повсюду сплошная реклама, либо страшилки. Пока не обнаружил на каталог где собраны проверенные ресурсы, где реальные люди делятся опытом. Теперь хоть знаю, как выбирать проверенные бригады

Каталог будівельних сайтів

Терпеть не могу гуглить про строительство! 90% — это или продажные обзоры, либо устаревшие методики. Пока не наткнулся на базу, где отобрали только рабочие сайты: с реальными кейсами, актуальными нормами и без рекламной шелухи. Теперь экономлю кучу времени

Каталог romasblog.icu

Дуже відчуваю кожного, яка набрид від безкінечного пошуку смачних кулінарних ідей! Колись я мала масу вкладок у браузері – одні сайти зі тортів, інші під м’ясних страв, інші для рослинних варіантів. Щодня плутала у цьому хаосі! Однак коли відкрила цей чудовий каталог, моє власне гастрономічне життя стало простішим! Вже мені доступний все в єдиному каталозі – від легких ідей для повсякденності до особливих меню. Особливо обожнюю той момент, що будь-який ресурси перевірені роками та містять зрозумілі , зрозумілі для новачків вказівки. Навіть не згадуючи що, зараз приготую значно швидше – не треба тратити цілий день на шукання

Каталог рецептів

Мы создаем интернетсайты, которые привлекают клиентов и увеличивают продажи.

Почему стоит выбрать нас?

Качественный дизайн, который удерживает взгляд

Адаптация под все устройства (ПК, смартфоны, планшеты)

SEO-оптимизация для продвижения в поисковых системах

Скорость работы — никаких медленных страниц

Приветственное предложение:

Первым 10 заказчикам — скидка 10% на разработку сайта!

Готовы обсудить проект?

Позвоните нам!

Студия pravilniypidhid.xyz

Справді розумію кожну людину, яка задовбався через щоденного підбору смачних рецептів! Раніше у мене була масу закладок в інтернет-обозрівачі – одні сайти для печива, декілька зі м’ясних рецептів, решта під овочевих варіантів. Завжди заблукала серед цього хаосі! Проте коли знайшла цей чудовий сайт, моє кулінарне життя пішло на новий рівень! На сьогодні у мене є все в єдиному місці – від швидких ідей на кожен день і закінчуючи святкових меню. Найбільше ціную те, що кожен сайти тестові часом і містять чіткі , зрозумілі для новачків пояснення. Навіть не вдаючись до деталей що, що тепер приготую в рази оперативніше – немає необхідності витрачати половину дня на пошуки

Каталог lishedoma.top

Глибоко відчуваю кожного, хто задовбався від безкінечного пошуку надійних рецептів! Роком раніше я мала масу вкладок у браузері – одні портали зі печива, частина під м’ясних делікатесів рецептів, інші зі вегетаріанських варіантів. Постійно губилася у цьому лабіринті! Втім як тільки знайшла даний сайт, моє кулінарне життя стало простішим! Тепер у мене є все в одному зручному порталі – від простих ідей на кожен день до особливих страв. Найбільше обожнюю той факт, що всі ресурси перевірені тривалим використанням і мають добре пояснені , зрозумілі для новачків інструкції. Навіть не кажучи що, зараз готую в рази оперативніше – немає необхідності витрачати купу часу на шукання

Каталог кулінарних рецептів

Завжди вважала, що відмінно вмію готувати, але в останні місяці мої страви стали одноманітними і втратили різноманітність. Дівчина порадила мені ознайомитись оригінальні рецепти, але я не знала, з чого почати. Випадково в інтернеті знайшла цей каталог і… це було справжнє одкровення! Оказалося, що є величезна кількість сайтів з неймовірними рецептами, про які я навіть не здогадувалася. Особливо мене вразили категорії з фірмовими стравами та рецептами етнічних страв. За останній місяць я освоїла страву французької гастрономії, тайської та ще й іспанської кухні! Моя домочадці дуже задоволені, а я відчуваю себе впевненим кухарем. Я навіть почала вести особистий журнал, де записую цілі кулінарні відкриття, які спробувала

Каталог

Мы делаем интернетсайты, которые привлекают покупателей и увеличивают продажи.

Почему стоит выбрать нас?

Современный дизайн, который удерживает взгляд

Адаптация под все устройства (ПК, смартфоны, планшеты)

SEO-оптимизация для роста в Google

Скорость загрузки — никаких “тормозящих” страниц

Особое предложение:

Первым 11 клиентам — скидка 11% на разработку сайта!

Готовы обсудить проект?

Позвоните нам!

Сайт студии

Мы делаем вебсайты, которые привлекают покупателей и увеличивают продажи.

Почему стоит выбрать нас?

Современный дизайн, который цепляет взгляд

Адаптация под любые устройства (ПК, смартфоны, планшеты)

SEO-оптимизация для роста в Google

Скорость работы — никаких “тормозящих” страниц

Специальное предложение:

Первым 4 заказчикам — дисконт 14% на разработку сайта!

Готовы обсудить проект?

Напишите нам!

Блог

Довгий час була впевнена, що добре вмію готувати, але в останні місяці мої страви стали скучними і повторювалися. Подружка порадила мені переглянути свіжі рецепти, але я не знала, як підібрати. Якось ввечері знайшла цей каталог і… це було справжнє одкровення! Я дізналася, що є цілий океан сайтів з незвичайними рецептами, про які я навіть уяви не мала. Я була в захваті від підбірки з фірмовими стравами та рецептами різних кухонь світу. За цей час я освоїла страву італійської кухні, в’єтнамської та а також іспанської кухні! Моя домочадці безмежно щасливі, а я почуваюсь впевненим гурманом. Також почала вести особистий журнал, де записую всі нові рецепти, які спробувала

Каталог htopidkazhe.icu

Ненавижу разбираться в ремонтных советах! Практически все — это или продвижение товаров, либо устаревшие методики. Пока не обнаружил на базу, где собрали исключительно полезные ресурсы: с живыми отзывами, нормативками и без воды. Наконец-то можно найти нужное быстро

teploisvitlo.v.ua

Мы делаем сайты, которые привлекают клиентов и увеличивают продажи.

Почему нужно выбрать нас?

Стильный дизайн, который привлекает взгляд

Адаптация под все устройства (ПК, смартфоны, планшеты)

SEO-оптимизация для продвижения в поисковых системах

Скорость загрузки — никаких “тормозящих” страничек

Особое предложение:

Первым 3 клиентам — скидка 14% на разработку сайта!

Готовы обсудить проект?

Напишите нам!

Студия blogdommaster.xyz

Мы делаем сайты, которые привлекают клиентов и увеличивают продажи.

Почему стоит выбрать нас?

Актуальный дизайн, который цепляет взгляд

Адаптация под все устройства (ПК, смартфоны, планшеты)

SEO-оптимизация для продвижения в поисковиках

Скорость загрузки — никаких медленных страничек

Специальное предложение:

Первым 7 клиентам — дисконт 11% на разработку сайта!

Готовы обсудить проект?

Напишите нам!

Blog

Мы делаем вебсайты, которые привлекают покупателей и увеличивают продажи.

Почему целесообразно выбрать нас?

Современный дизайн, который удерживает взгляд

Адаптация под любые устройства (ПК, смартфоны, планшеты)

SEO-оптимизация для продвижения в Google

Скорость загрузки — никаких “тормозящих” страничек

Особое предложение:

Первым 8 заказчикам — скидка 18% на разработку сайта!

Готовы обсудить проект?

Напишите нам!

Сайт

Мы создаем вебсайты, которые привлекают клиентов и увеличивают продажи.

Почему нужно выбрать нас?

Креативный дизайн, который цепляет взгляд

Адаптация под все устройства (ПК, смартфоны, планшеты)

SEO-оптимизация для роста в Google

Скорость работы — никаких медленных страничек

Приветственное предложение:

Первым 10 клиентам — скидка 17% на разработку сайта!

Готовы обсудить проект?

Позвоните нам!

Блог

Мы делаем вебсайты, которые привлекают клиентов и увеличивают продажи.

Почему целесообразно выбрать нас?

Креативный дизайн, который удерживает взгляд

Адаптация под любые устройства (ПК, смартфоны, планшеты)

SEO-оптимизация для роста в Google

Скорость загрузки — никаких “тормозящих” сайтов

Специальное предложение:

Первым 5 заказчикам — скидка 6% на разработку сайта!

Готовы обсудить проект?

Позвоните нам!

Blog

Мы делаем сайты, которые привлекают покупателей и увеличивают продажи.

Почему целесообразно выбрать нас?

Стильный дизайн, который удерживает взгляд

Адаптация под любые устройства (ПК, смартфоны, планшеты)

SEO-оптимизация для роста в поисковых системах

Скорость работы — никаких медленных страничек

Специальное предложение:

Первым 11 клиентам — дисконт 20% на разработку сайта!

Готовы обсудить проект?

Напишите нам!

Блог

Мы создаем вебсайты, которые привлекают клиентов и увеличивают продажи.

Почему стоит выбрать нас?

Креативный дизайн, который удерживает взгляд

Адаптация под все устройства (ПК, смартфоны, планшеты)

SEO-оптимизация для роста в Google

Скорость работы — никаких “тормозящих” страничек

Особое предложение:

Первым 7 заказчикам — скидка 18% на разработку сайта!

Готовы обсудить проект?

Позвоните нам!

Студия startoviidei.xyz

Hello! This is my 1st comment here so I just wanted to give a quick shout out and say I truly enjoy reading through your articles. Can you suggest any other blogs/websites/forums that deal with the same subjects? Thanks for your time!

biggest escort directory Brasilia

Цікавлять бонуси? бонуси казіно: актуальні акції, подарунки за реєстрацію, депозитні та VIP-бонуси. Чесно розбираємо правила, допомагаємо зрозуміти вигоду та уникнути типових помилок під час гри.

Хочеш зазнати успіху? казіно ігри: свіжі огляди, рейтинг майданчиків, вітальні бонуси та фрізпіни, особливості слотів та лайв-ігор. Докладно розбираємо правила та нагадуємо, що грати варто лише на вільні кошти.

ко ланта ко лант

ca do the thao qua mang

khao555 slot

блекспрут

Выбор отопительных котлов длительного горения обусловлен их многочисленными преимуществами, которые делают эти устройства востребованными среди владельцев недвижимости. Одним из главных плюсов является длительное время работы без необходимости частой загрузки топлива. В зависимости от модели, такие котлы могут работать от 12 до 48 часов на одной закладке топлива, что значительно упрощает процесс эксплуатации.

moyahatka

pragmatic slot

В условиях современной промышленности и на строительных объектах постоянно появляется потребность в передвижении крупногабаритных грузов.

Без соответствующего оборудования многие технологические процессы были бы просто невозможны или требовали колоссальных усилий.

Именно здесь на помощь приходят надежные механизмы – тали, лебедки и тельферы.

Эти устройства прошли долгий путь эволюции от простейших рычагов до сложных электрических систем, но их главная задача сохранилась прежней – сделать проще труд человека при работе с тяжестями.

Сайт

Детската https://mdgt.top ми стая стана страхотна благодарение на идеи за лилава стая от сайта

На https://remontuem.if.ua дізнався все про фарбування стін івано-франківськ.

Хороший https://seetheworld.top огляд megeve переглянув учора.

Независимый сюрвей в Москве: проверка грузов и объектов, детальные отчёты, фотофиксация и экспертные заключения. Прозрачная стоимость сюрвейерских услуг, официальные гарантии и быстрая выездная работа по столице и области.

Идеальные торты на заказ — для детей и взрослых. Поможем выбрать начинку, оформление и размер. Десерт будет вкусным, свежим и полностью соответствующим вашей идее.

best casino online

References:

https://www.pop-bookmarks.win/royal-hospitality-from-grand-hotels-to-thrilling-casinos-dining-delights-and-vibrant-nightlife

Explore a true https://caucasustravel.ru where welfare comes first. No chains or performances — only open landscapes, gentle care, rehabilitation programs and meaningful visitor experiences.

Нужна легализация? легализация недвижимости Черногория проводим аудит объекта, готовим документы, улаживаем вопросы с кадастром и муниципалитетом. Защищаем интересы клиента на каждом этапе.

Постоянно мучает насморк – эффективное средство, вот сайт

Бренд MAXI-TEX https://maxi-tex.ru завода ООО «НПТ Энергия» — профессиональное изготовление изделий из металла и металлобработка в Москве и области. Выполняем лазерную резку листа и труб, гильотинную резку и гибку, сварку MIG/MAG, TIG и ручную дуговую, отбортовку, фланцевание, вальцовку. Производим сборочные единицы и оборудование по вашим чертежам.

Эвакуатор в Москве https://eva77.ru вызов в любое время дня и ночи. Быстрая подача, профессиональная погрузка и доставка авто в сервис, гараж или на парковку. Надёжно, безопасно и по фиксированной цене.

метиленхлорид купить оптом Логистика и доставка: РТХ обеспечивает оперативную и надежную доставку химической продукции в любой регион, минимизируя простои в вашем производстве

скачать игры с облака mail Заключение: Выбор способа загрузки игр зависит от ваших личных предпочтений и возможностей. Прямые ссылки, Яндекс Диск и другие альтернативные методы предоставляют быстрый и удобный доступ к миру развлечений без необходимости использования торрентов. Погрузитесь в любимые игры прямо сейчас!

ca cuoc the thao online

Современный уклад существования предписывает свои правила, и подвижность превращается одним из аспектов успеха. Трюковой самокат – ваш идеальный лучший партнер в борьбе с заторами и переполненным общественным транспортом. Этот самокат небольшой, легкий и управляемый, позволяя с легкостью передвигаться по городским улочкам, зеленым зонам и скверам. Забудьте о поисках стоянки и зависимости от чужих маршрутов – отныне только вы управляете личным временем и маршрутом.

Мой блог

1win рабочее 1win официальный на андроид

blsp at что это за сайт

бонусы казино бонусы казино

https://o2c3ds.ru/info/kak-vybrat-semena-gazonnyh-trav-dlya-raznyh-tipov-pochvy-v-moskve

снять девочку спб Сауна с проститутками СПб: Погрузитесь в мир релаксации и удовольствия в лучших саунах города, где вас встретят очаровательные девушки, готовые воплотить в жизнь самые смелые фантазии.

скачать игры без торрента Выбор за вами: Мир цифровых развлечений открыт для вас. Выбирайте свой путь, скачивайте с умом и наслаждайтесь каждой минутой, проведенной в любимой игре!

onyx-55

Профессиональный fullstack-разработчик концентрируюсь на React/Node.js стек. Твердо верю в силу opensource решений и постоянно постоянно развиваю технические скиллы. В реализуемых проектах стараюсь к масштабируемости, надежности и внедрению лучших подходов. В активном поиске амбициозные проекты.

wakelet.com

bs2best at не работает

Сертифицированный fullstack developer фокусируюсь на JavaScript-экосистему. Твердо верю в ценность opensource решений а также постоянно развиваю свои навыки. В своих приложениях стремлюсь к масштабируемости, надежности а также внедрению современных стандартов. В активном поиске сложные вакансии.

wakelet.com

натяжные потолки спб Натяжной потолок СПБ цены: Выгодные предложения от профессионалов В Санкт-Петербурге представлен широкий выбор натяжных потолков по доступным ценам. Обратившись к профессионалам, вы сможете получить консультацию, выбрать оптимальный вариант и заказать установку потолка под ключ. Не стоит экономить на качестве материалов и монтажа, чтобы ваш потолок радовал вас долгие годы.

грати слоти слоти ігрові автомати

ігри казино онлайн ігри казино

mostbet global bonus mostbet

??????????????????????????????????

??????????????????????????

ремонт натяжного потолка Натяжные потолки: Идеальное решение для вашего дома

blsp at клады рядом

logowanie do mostbet oficjalne kasyno mostbet

ігри казино онлайн ігри казино

Вызвать эвакуатор Эвакуатор в Таганроге – это не только средство транспортировки поврежденного авто, но и символ надежды, маяк в бушующем море автомобильных проблем. Это возможность избежать лишних хлопот, сохранить время и нервы, доверив заботу о своей машине профессионалам своего дела.

https://tvarkaubiurus.lt/

tuscany casino

References:

https://gogs.bardels.me/hermantrevascu

ворота для полуприцепа Ремонт сэндвич фургонов – это восстановление теплоизоляционных свойств и внешнего вида.

новые бездепозитные

Эвакуатор таганрог Эвакуатор Таганрог – это гарантия спокойствия для водителей, бороздящих просторы этого приморского города. Независимо от того, где застала вас беда, будь то оживленная улица в центре или тихая улочка на окраине, эвакуатор прибудет оперативно, чтобы избавить вас от головной боли и доставить ваш автомобиль в целости и сохранности до места назначения.

как использовать бонус казино в 1win

ворота для полуприцепа Производство фургонов в Мытищах – это качество, проверенное временем.

Опытный fullstack-разработчик специализируюсь в сфере экосистему Node.js. Убежден в преимущества открытого исходного кода а также непрерывно развиваю свои скиллы. В разрабатываемых решениях стараюсь к обеспечению чистой архитектуры, тестируемости и использованию общепризнанных подходов. Ищу интересные задачи.

wakelet.com

oficjalne pobieranie mostbet oficjalne kasyno mostbet

новости беларуси бесплатно новости беларуси и мира

женская обувь натуральная кожа трендовая Купить кожаную обувь для женщин – значит выбрать долговечность, комфорт и стиль, объединенные в одном изделии.

https://t.me/s/officials_pokerdom/3571

новые бездепозитные бонусы в казино 2020 вк

купить женские сапоги из кожи Брендовая женская обувь – инвестиция в уверенность и безупречный вид, подчеркивающая индивидуальность.

бездепозитный бонус за регистрацию в игровых

ремонт пола в фургоне Купить фургон на Газель – это отличное решение для расширения автопарка и повышения эффективности бизнеса. Мы предлагаем широкий выбор фургонов на Газель различного типа и комплектации.

Дом из клееного бруса цена Строительство из клееного бруса – это не просто технология, это философия жизни, возвращение к корням и гармонии с природой. Это выбор тех, кто ценит экологичность, комфорт и долговечность своего жилища. Возведение дома из клееного бруса – это инвестиция в будущее, в здоровье и благополучие своей семьи, создание родового гнезда, где будут царить тепло, уют и любовь.

Latest why buy crypto: price rises and falls, network updates, listings, regulations, trend analysis, and industry insights. Follow market movements in real time.

The latest about all things crypto: Bitcoin, altcoins, NFTs, DeFi, blockchain developments, exchange reports, and new technologies. Fast, clear, and without unnecessary noise—everything that impacts the market.

Купить шпон https://opus2003.ru в Москве прямо от производителя: широкий выбор пород, стабильная толщина, идеальная геометрия и высокое качество обработки. Мы производим шпон для мебели, отделки, дизайна интерьеров и промышленного применения.

Услуги эвакуатора Услуги эвакуатора — это не только буксировка автомобиля: многие компании предлагают комплекс услуг, включающий эвакуацию после ДТП и проверку работоспособности систем автомобиля на месте, перевозку на ремонтную станцию, хранение на охраняемой стоянке, транспортировку мотоциклов и спецтехники, запуск двигателя или подзарядку аккумулятора, подвоз топлива по договоренности, оформление сопроводительной документации, помощь в страховых делах и аварийных ситуациях. Важно уточнять сроки, способ оплаты и наличие страховки на перевозку; при необходимости можно запросить сопровождение на русском языке, подтверждения выполнения работ и номер сменного водителя.

нарколог вывод из запоя вывод из запоя на дому в воронеже

ии презентация онлайн

вакансии удаленная работа Удаленная работа без опыта — вход в онлайн-труд требует стратегического старта. Начните с микрозадач: транскрибация, ввод данных, модерация контента, тестирование сайтов, элементы копирайтинга. Соберите базовое портфолио с небольшими примерами работ или учебными проектами. Поддерживайте резюме, подчёркивая способность работать онлайн, владение базовыми инструментами (Google Workspace, Slack, Trello) и готовность учиться. Регистрируйтесь на платформах для новичков и принимайте участие в проектах без сложного предшествующего опыта. Учеба по курсам по копирайтингу, основам веб-разработки, дизайна или аналитики ускорит выход на рынок труда.

вывод из запоя москва срочный вывод из запоя на дому

пляжи ко ланты Как добраться до ко ланты — общие принципы передвижения: чаще всего путь начинается с прилёта в Krabi (KBV) или Phuket (HKT), затем трансфер на паром до Ban Saladan или северной части Ko Lanta Yai. Можно добираться автобусом или минивэном через Krabi Town и Ao Nang, затем пересесть на паром. Альтернатива — ж/д путь до Surat Thani, затем автобус и паром; из Бангкока прямого рейса до Ko Lanta нет, поэтому маршрут требует промежуточной остановки. Вариант через Phuket тоже возможен: самолёт в Phuket, затем наземный транспорт до парома. Планируйте маршрут с учётом времени суток, погодных условий и доступности паромов.

работа на удаленке без опыта Онлайн работа без опыта: с чего начать. Начните с простых заданий, таких как написание текстов, обработка фотографий или помощь в социальных сетях. Постепенно набирайтесь опыта и переходите к более сложным проектам.

онлайн работа без опыта Удалённая работа — термин, который часто пишется без ударения и с вариативной орфографией: удалённая и удаленная работа. Оба варианта встречаются в текстах, но в официальных документах обычно выбирают единый стиль. В тексте о карьере следует придерживаться одной формы, чтобы не вводить читателя в заблуждение. В разговорном и неформальном контексте оба варианта встречаются чаще. Важно сохранять однозначность и аккуратность стиля в рамках одного материала, чтобы читатель не путался между формами.

Эвакуатор таганрог Эвакуатор в Таганроге — это совокупность местных служб и частных операторов, которые специализируются на буксировке автомобилей в городе и окрестностях. Как правило, диспетчеры работают круглосуточно, принимают звонки и онлайн-заявки, фиксируют координаты места происшествия, тип машины и характер поломки. Часто доступны разные типы эвакуаторов: низкорамные для легковых и небольших грузовых автомобилей, манипуляторы для авто с более сложной подачей, а также длинномеры для крупногабаритной техники. Стоимость услуг зависит от времени суток, удалённости объекта и сложности работ; ориентировочно диапазон может быть от пары тысяч рублей за короткую буксировку до нескольких десятков тысяч за выезд за пределы города. Важно заранее договориться о месте высадки и проверить наличие документов на авто, а также спросить о возможности сохранения оригинального VIN-номера без лишних перемещений.

удаленная работа Удаленная работа без звонков: тишина и продуктивность. Для тех, кто не любит телефонные разговоры, есть множество вакансий, не требующих общения по телефону. Сосредоточьтесь на задачах, требующих внимания и концентрации.

работа на удаленке вакансии Онлайн работа без опыта — возможность пробовать себя в разных проектах без большого резюме. Начинайте с простых задач: транскрибация, модерация, ввод данных, тестирование сайтов. Постепенно добавляйте более сложные направления и учитесь на реальных проектах. В этом ключе полезны онлайн-курсы по основам копирайтинга, веб-аналитике, графическому дизайну и программированию. Регистрация на платформах для новичков и участие в проектах без требовательного опыта помогут собрать первые рейтинги и отзывы.

удаленная работа вк Фриланс: свобода и независимость. Фриланс – это отличный вариант для тех, кто ценит свободу и независимость. Биржи фриланса предлагают множество заказов для копирайтеров, дизайнеров, программистов и других специалистов.

Доставка грузов https://china-star.ru из Китая под ключ: авиа, авто, море и ЖД. Консолидация, проверка товара, растаможка, страхование и полный контроль транспортировки. Быстро, надёжно и по прозрачной стоимости.

пхи пхи ко ланта Как Добраться до Ко Ланты: Варианты Трансфера и Советы Добраться до Ко Ланты можно несколькими способами, в зависимости от вашего местоположения и бюджета. Ближайший аэропорт находится в Краби (KBV). Оттуда можно взять такси, минивэн или паром до Ко Ланты. Другой вариант – прилететь в Пхукет (HKT) и затем отправиться на пароме до Ко Ланты. Также можно добраться на автобусе или поезде до Краби, а затем пересесть на паром. Важно заранее забронировать трансфер, особенно в пик сезона, чтобы избежать задержек и неудобств.

онлайн работа бесплатно Удаленная работа на дому вакансии — такие вакансии предлагают гибкость, при этом требуют высокой дисциплины. Часто встречаются роли в поддержке клиентов, контент-менеджменте, скриптах продаж, онлайн-образовании и технической поддержке. Чтобы найти подходящую позицию, используйте фильтры по опыту, часовым поясам и заработной плате, настройте уведомления и создайте шаблоны заявок. При подаче на вакансию важно адаптировать резюме под конкретную роль, указать релевантные примеры работ и подтвердить доступность. В некоторых случаях требуется тестовое задание или небольшой проект для оценки навыков. Организация рабочего пространства дома, тайм-менеджмент и грамотная коммуникация помогут успешно пройти онлайн-интервью. Обратите внимание на условия оплаты, график и наличие бонусов/премий, а также на требования к оборудованию и интернету.

онлайн работа без опыта Работа на дому: уют рабочего места. Работа на дому предоставляет уникальную возможность совмещать работу и личную жизнь. Это особенно актуально для мам в декрете, студентов и пенсионеров.

Доставка грузов https://lchina.ru из Китая в Россию под ключ: море, авто, ЖД. Быстрый расчёт стоимости, страхование, помощь с таможней и документами. Работаем с любыми объёмами и направлениями, соблюдаем сроки и бережём груз.

Гастродача «Вселуг» https://gastrodachavselug1.ru фермерские продукты с доставкой до двери в Москве и Подмосковье. Натуральное мясо, молоко, сыры, сезонные овощи и домашние заготовки прямо с фермы. Закажите онлайн и получите вкус деревни без лишних хлопот.

twin lotus koh lanta 4 Закаты на Ко Ланте — особенная песня неба. Особенно красивые мгновения происходят на открытой части побережья, где солнце исчезает за горизонтом, окрашивая небо в оттенки оранжевого, розового и фиолетового. Лучшее место для наблюдения — край пляжа, где можно сидеть на песке с напитком и смотреть, как день переходит в ночь. Тишина, лёгкий бриз и блеск воды создают ощущение полного спокойствия

пхукет ко ланта как добраться краби ко ланта как добраться — одно из самых удобных сочетаний маршрутов: добраться до Krabi Town или Ao Nang по воздуху или по суше, затем отправиться на пароме через пирсы до Saladan на Ко ЛантеЙаи. Поездка занимает примерно 2–3 часа в зависимости от пункта отправления и погодных условий. В высокий сезон расписание паромов может расширяться, поэтому планируйте заблаговременно и учитывайте запас времени на дорогу и возможные задержки. В Ao Nang можно взять пакетный тур с трансфером напрямую до порта и пирса, что упрощает организацию отдыха.

Диагностика котла Фондитал

Независимый сюрвейер https://gpcdoerfer1.com в Москве: экспертиза грузов, инспекция контейнеров, фото- и видеопротокол, контроль упаковки и погрузки. Работаем оперативно, предоставляем подробный отчёт и подтверждаем качество на каждом этапе.